报告编号:CERT-R-2024-768

报告来源:360CERT

报告作者:360CERT

更新日期:2024-03-27

360安全大脑监测到每天都有大量的用户遭到银狐木马发起的钓鱼攻击。目前,银狐木马发起钓鱼攻击的途径主要有三种:

1. 通过即时通信软件发起攻击。这种途径受害者众多,且只要有一人中招,则基本上此人所在的群组以至于整个公司组织都会遭到钓鱼 攻击;

2. 通过钓鱼页面发起攻击。这种方式基本上是通过构建专门的页面,有针对性的向财务岗位相关人员发起的定向攻击;

3. 通过钓鱼邮件发起攻击。此类方法针对性相对较弱,更类似于一种“撒网捕鱼”的形式。

下图是近期的攻击态势,由图表也可非常直观的发现银狐木马的活跃度在近一个多月的时间内有着非常显著的增加:

图1. 银狐木马近期攻击态势

针对上述三种通过不同途径进行的钓鱼攻击,我们对其具体攻击方式及手法进行逐一介绍。

即时通信软件钓鱼信息攻击

通过即时通信软件发动钓鱼攻击的情况则又分为两种方式——直接发送木马程序或通过消息发送钓鱼链接。

1. 直接发送木马程序

此类攻击中,攻击者会通过即时通信软件将木马程序伪装成正常程序或文件传输给受害者,并诱导其点击运行。其常用的文件名大多是财税相关的资料名称,如:

- “税-务-稽-查-名-单”

- “(国家税务总局)纳税企业申请退税补贴标准”

- “2024税务总局关于企业和个人所得税政策”

而文件格式则通常有EXE可执行程序、CHM文档、MSI安装包、VB Script脚本等。例如下面其中的一个受害者,攻击者便是将MSI安装包再 次打入压缩包中发送至财务人员的通信群中。利用这种方式导致大量财务人员中招,危害范围极大。

而攻击者在一次攻击得手后则会将刚刚拿到控制权的电脑中的即时通信软件作为跳板再度群发钓鱼木马,以此模式让木马蔓延,不断扩大木马的传播范围。

图2. 银狐木马通过即时通信软件传播

而在另一个同类型受害者的案例中,此类攻击则导致了其所在公司的几乎全部办公电脑都中了银狐木马。无论是对公司还是个人都造成了巨大的危害与损失。

与此同时,攻击者为了规避一些安全软件的查杀,还使用了在Windows平台下较为罕见的bzip2压缩格式(以.bz2为后缀)进行打包,并辅以压缩i密码来规避安全扫描。

图3. 360安全大脑询问解码密码以便进行安全扫描

图4. 360压缩警告压缩包内含有木马程序

2. 通过消息传送钓鱼链接

除了直接发送木马程序以外,攻击者还可能直接通过信息内容发送一个钓鱼链接,让用户下载一个下载者木马。而该下载者木马一旦被执行,则又会去下载一款第三方的远控软件控制受害者机器。

例如下面的这个受害者机器上,就是被下载了第三只眼远控程序。该工具可以远程控制所在机器并可能会盗取用户的资料以及进行其他更多的非法操作。

图5. 用户反馈接收到含有恶意下载链接的通信消息

网页钓鱼攻击

该方法是通过精心构造的钓鱼页面诱骗受害者主动访问、下载并最终执行其页面中所带有的木马程序。而在近期,360监控到以“税务稽 查”、“个税退款”等为主要内容的钓鱼页面均有显著增加。此类钓鱼页面的主题中通常含有“增值税电子普通发票”、“电脑下载查询名单”、“2024季度税务稽查报告”等与财税有着密切关系的内容,用以迷惑用户。

例如下面这个案例中,受害者便是从钓鱼页面中下载了远控木马到本地执行。而该远控木马会控制受害用户的机器并进行非法操作。典型的钓鱼页面如下图:

图6. 典型钓鱼页面

此外,为了与安全软件的检测机制进行对抗,部分木马还会使用Blob URL的形式进行下载。

图7. 木马利用Blob URL形式进行下载

钓鱼邮件攻击

与通过即时通信软件进行攻击的情况类似,通过钓鱼邮件形式发起的攻击同样存在通过邮件内容发送木马下载链接或是直接发送木马程序附件两种形式。在360接到的反馈案例中,就有少量受害者是遭到了来自钓鱼邮箱的攻击,而具体的攻击方法就是将木马程序伪装成发票 文件并以附件形式同邮件一并发送给受害用户。用户因其一时疏忽直接打开了附件中的“发票”进行查看,最终导致其机器中了远控木马。

由于此类攻击的情况与即时通信软件钓鱼信息攻击的情形颇为相似,加之在本轮攻击中使用该方法发起的相对较少,此处便不再赘述。

而无论是使用何种方式进入受害用户的设备中,最终都会释放银狐木马进行攻击。针对目前捕获到的木马样本进行分析发现,近期银狐木马的免杀与技术路线变更依然频繁。其背后的开发者明显是试图通过这种不断的变化来绕过安全软件防御。下面,我们通过其中一个典型的木马样本为例,对其代码及功能进行进一步解析。该样本下载地址为:hxxps://nechina.net/916.zip 而下载到的压缩包中包含有一个名为“916.chm”的文件,该chm会通过内嵌的JS脚本访问远端恶意网址,并加载其服务器上的load.xsl文件。

图8. CHM文件内嵌JS脚本代码内容

而这个load.xsl文件的内容,是一段经由Base64算法编码后的数据。

图9. load.xml中的编码内容

将其内容解码后会显示需要下载一个“config.txt”文件,而该文件内容则是要再次给出下一步要跳转到的链接地址。

图10. config.txt指定的下一步跳转链接

文件中所指示需要下载的三个文件中,zfnxs.exe会自解压其内部压缩的恶意程序并执行。进而加载ffmpg.dll文件对foo.png文件中的恶 意内容进行解析和执行。

图11. ffmpg.dll文件中的解析功能代码

最终所得到的内容是基于经典远控木马Gh0st改造而来的远程控制代码,该功能代码拥有Gh0st远控所具备的全部功能。这些功能包括但不限于:键盘记录、文件浏览、命令执行、浏览器信息窃取等。

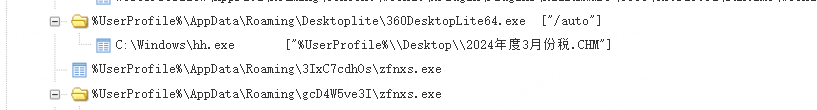

图12. 木马主体启动进程关系图

此外,该木马还会在用户机器上释放“第三眼远控工具”以获取更多的控制功能。

图13. “第三眼远控工具”启动进程关系图

对于各类钓鱼攻击,我们向广大用户提出以下几点安全建议:

1. 安装安全软件并确保其防护功能已被完整开启,保证安全软件能有效保护设备免受恶意攻击;

2. 相信安全软件的判断,切勿轻易将报毒程序添加至信任区或退出安全软件;

3. 在确定安全性之前,切勿打开各类即时通信软件或邮件中附带的可疑附件或链接地址。

而针对银狐木马本轮攻击的特点,我们进一步呼吁各企事业单位或政府机关:

1. 人员角度:重视对财税人员的信息安全培训,加强财税人员的信息安全意识和识别能力;

2. 技术层面:通过各类软/硬件防护体系的构建,对财税设备与各类服务器设备、一般办公设备、其他类型重要设备均进行安全隔离和专项防护。最大限度的保障各类设备组群的相对独立性及安全性;

3. 制度层面:完善财税等重要岗位的责任制度,将信息安全的相关能力和事故影响纳入到考核指标及问责体系当中。

URLs

hxxps://www.yk668.work/share/f2b623d7689aa124ae93

hxxp://www.30tsjju.com/

hxxp://lwefjf0kef.com/

hxxps://www.zhuang0.cn/

hxxps://bsnbfv.work/vuepan/?id=7d45602ad7d83bafbe61

hxxps://nechina.net/

hxxps://augenstern-1324625829.cos.ap-guangzhou.myqcloud.com/bwj/config/config.txt

HASHs

3ce0af1f871bbfb5be669b08e7557dd1

1cc411fe36c369fab5dceb53f370a512

848121e7e7c8e9d5ad4db0e0a9dd3976

1419b2b1e0836acceab18e832b1eb750

534bf8fd7e82d1e173126b6aafef0461

e7b01d3b18d06a008dc27be4dd85f151

1b5ef099cfeb52ef74edf99bf50af0ef

79a88331aaef8e53ed33a9c344ea8769

一直以来,360CERT对全球重要网络安全事件进行快速通报、应急响应。为更好地为政企用户提供最新漏洞以及信息安全事件的安全通告服务,现360CERT推出了安全通告特制版报告订阅服务,以便用户做资料留存、传阅研究与查询验证。

今后特制报告将不再提供公开下载,用户可扫描下方二维码进行服务订阅。

https://cert.360.cn/

进入官网查看更多资讯

如有侵权请联系:admin#unsafe.sh