导 读

谷歌威胁分析小组 (TAG) 和谷歌子公司 Mandiant 表示,他们观察到 2023 年攻击中利用的0day漏洞数量显着增加,其中许多与间谍软件供应商及其客户有关。

谷歌研究人员周三表示,他们观察到 2023 年有 97 个0day漏洞被利用,而 2022 年为 62 个,增加了 50%。

在 97 个0day漏洞中,研究人员能够确定其中 58 个0day漏洞利用的攻击者动机。其中 48 个漏洞归因于间谍活动,其余 10 个漏洞则归因于出于经济动机的黑客。

自 2019 年以来的攻击中利用的零日漏洞 (Google)

FIN11利用了三个0day漏洞,四个勒索软件团伙——Nokoyawa 、Akira、LockBit和Magniber——分别利用了另外四个。该报告指出,FIN11 是影响Accellion 旧版文件传输设备的2021 年0day漏洞的幕后黑手,该设备被用来攻击数十家知名机构。

研究人员表示:“FIN11 重点关注文件传输应用程序,这些应用程序可以高效且有效地访问敏感受害者数据,而无需横向网络移动,从而简化了渗透和货币化的步骤。”

“随后,大规模勒索或勒索软件活动产生的巨额收入可能会刺激这些组织对新漏洞进行额外投资。”

有官方背景、专注于间谍活动的黑客发起了 12 个0day攻击,而 2022 年有 7 个。

研究人员称,包括明确针对梭子鱼电子邮件安全网关的攻击活动,黑客的目标是东盟成员国的电子邮件域和用户,以及敏感地区的外贸机构、学术研究组织或个人。

谷歌指出,一个0day漏洞与Winter Vivern相关,Winter Vivern 是白俄罗斯国家资助的网络组织,幕后策划了对乌克兰和其他欧洲国家的多次攻击。谷歌表示,这是据报道与白俄罗斯有联系的间谍组织在其活动中利用0day漏洞的第一个已知实例,表明该组织“正在变得越来越复杂”。

就目标产品而言,研究人员发现攻击者寻求“提供可对多个目标进行广泛访问的产品或组件中的漏洞”。

研究人员表示,梭子鱼电子邮件安全网关、思科自适应安全设备、Ivanti Endpoint Manager Mobile and Sentry以及Trend Micro Apex One等企业特定技术反复成为目标,并补充说这些产品通常提供广泛的访问和高级权限。

商业间谍软件供应商

2023 年企业专用技术的利用增加主要是由安全软件和设备的利用推动的。

商业监控软件供应商(CSV)是浏览器和移动设备利用背后的罪魁祸首,2023 年,谷歌将 75% 的已知0day漏洞利用针对 Google 产品以及 Android 生态系统设备(17 个漏洞中的 13 个)。

谷歌研究人员的调查结果中最令人震惊的部分是商业间谍软件开发者利用大量漏洞,目前缺乏针对该行业的全球规范。

“我们已经广泛记录了 CSV 造成的危害,但它们仍然构成针对最终用户的野外 0day 攻击的大部分。”她说。

这家科技巨头重申其警告,称商业监控行业继续向世界各国政府出售尖端技术,这些技术利用消费设备和应用程序中的漏洞“在个人设备上秘密安装间谍软件”。

他们表示:“私营部门公司多年来一直参与发现和销售漏洞,但我们观察到过去几年这类攻击者驱动的漏洞显着增加。”

谷歌表示,它正在追踪至少 40 家参与创建间谍软件和其他黑客工具的公司,这些工具被出售给某些政府机构并针对“高风险”用户,包括记者、人权捍卫者和持不同政见者。

谷歌在二月份发布的一份报告(https://blog.google/threat-analysis-group/commercial-surveillance-vendors-google-tag-report/)中强调的一些间谍软件供应商包括:

Cy4Gate 和 RCS Lab:Android 和 iOS 版 Epeius 和 Hermit 间谍软件的意大利制造商。

Intellexa:Tal Dilian 领导的间谍软件公司联盟,结合了 Cytrox 的“Predator”间谍软件和 WiSpear 的 WiFi 拦截工具等技术。

Negg Group:具有国际影响力的意大利 CSV,以通过漏洞利用链针对移动用户的 Skygofree 恶意软件和 VBiss 间谍软件而闻名。

NSO 集团:Pegasus 间谍软件和其他商业间谍工具背后的以色列公司。

Variston:与 Heliconia 框架相关的西班牙间谍软件制造商,因与其他监控供应商合作开展零日漏洞而闻名。

浏览器内攻击

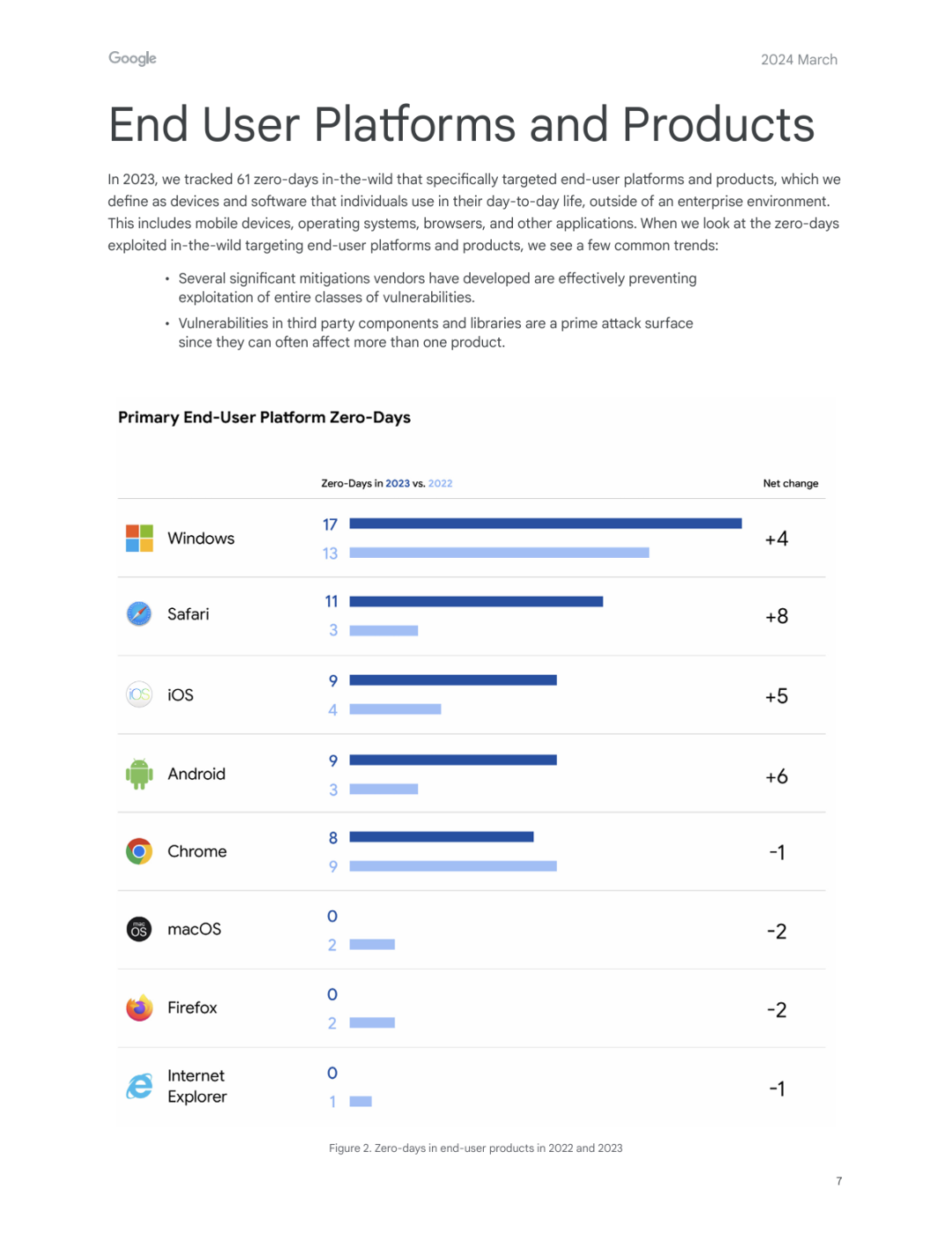

谷歌还指出,第三方组件和库中的漏洞是“主要的攻击面,因为它们通常会影响多个产品。”

2023 年,谷歌看到了这种定位的增加,特别是在浏览器方面。他们发现第三方组件中存在三个浏览器0day漏洞,并影响了多个浏览器。

该报告指出,影响 Chrome 的 CVE-2023-4863 和影响 Safari 的 CVE-2023-41064 “实际上是同一个漏洞”,并补充说它还影响了 Android 和 Firefox。他们还引用了 CVE-2023-5217——去年合并的一个引人注目的漏洞,影响了 libvpx 。去年,其他几个浏览器内工具也被利用。

“2023 年,有 8 个针对 Chrome 的野外0day漏洞,11 个针对 Safari 的野外0day漏洞。虽然被跟踪的 Safari 0day漏洞被用于针对 iPhone 的链中,但除了其中一个 Chrome 0day漏洞外,所有其他漏洞都被用于针对 Android 设备的攻击链中。”谷歌研究人员表示。

谷歌警告称,随着越来越多的黑客大力投资研究,被利用的0day漏洞数量可能会继续增加。

0day漏洞利用“不再只是少数参与者可以使用的攻击功能,我们预计过去几年我们所看到的增长可能会持续下去。”

安全建议

为了防御0day攻击,谷歌建议高风险用户在 Pixel 8 设备上启用内存标记扩展(MTE),并在 iPhone 智能手机上启用锁定模式。

谷歌建议Chrome高风险用户打开“HTTPS优先模式”并禁用v8优化器以消除潜在风险,以消除JIT(Just-in-Time)编译引入的潜在安全漏洞,这些漏洞可能使攻击者操纵数据或注入恶意代码。

此外,谷歌还建议高风险用户注册其高级保护计划(APP),该计划提供增强的帐户安全性和内置防御措施,以防范商业间谍软件的攻击。

参考链接:

https://therecord.media/zero-day-exploits-jumped-in-2023-spyware

https://storage.googleapis.com/gweb-uniblog-publish-prod/documents/Year_in_Review_of_ZeroDays.pdf

今日安全资讯速递

APT事件

Advanced Persistent Threat

伊朗 MuddyWater APT组织利用网络钓鱼攻击针对以色列目标

https://thehackernews.com/2024/03/iran-linked-muddywater-deploys-atera.html

德国 17,000 多台 Microsoft Exchange 服务器“高度脆弱”

https://cybernews.com/security/microsoft-exchange-servers-vulnerable-germany/

印度政府和能源部门遭遇网络间谍活动

https://therecord.media/india-infostealer-government-energy-sector-espionage

一般威胁事件

General Threat Incidents

Ray AI 框架漏洞被利用来攻击数百个集群

https://www.securityweek.com/attackers-exploit-ray-ai-framework-vulnerability-to-hack-hundreds-of-clusters/

Apple 用户成为涉及快速密码重置请求的网络钓鱼攻击目标

https://www.macrumors.com/2024/03/26/apple-password-reset-phishing-attack/

新的网络钓鱼攻击伪装成银行付款通知引诱受害者安装键盘记录器

https://thehackernews.com/2024/03/alert-new-phishing-attack-delivers.html

一种新的网络钓鱼工具包针对 Gmail 和 Microsoft 电子邮件帐户 - 可以绕过 2FA

https://www.techradar.com/pro/security/a-new-phishing-kit-is-targeting-gmail-and-microsoft-email-accounts-and-it-can-even-bypass-2fa

土耳其的汽车租赁服务公司Rent Go 暴露了超过 16 万份客户护照、驾驶执照

https://cybernews.com/security/rentgo-leaks-passports-drivers-licences/

INC 勒索勒索组织攻击苏格兰国家医疗服务体系 (NHS) ,威胁泄露3TB数据

https://securityaffairs.com/161143/data-breach/inc-ransom-hacked-national-health-service-of-scotland.html

漏洞事件

Vulnerability Incidents

NVIDIA 修补了 Windows 版 ChatRTX 中的缺陷,并警告了代码执行和数据篡改风险

https://www.securityweek.com/code-execution-flaws-haunt-nvidia-chatrtx-for-windows/

Chrome 更新修复了 Pwn2Own 所利用的0day漏洞

https://www.securityweek.com/chrome-update-patches-zero-day-vulnerabilities-exploited-at-pwn2own/

罗克韦尔自动化解决了其 FactoryTalk、PowerFlex 和 Arena Simulation 产品中发现的 10 个漏洞

https://www.securityweek.com/organizations-informed-of-10-vulnerabilities-in-rockwell-automation-products/

Fortinet FortiClient EMS 漏洞(CVE-2023-48788)被广泛利用

https://www.securityweek.com/recent-fortinet-forticlient-ems-vulnerability-exploited-in-attacks/

Apple 修补了 iOS、macOS 中的代码执行漏洞

https://www.securityweek.com/apple-patches-code-execution-vulnerability-in-ios-macos/

Microsoft Edge 错误可能允许攻击者静默安装恶意扩展

https://thehackernews.com/2024/03/microsoft-edge-bug-could-have-allowed.html

CISA警告:黑客积极攻击Microsoft SharePoint漏洞

https://thehackernews.com/2024/03/cisa-warns-hackers-actively-attacking.html

扫码关注

会杀毒的单反狗

讲述普通人能听懂的安全故事

如有侵权请联系:admin#unsafe.sh