近日,惠普威胁研究团队发现 "树莓罗宾 "(通常是勒索软件攻击的前兆)蠕虫背后的威胁行为者改变了传播策略,除了使用 USB 驱动器等可移动媒体向目标主机传播外,还通过高度混淆的 Windows 脚本文件(WSF),利用反分析技术进行传播。

不过只有当恶意软件在真实设备上而不是在沙盒中运行时,才会下载和执行最终有效载荷。

树莓罗宾最早于 2021 年由红金丝雀公司披露,是恶意软件即服务运营商部署的一种工具。微软在 2022 年底表示,该蠕虫是一个复杂且相互关联的恶意软件生态系统的一部分,与其他恶意软件家族和替代感染方法有联系。

据惠普公司称,树莓罗宾是 SocGholish、Cobalt Strike、IcedID、BumbleBee 和 Truebot 这些恶意软件家族的前身。它最初的感染载体是通过 USB 驱动器,但现在已扩展到包括恶意广告在内的其他方法。

今年 3 月,恶意行为者开始通过 .wsf 文件传播该蠕虫病毒。系统管理员和合法软件通常使用这种文件类型在 Windows 中自动执行任务,是自动化日常任务和简化复杂流程的强大工具。

解码树莓罗宾的 WSF Distribution

.wsf 文件格式支持 JScript 和 VBScript 等脚本语言,可由 Windows 操作系统内置的 Windows 脚本主机组件进行解释。

这些 Windows 脚本文件通过威胁行为者控制的各种恶意域和子域提供下载。虽然目前还不清楚威胁行为者是如何引诱用户访问恶意 URL ,但惠普威胁研究人员认为他们可能是通过垃圾邮件或恶意广告活动实现的。

该恶意软件还会检测以下安全软件供应商:

该恶意软件还会检测以下安全软件供应商:

- Kaspersky

- ESET

- Avast

- Avira

- Check Point

- Bitdefender

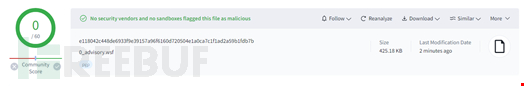

截至惠普发布通知时,威胁行为者的 WSF 文件在 Virus Total 上的检测率为 0%。这就意味着 VirusTotal 上没有任何反病毒扫描器将这些文件分类为恶意文件,显示了该恶意软件的隐蔽性。

检测率显示 来源:HP威胁研究

分析发现,该脚本还使用了经典方法,通过检查网卡的 MAC 地址来识别运行环境是否虚拟化。为了防止审查,如果在调试器中进行分析,该脚本会从磁盘中自动删除并以命令行参数重新启动。在功能上,它充当了下载器的角色,从网上检索树莓罗宾 DLL 并将其存储在本地,同时通过在防病毒扫描中添加异常来逃避检测。

研究人员表示,WSF下载器被严重混淆,并使用了许多反分析和反虚拟机技术,使恶意软件能够逃避检测并减慢分析速度。鉴于树莓罗宾已被用作人为操作勒索软件的前兆,在感染链的早期阶段反击这种恶意软件应该成为安全团队的重中之重。

参考来源:

https://www.inforisktoday.com/raspberry-robin-morphs-now-spreads-via-windows-script-files-a-24844

https://www.infosecurity-magazine.com/news/raspberry-robin-windows-script/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022