从刚开始学习网安就一直在学习sql注入,今天终于在靶场以外的系统挖到sql注入漏洞了,可喜可贺可喜可贺。

前台通过爆破的账号密码,进去

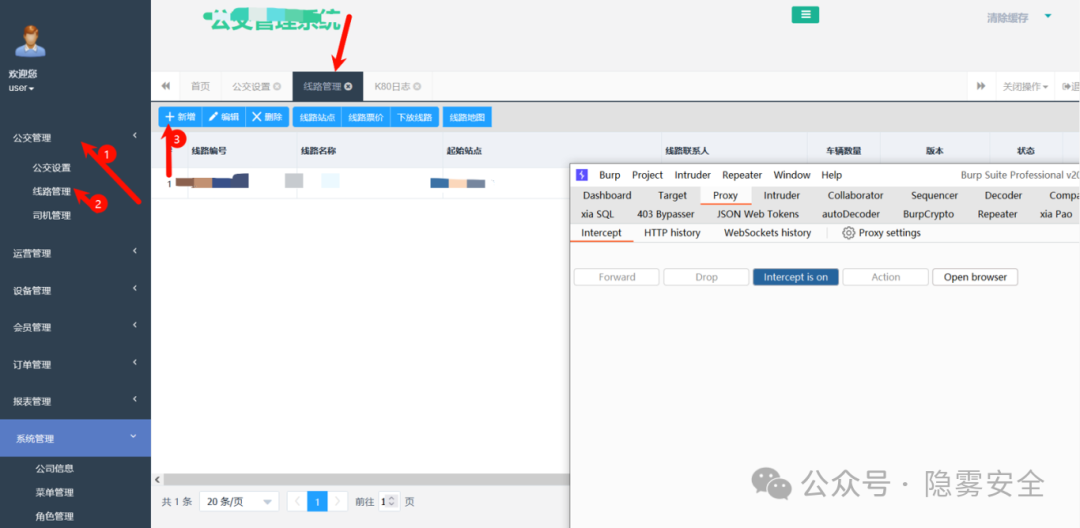

按顺序依次点击1、2、3,然后开启抓包点击4

构造以下注入poc,可见注入延时了五秒,用户输入的语句成功拼接到原有的SQL语句上执行了

下面的poc是MenuIds的值

成功延时5秒,说明数据库当前用户名第一个字母为t,下面继续对数据库用户名第N位字母进行猜解

然后拿到当前数据库名称,至此,sql注入漏洞验证完成

SQLMap进行自动化判断注入

请输入正文http://xxxxxxxx/Home/Index#

弱口令进去,账号和密码是123456

可以看见明文看见其他用户的账户密码、手机号、邮箱等敏感信息,我们可以利用这个信息进行登录等操作

再次将数据包转发到burp的Intruder模块,进行1-100遍历id值,可见也是将全站用户信息都可以遍历出来了

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247494300&idx=1&sn=4a89e4c91036cf6d9c81b138d0cb4a21&chksm=e8a5e0ffdfd269e9db30d4cd6d3c0106a9ea9038aabd931b12af58ba910720b7b0719c59677f&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh