导语:点开查收2024年Q1最新企业邮箱安全报告。

4月23日,Coremail邮件安全联合北京中睿天下信息技术有限公司发布《2024年第一季度企业邮箱安全性研究报告》。对当前企业邮箱的应用状况和安全风险进行了分析。本文摘取季报部分数据呈现。

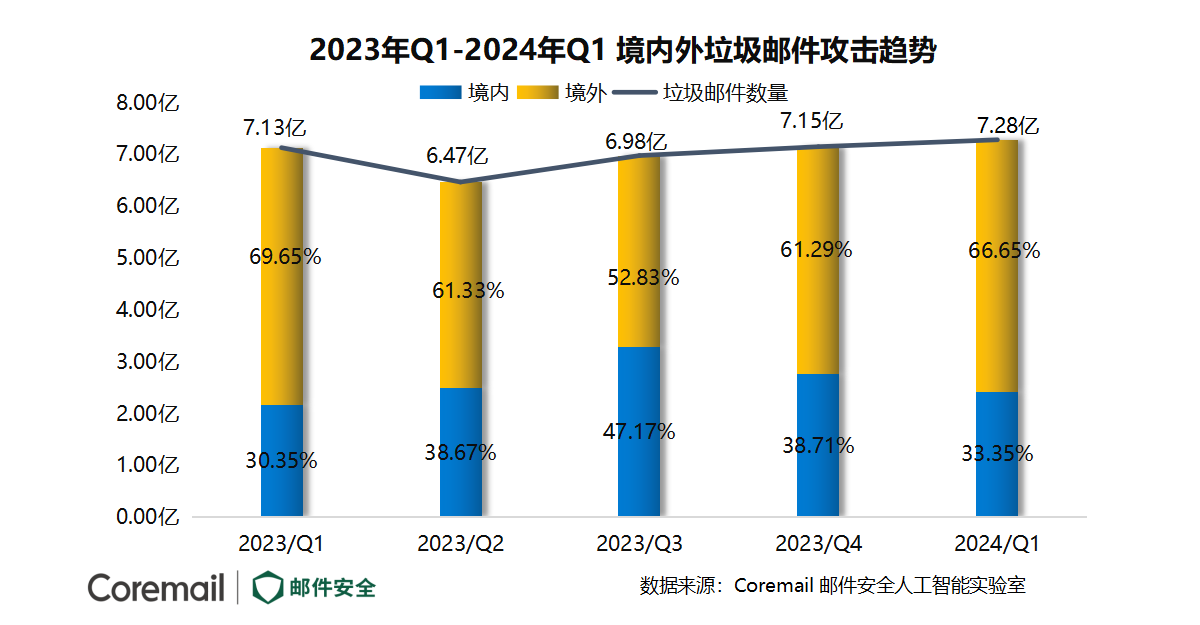

1、垃圾邮件持续增长

根据Coremail邮件安全人工智能实验室最新数据显示,2024年第一季度,国内企业邮箱用户收到的垃圾邮件数量继续增长至7.28亿封。境外垃圾邮件攻击激增,超过三分之二的垃圾邮件来自境外。

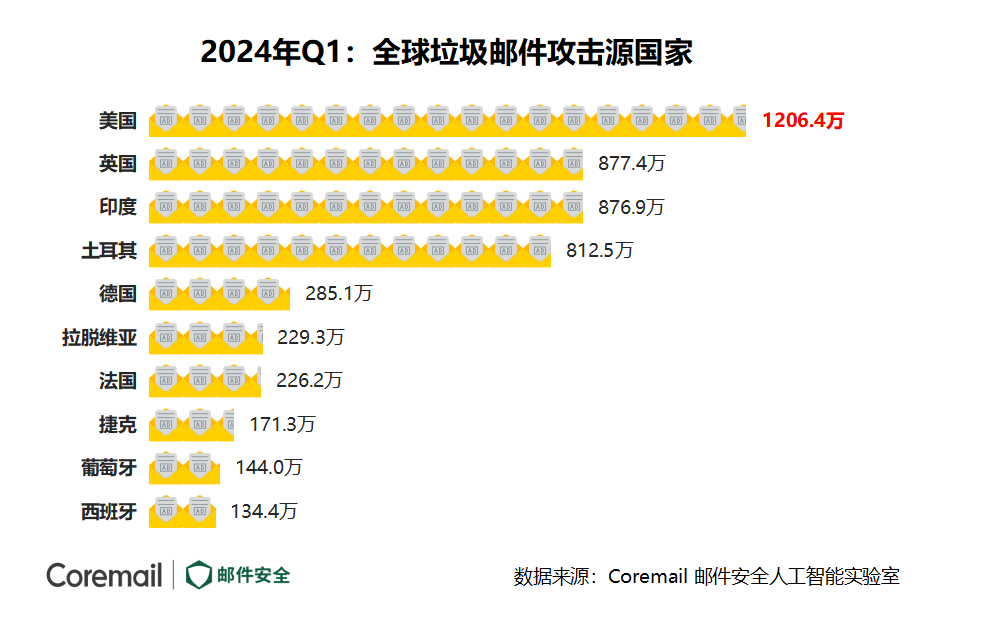

境外垃圾邮件攻击的活动格外活跃,美国、英国、印度、土耳其和德国成为了这一波攻击的主要来源国,跨国垃圾邮件攻击充分展示了全球网络安全威胁的无国界性。

来自中国归属地的垃圾邮件数量来源TOP10分析中,北京市(约2480.7万封)、上海市(约1118.4万封)和湖北省(约560.9万封)的发送量占据前三。这些地区的网络活跃度较高且基础设施先进,为大规模的垃圾邮件攻击提供了便利条件。

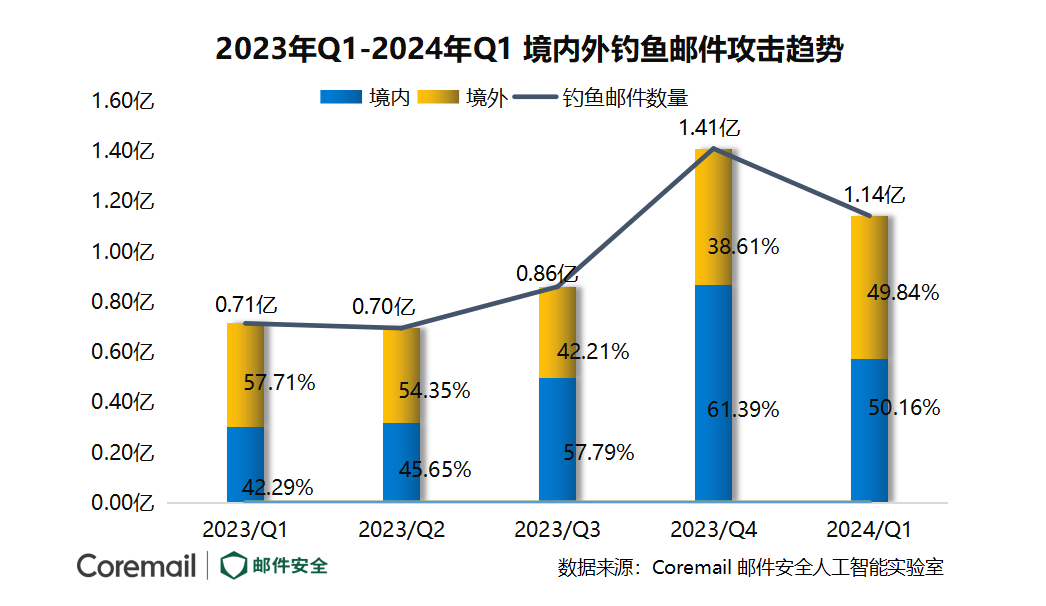

2、钓鱼邮件同比增长59.9%

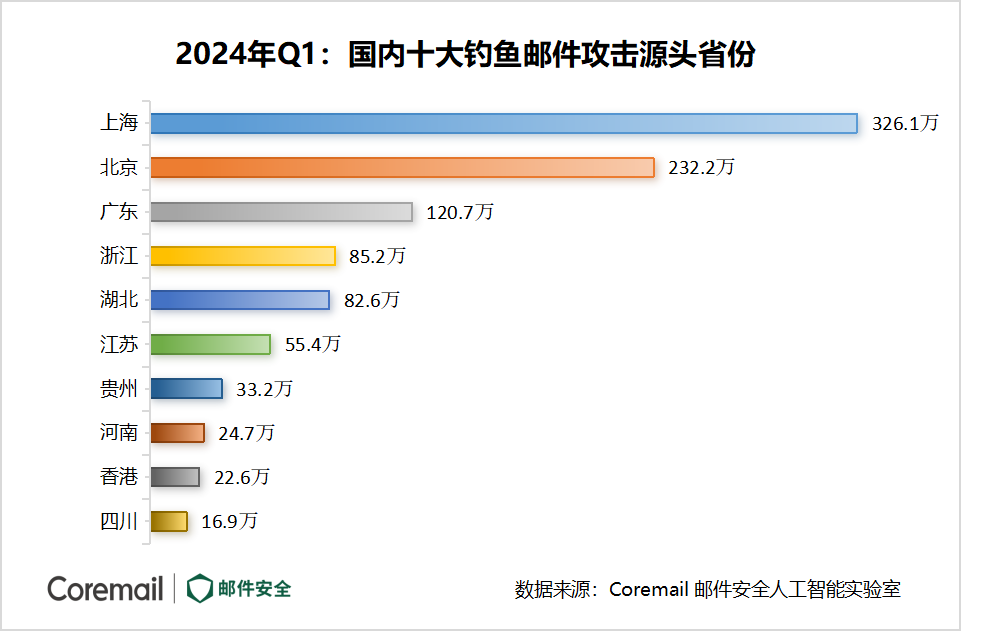

2024年Q1,全国企业邮箱用户收到的钓鱼邮件数量达到1.14亿封,钓鱼邮件在2023年四季度呈现攻击高峰后有所回落,但对比去年同期仍有59.9%的涨幅,钓鱼邮件的威胁依旧严峻。

值得关注的是,在国内的钓鱼邮件攻击态势中,上海首次超过北京成为了钓鱼邮件攻击的主要来源,其数量远远超过其他省份,达到了326.1万次。广东、浙江、湖北、江苏、贵州、河南、香港以及四川地区也在榜单中,成为了钓鱼邮件黑客攻击的活跃来源。

3、单一密码验证成攻击者突破口

2024年第一季度,全国企业级用户遭受了39.05亿次无差别的暴力破解攻击,其中攻击者成功破解了819.3万次。

单因素认证方式以及设置简单易被破解的密码,为攻击者提供了可乘之机,大大降低了攻击者的破解难度和提高了攻击的成功率。

4、2024年Q1钓鱼邮件溯源案例

【公司内部通知】钓鱼邮件溯源分析

01、概述

邮件主题为《公司内部通知》,邮件正文中含有二维码,扫描后跳转的链接为“hxxp://wap.xxxxx.org”,该网站会检测请求中的UA信息,最终跳转的链接为“hxxp://xxxxxxxxnnzwrv97rofs.xxxxx.top”,其目的是诱导用户输入身份证号、银行卡号、银行预留手机号、支付密码等个人敏感信息。

02、邮件分析

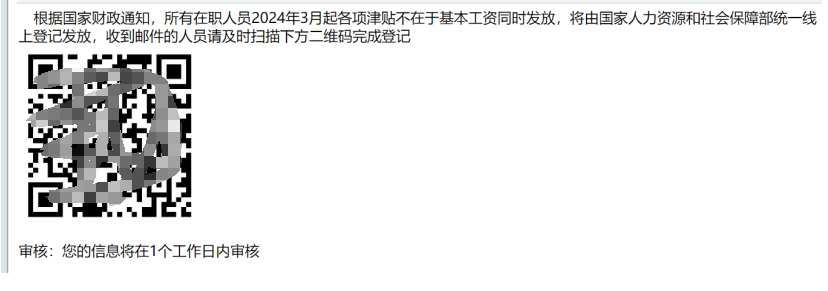

(1)正文分析

邮件正文中的内容主要是诱导收件人扫描正文中的二维码。钓鱼网址由hxxp://wap.xxxx.org跳转至“hxxp://xxxxx.xxxx.top”,其目的是获取用户的身份证号、银行卡号、银行预留手机号、支付密码等个人敏感信息。

(2)链接分析

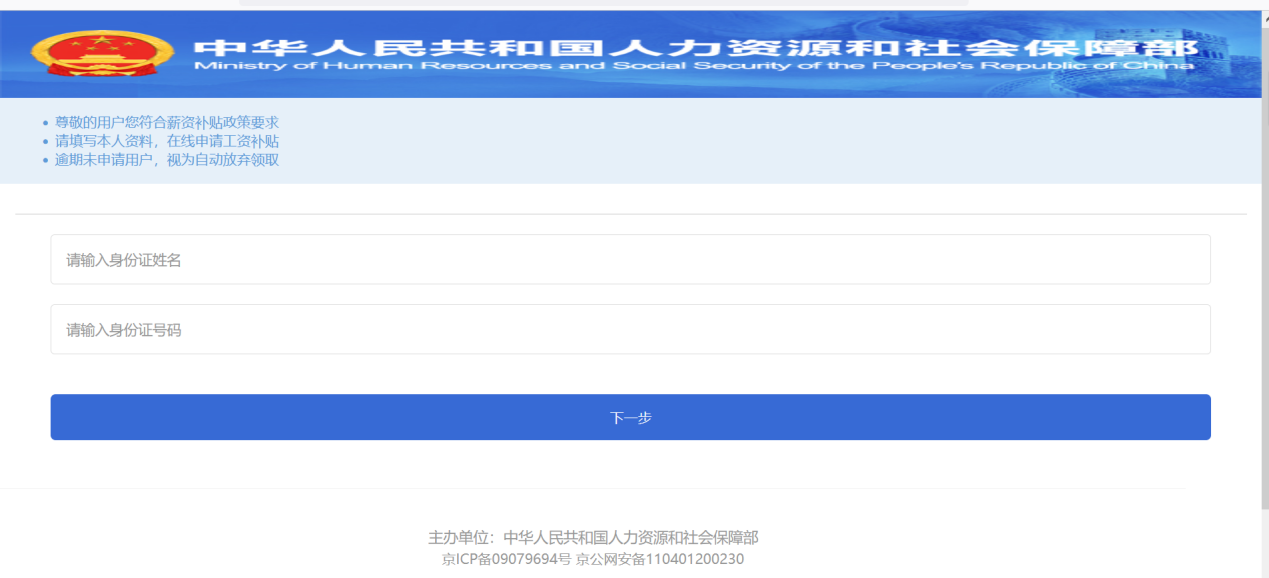

访问跳转后的钓鱼链接“hxxp://xxxxxxnnzwrv97rofs.xxxxxxxx.top/h5/”,并替换移动端UA头,页面显示为钓鱼页面。如下图所示:

点击”立即申请“后要求填写身份信息,如下所示。将所有信息填写完成后提示正在检查2~3分钟。

03、网站分析

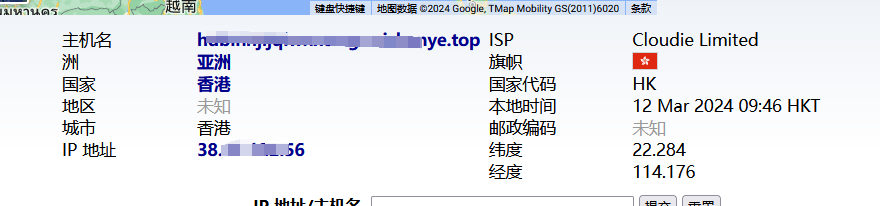

查看网站解析域名, IP为香港ip,38.xxx.xxx.56

在之后的溯源分析中发现访问hxxp://xxx.xxxx.org跳转至hxxp://xxxxxxxxw7azq04oqo.xxx.top,通过页面报错信息找到网站后台。

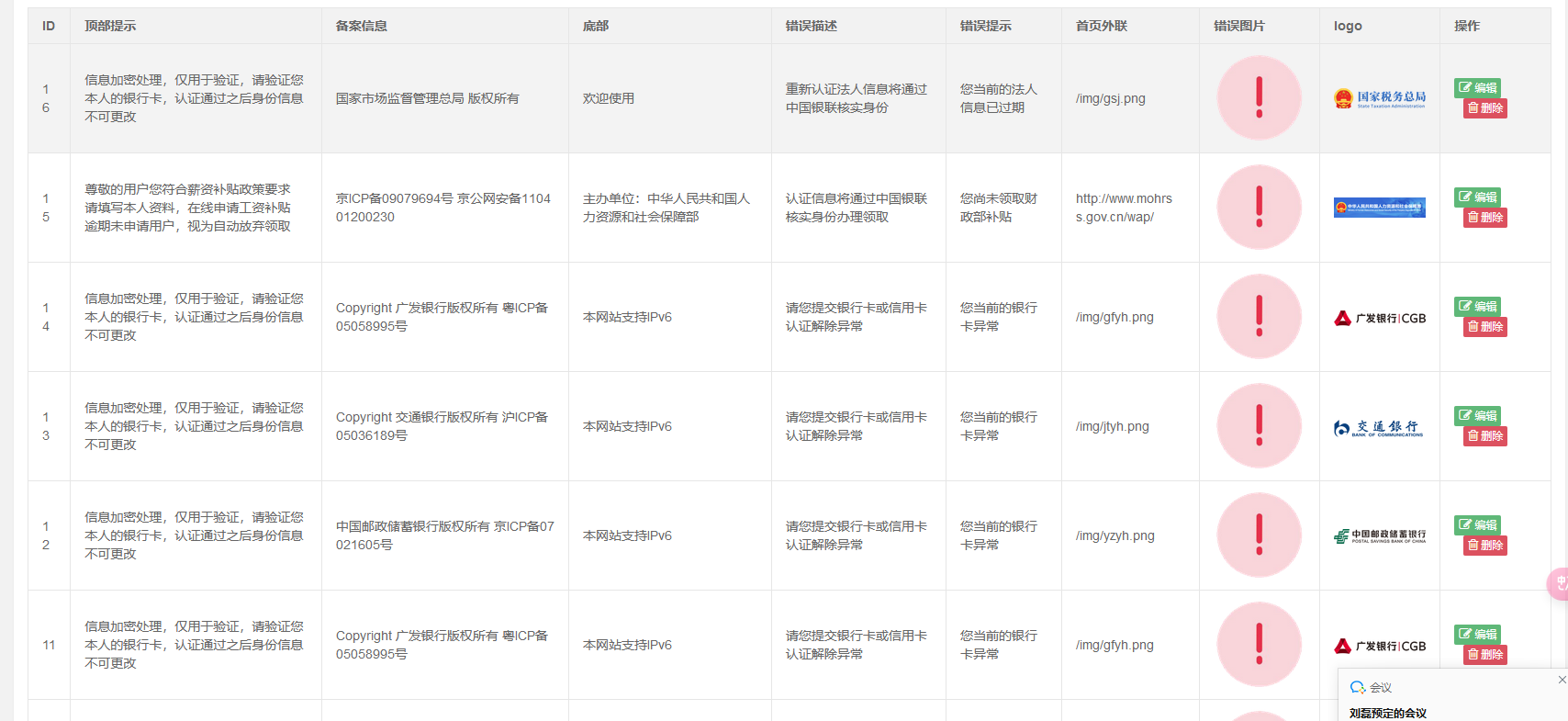

成功登录该钓鱼网站后台,存在大量钓鱼页面模版,如下所示:

成功登录该钓鱼网站后台,获取到受害者清单

通过管理员日志记录,找到了另一个钓鱼网站后台网址 hxxp://209.146.xxx.xxx/admin.html,成功登陆后获得受害者清单。

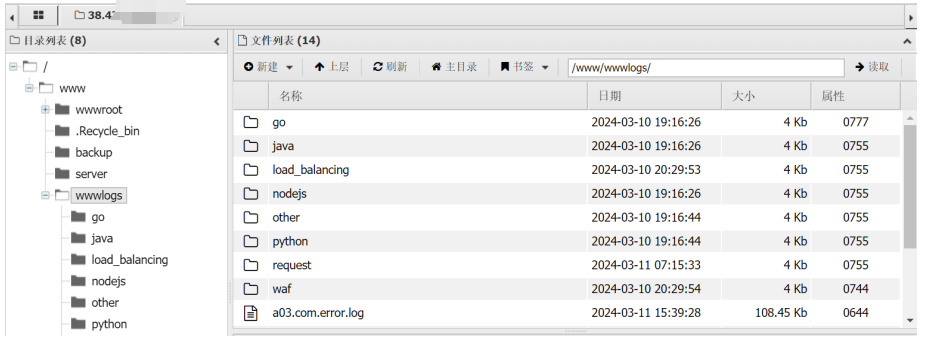

通过上传PHP文件获取服务器权限,服务器ip38.47.xx.xx中国香港

04、黑产组织画像

·邮件主题:《企业内部通知》

·邮件内容:以企业财务部门的名义发送“津贴发放通知,线上登记审核”邮件,目的为获取受害人银行卡信息、身份证号、手机号、银行卡密码等信息。

·黑产组织:各类企事业单位,活动的钓鱼网站链接2个。

如若转载,请注明原文地址