导语:黑客经常以 CrushFTP 服务器为目标,因为它们包含敏感数据并用于文件共享和存储。

CrushFTP 服务器包含敏感数据并用于文件共享和存储,这使得它们经常成为黑客数据盗窃和勒索软件攻击的目标。

此外,CrushFTP服务器中的漏洞可能被用来未经授权地访问网络或向连接的系统分发恶意软件。

最近,Silent Push的研究人员发现,在版本10.7.1/11.1.0之前的CrushFTP中存在有严重的零日漏洞,标识为CVE-2024-4040,其CVSS评分为9.8。

技术分析

未经身份验证的漏洞允许攻击者通过Web界面逃离虚拟文件系统,获取管理员访问权限和远程代码执行功能。

CrushFTP强烈建议立即进行升级,即使是在DMZ(隔离区域)部署的情况下也是如此。

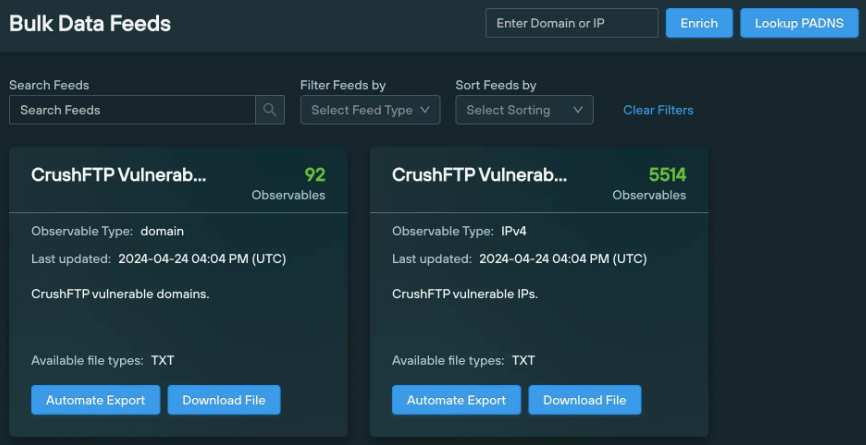

研究人员正在监控此漏洞,并利用易受攻击的域、托管服务的IP和基础设施填充数据源,并积极利用CVE-2024-4040进行早期检测。

Silent Push每天进行互联网范围内的扫描,利用SPQL对数据进行分类,以定位相关的基础设施和内容。

利用CVE-2024-4040的信息,已确定了暴露于互联网的CrushFTP Web界面可利用的情况。

由此产生的易受攻击的域和IP已经被聚集到两个批量数据源中,供企业客户分析受影响的基础设施。

下面,提到了这两个批量数据源:

·CrushFTP 易受攻击的域

·CrushFTP 易受攻击的 IP

SPQL的核心是一种跨越90多个类别的DNS数据分析工具。纵观全球范围内,CrushFTP接口容易受到CVE-2024-4040的攻击的国家,大多数位于美国和加拿大,但也有许多可以在南美洲、俄罗斯、亚洲和澳大利亚以及其他地方找到。

企业用户可以下载原始数据,并以API端点的形式导出批量数据源,其中列出易受攻击的CrushFTP域和IP。

有了这些信息,安全团队就可以识别其网络中的弱点,并告知用于评估外部危险的风险评分系统。

同时,用于早期检测的源可以实时跟踪入侵尝试,同时记录与这些尝试相关的基础设施,以便可以自动阻止它。

本文翻译自:https://gbhackers.com/crushftp-servers-zero-day-hack/如若转载,请注明原文地址