公司介绍

P0 Security公司于2022年在加利福尼亚州成立,该公司为安全工程师提供其所在公司云资源的安全访问和权限配置服务。安全工程师可以使用P0 Security来识别哪些云身份(人或机器)具有特权访问权限并标记风险。同时P0 Security以开发人员的用户体验为出发点,自动化地设置云资源的细粒度、及时和短暂的访问特权并授予用户。公司成立当年即获得500万美元融资[1]。

目前P0 Security公司约10人左右,联合创始人共三名成员,如图1所示,左一是首席执行官兼创始人Shashwat Sehgal,2007年本科毕业于德里印度理工学院,毕业后曾在Splunk [2]担任产品管理和可观测性总监。中间是P0 Security的联合创始人兼首席技术官Gergely Danyi,曾在Splunk [2] 担任首席软件工程师,并就读于布达佩斯科维努斯大学。最右是Nathan Brahms, P0 Security 的联合创始人兼工程副总裁,他曾在r2c [3]担任工程副总裁,就读于哈佛大学。

图1 P0 Security创始人团队

背景介绍

在云计算时代,IAM(身份和访问管理)是管理云计算资源访问权限的重要组成部分。如果用户对 IAM 控制不当,可能会导致以下问题:

数据泄露

如果用户的 IAM 凭据泄露,攻击者可能会利用这些凭据访问敏感数据或执行未经授权的操作;

资源滥用

用户可能会错误地配置 IAM 角色或权限,使得某些用户或服务拥有比其实际需要的更高权限;

安全漏洞

不正确的 IAM 设置可能导致安全漏洞,例如未经授权的用户可以访问敏感数据或执行危险操作。

合规性问题

对 IAM 控制不当可能导致合规性问题,如数据隐私法规(例如 GDPR)、金融监管要求等方面的违规行为。

数据丢失

如果用户意外地删除了某些 IAM 实体(如角色或用户),可能导致数据丢失或系统中断。

虽然使用云服务使得开发运维效率大大提升,但使用者也一直面临着确保访问其关键基础设施和数据的挑战,并且这些挑战的性质随着时间的推移发生了巨大变化。传统的访问保护方法依赖于网络边界。但是,在云原生环境中,敏感数据可能存在的资源呈爆炸式增长。此外,身份的数量呈爆炸式增长,尤其是非人类(机器)身份。因此,敏感数据和基础设施的访问路径数量呈指数级增长。这使得传统的访问保护方法无效。这一点最明显的莫过于一个惊人的统计数据:2022 年,70% 的云安全事件都与 IAM 配置错误有关,可见保护IAM身份在公司基础设施安全方面比以往任何时候都更加重要[5]。

然而,组织难以有效地管理访问。传统的 IGA 供应商难以使用,并且涉及冗长且昂贵的实施周期。其他供应商(CIEM、CSPM、DSPM)提供了大量嘈杂的警报,安全团队对使用他们的建议来管理访问权限犹豫不决,这可能会影响开发人员的工作流程,或关闭生产服务[6]。

解决方案介绍

产品介绍

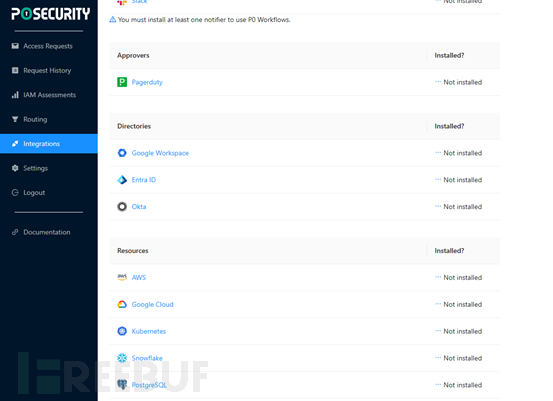

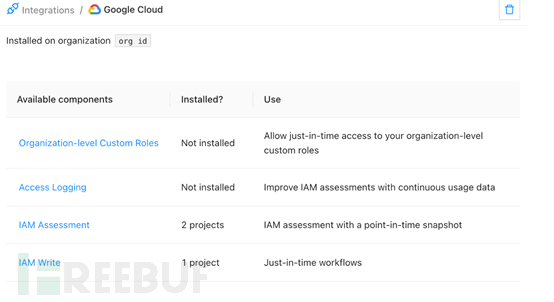

P0 Security 提供的 IAM 产品主要包括一个详细的权限目录,这个目录映射了云各类服务中的 IAM 权限及其潜在的滥用风险。这个目录旨在帮助组织识别可能受到威胁的身份。具体来说,它包括了一个关于通用权限风险的目录,这些权限都被分配了风险等级,以及一个详细说明潜在滥用及影响范围的 IAM 系统权限目录。此外,P0 还提供了一个 IAM 审计工具,专门用于识别 Google Cloud 用户的 IAM 配置中的安全问题,整合了来自身份提供商、IAM 策略和云访问日志的数据,帮助用户检查潜在的安全问题。这些工具和目录不仅有助于理解特定 IAM 配置的安全态势,还能确定 IAM 配置修改对组织安全姿态的影响,并创建限制或阻止某些威胁向量的组织访问政策。此外,用户可以通过提供的脚本将目录转换为 JSON 格式,以便在其他系统或流程中使用。目前整体的产品使用形式以WEB方式呈现,如图2所示,用户可以选择目前的服务并进行安装。

图2 P0 Security产品使用界面

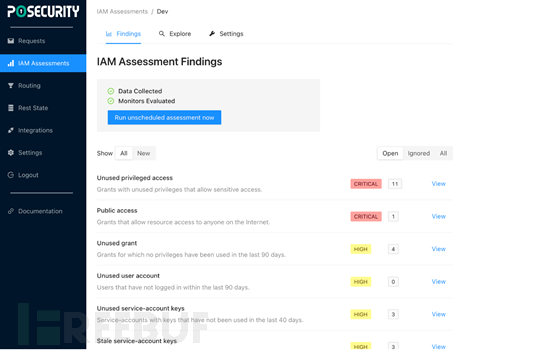

功能介绍

目前P0 Security可以发现并授予对以下内容的精细最低访问权限:Google Cloud、AWS、Azure、K8s、Snowflake、PostgreSQL、Okta 等。

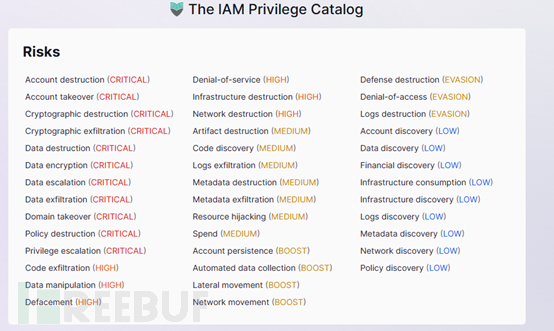

图3 P0 Security IAM权限风险场景

如图3所示,P0 Security 支持检测的IAM权限风险场景,以Account destruction风险为例,该风险允许攻击者删除系统中的帐户,可能扰乱组织的运营、破坏正常业务流程或造成重大生产责任,在谷歌云IAM身份中对应cloudsql.users.delete和iam.serviceAccounts.delete权限。

竞品分析

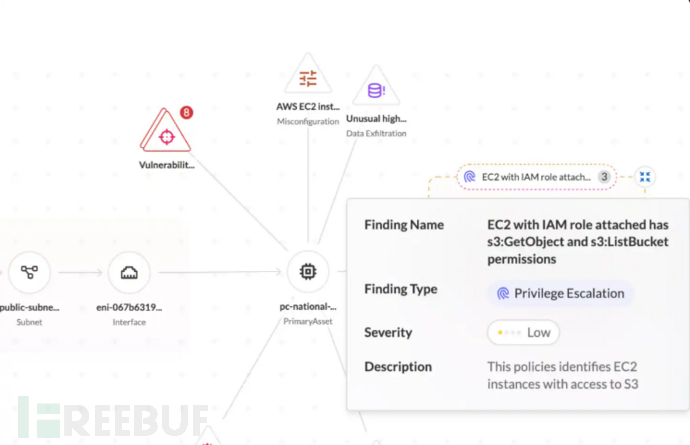

云基础设施授权管理(CIEM)和P0 Security的产品功能高度重合,一些头部安全产商都推出了相关的IAM身份管理服务,以Palo Alto Networks[7]为例,该公司推出的云基础设施授权管理集成在Prisma Cloud服务下,可以做到IAM的不当授权发现,如图4所示,笔者认为和P0 Security的产品相比,在支持的公有云方面更加丰富且展示界面更加精美。

图4 Prisma Cloud CIEM宣传示例

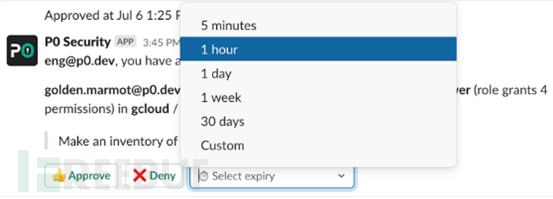

但P0 Security的优势在于无感知的即时权限申请和批准,如图5所示,用户可以临时向组织获得一个具有时效的权限去操作组织的公有云资源。这种批准和时效性有效的阻断的长时间不使用的角色带来的安全风险。即P0能够更好的管理组织内部对云资源的需求。

图5 P0 Security 即时申请策略

部署方式

P0 Security的部署方式非常简单,按其官网提供的操作文档部署即可,需要注意的是用户可选是否在IAM中注入P0 Securiy的角色,用以创建用户的临时性使用角色等其它操作。

图6 P0 Security可选的角色注入

其次,P0 Security目前集成了Slack[8](一款国外即使通讯办公软件),用户可以在Slack上看到其组织内任意用户的权限申请。若需对IAM的角色进行权限风险分析,仅需一键即可获得按优先级排序的结果,如图7所示。

图7 P0 Security IAM风险分析

使用建议

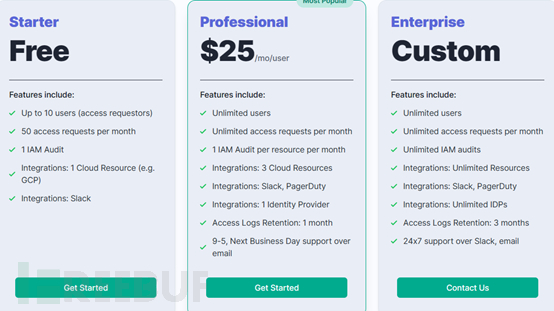

如图8所示,P0 Security提供免费的受限使用版本,如果您的公司规模不大,且使用单一云提供的服务,毋需升级到专业版。当然专业版更加的贴合实际生产需求,例如增加了对Slack的支持并且支持多云的使用场景。

图8 P0 Security IAM风险分析

总结

由于安装过程直接向 P0 帐户提供对公有云资源的访问权限,因此潜在的攻击是另一个 P0 客户或攻击者劫持其它客户的P0账户,即新增了针对用户IAM的攻击面。

虽然域限制策略已经阻止组织外部的个人以这种方式获得访问权限,但P0仍然需要针对组织的内部人员进行防护,因为组织内的个人可能会尝试设置他们拥有批准权限的另一个 P0 工具以授予自己未经授权的访问权限。目前P0 Security通过强制配置项目的用户权限,来确保该项目的管理员访问权限,用户需要提交已经授权的凭证登入使用P0。

最后,安全团队越来越多地认识到身份是保护安全的最重要因素。定向攻击和绕过多重身份验证 (MFA) 再次证明身份安全存在缺陷,面对繁多复杂的云权限策略和大型组织错综复杂的用户组和用户的设置,简洁且易用的通用跨云身份管理势在必行。同时,P0 Security的出现,说明目前的CIEM缺乏在即时办公方面的支持,用户更加的倾向像申请办公物品那样申请组织的云基础设施资源。

参考文献

[1] https://p0.dev/about

[2] https://www.splunk.com/zh_cn

[3] https://www.r2conline.com/

[4] https://www.splunk.com/zh_cn

[5] https://www.gartner.com/en/documents/3242920

[6] https://p0.dev/blog/rsa-innovation-sandbox-top-10

[7] https://www.paloaltonetworks.cn/prisma/cloud/cloud-infrastructure-entitlement-mgmt

[8] https://slack.com/intl/zh-cn/

如有侵权请联系:admin#unsafe.sh