阅读: 476

漏洞原因是Exchange服务器在安装时没有正确创建唯一的加密密钥。导致经过身份验证的攻击者可以通过Exchange默认开启的Web页面登录,发送精心构造的请求,欺骗目标服务器反序列化恶意创建的数据,来达到在目标服务器上以 SYSTEM 身份执行任意.net代码的目的。

一. 综述

在微软发布的2月份安全更新中包含一个重要级别的补丁,用于修复存在于 Microsoft Exchange Server中的远程代码执行漏洞(CVE-2020-0688)。

该漏洞影响所有受支持的Microsoft Exchange Server。Zero Day Initiative (ZDI)最早在其博客上发布了该漏洞的详细信息,见以下参考链接。

漏洞原因是Exchange服务器在安装时没有正确创建唯一的加密密钥。导致经过身份验证的攻击者可以通过Exchange默认开启的Web页面登录,发送精心构造的请求,欺骗目标服务器反序列化恶意创建的数据,来达到在目标服务器上以 SYSTEM 身份执行任意.net代码的目的。

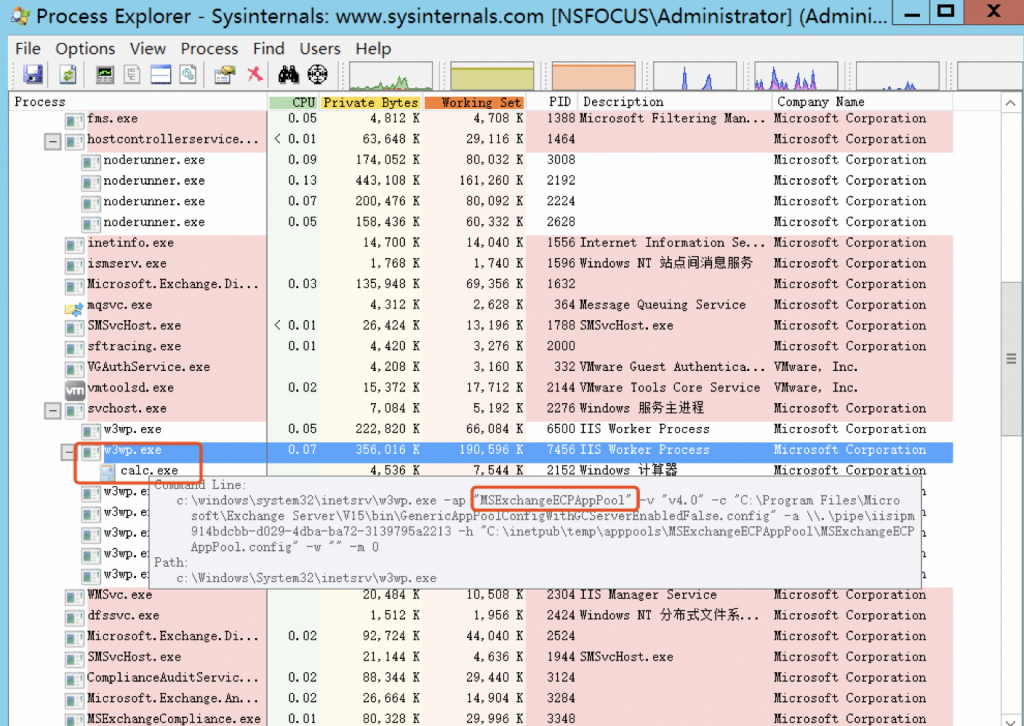

绿盟科技已在第一时间复现了利用该漏洞的过程,效果如下图所示:

参考链接:

二. 漏洞影响范围

- Microsoft Exchange Server 2010 Service Pack 3

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

三. 技术防护方案

3.1官方修复方案

微软官方已针对受支持的产品版本发布了安全补丁,建议受影响用户开启系统自动更新安装补丁进行防护。

如需单独安装,官方提供的补丁下载地址如下。

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 30:

https://www.microsoft.com/zh-CN/download/details.aspx?id=100910

Microsoft Exchange Server 2013 Cumulative Update 23:

https://www.microsoft.com/zh-CN/download/details.aspx?id=100909

Microsoft Exchange Server 2016 Cumulative Update 14:

https://www.microsoft.com/zh-CN/download/details.aspx?id=100907

Microsoft Exchange Server 2016 Cumulative Update 15:

https://www.microsoft.com/zh-CN/download/details.aspx?id=100908

Microsoft Exchange Server 2019 Cumulative Update 3:

https://www.microsoft.com/en-us/download/details.aspx?id=100905

Microsoft Exchange Server 2019 Cumulative Update 4:

https://www.microsoft.com/zh-CN/download/details.aspx?id=100906

3.2 绿盟科技检测防护建议

3.2.1 绿盟科技检测类产品与服务

内网资产可以使用绿盟科技的远程安全评估系统(RSAS V6)、入侵检测系统(IDS)、统一威胁探针(UTS)进行检测。

- 远程安全评估系统(RSAS V6)系统插件

http://update.nsfocus.com/update/listRsasDetail/v/vulsys

- 入侵检测系统(IDS)

http://update.nsfocus.com/update/listIds

- 统一威胁探针(UTS)

http://update.nsfocus.com/update/listBsaUtsDetail/v/rule2.0.0

通过上述链接,升级至最新版本即可进行检测!

3.2.2 使用绿盟科技防护类产品进行防护

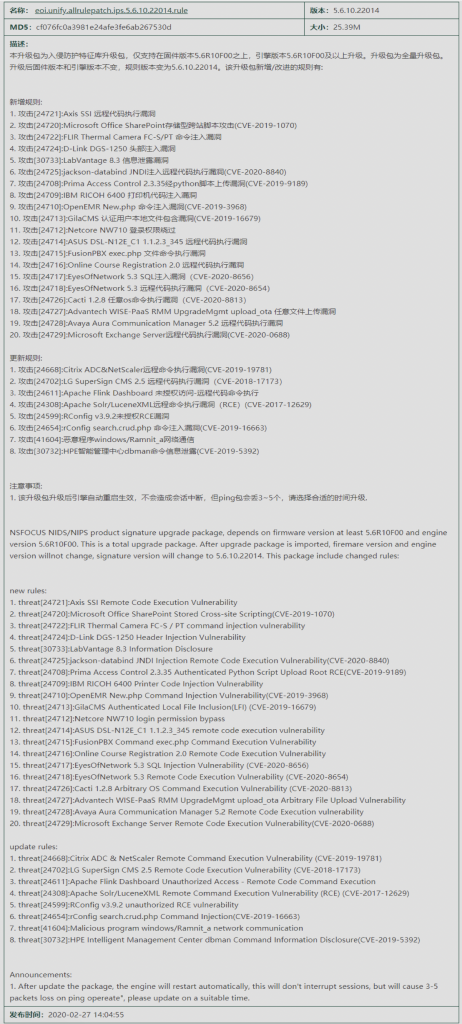

- 入侵防护系统(IPS)

http://update.nsfocus.com/update/listIps

- Web应用防护系统(WAF)

http://update.nsfocus.com/update/wafIndex

通过上述链接,升级至最新版本即可进行防护!

3.2.3 检测防护产品升级包/规则版本号

| 检测产品 | 升级包/规则版本号 |

| RSAS V6 系统插件 | 在2月14日发布的V6.0R02F01.1707中已支持,请升级至该版本及以上版本中。 |

| IDS | 5.6.9.22014、 5.6.10.22014 |

| UTS | 5.6.10.22014 |

- IDS 升级包下载链接:

5.6.9.22014

http://update.nsfocus.com/update/downloads/id/102722

5.6.10.22014

http://update.nsfocus.com/update/downloads/id/102723

- UTS 升级包下载链接:

http://update.nsfocus.com/update/downloads/id/102741

| 防护产品 | 升级包/规则版本号 | 规则编号 |

| IPS | 5.6.9.22014、 5.6.10.22014 | 24729 |

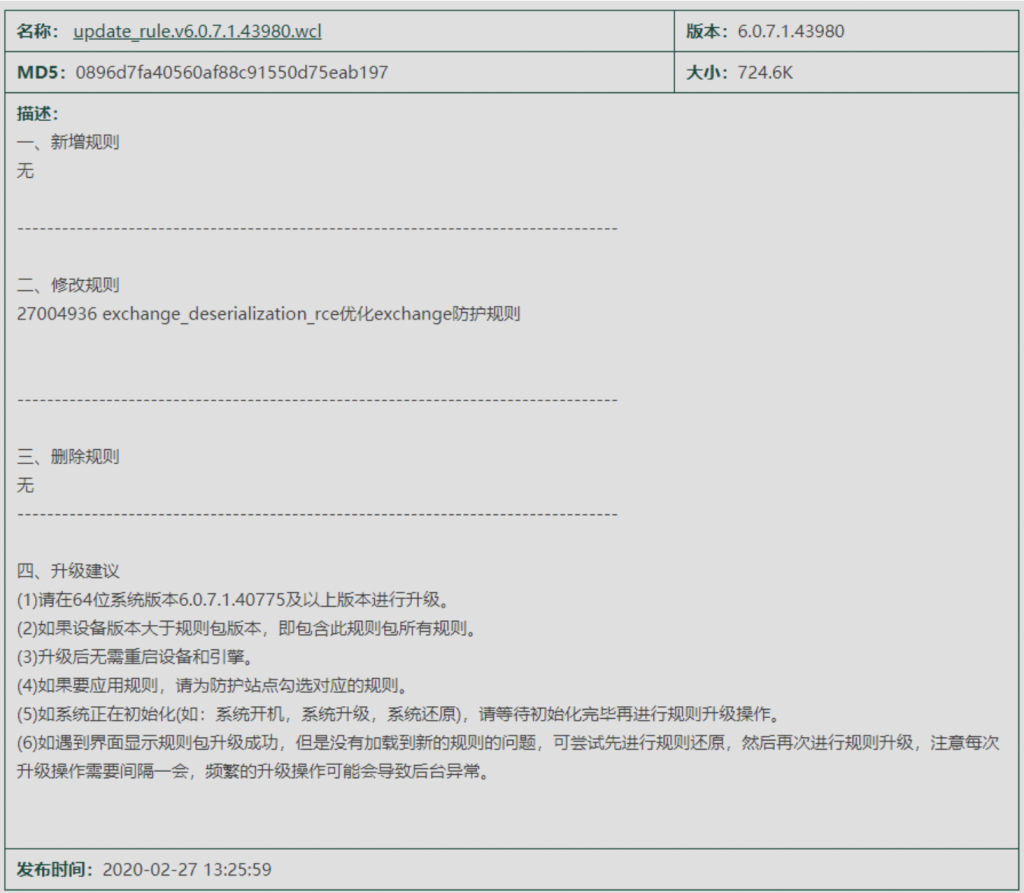

| WAF | 6.0.7.1.43980 6.0.5.1.43980 6.0.4.1.43980 | 27004936 |

- IPS 规则升级包下载链接:

5.6.9.22014

http://update.nsfocus.com/update/downloads/id/102722

5.6.10.22014

http://update.nsfocus.com/update/downloads/id/102723

- WAF 规则升级包下载链接:

6.0.7.1.43980

http://update.nsfocus.com/update/downloads/id/102739

6.0.5.1.43980

http://update.nsfocus.com/update/downloads/id/102740

6.0.4.1.43980

http://update.nsfocus.com/update/downloads/id/102714

3.2.4 安全平台

| 平台 | 升级包/规则版本号 |

| ESP(绿盟企业安全平台解决方案) | ESP平台已有 web 插件漏洞规则,但该规则依赖于 WAF 设备,若已经安装绿盟 WAF 设备,请安装对应的 WAF规则升级包。 |

| ESP-H(绿盟企业安全平台) | ESP-H 平台已有 web 插件漏洞规则,但该规则依赖于 WAF 设备,若已经安装绿盟 WAF 设备,请安装对应的 WAF规则升级包。 |

| ISOP(绿盟智能安全运营平台) | ISOP 平台已有 web 插件漏洞规则,但该规则依赖于 WAF 设备,若已经安装绿盟 WAF 设备,请安装对应的 WAF规则升级包。 |

四. 技术分析

4.1 漏洞原理

该漏洞是由Exchange Server在安装时未能正确创建唯一的加密密钥导致的。具体来说,错误存在于 Exchange Control Panel(ECP)组件中。所有的Microsoft Exchange Server在安装后,web.config文件中都拥有相同的validationKey和decryptionKey。而这两个 Key 是用来保证 ViewState安全性的。ViewState 是ASP.NET Web应用以序列化格式存储在客户端上的服务端数据。客户端通过__VIEWSTATE 请求参数将这些数据返回给服务器。

下图是web.config文件中的部分内容,包含了静态的 validationKey 。

由于使用了静态密钥,经过身份验证的攻击者可以诱使服务器反序列化恶意制作的ViewState数据。借助YSoSerial.net,攻击者可以在服务器上Exchange Control Panel web应用程序的上下文中,以SYSTEM身份执行任意.NET代码。

五. 附录A 产品使用指南

5.1 UTS检测配置

从官网升级系统的统一威胁检测探针升级包中下载uts系统规则升级包:

http://update.nsfocus.com/update/listBsaUtsDetail/v/rule2.0.0

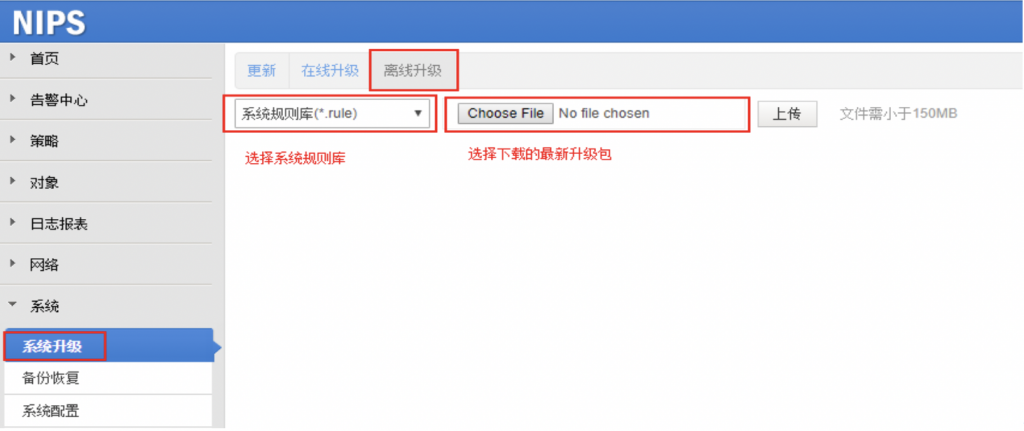

在系统升级中点击离线升级,选择规则升级文件,选择对应的升级包文件,点击上传。

等待升级成功即可。

5.2 IPS防护配置

已经部署绿盟网络入侵防护系统(NIPS)的用户,可通过规则升级进行有效的防护,相关用户可参考以下步骤进行规则库升级。

从官网下载最新的NIPS升级包,以5.6.10版本为例,访问以下链接可到下载规则包页面:

http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.10

在系统升级中点击离线升级,选择系统规则库,选择对应的文件,点击上传。

更新成功后,在系统默认规则库中查找规则编号:24729,即可查询到对应的规则详情。

5.3 WAF 防护配置

从官网下载最新的 WAF升级包,以6.0.7.1.43980为例,访问以下链接可到下载规则升级包页面:

http://update.nsfocus.com/update/listWafV67Detail/v/rule6070

在WAF的规则升级界面进行升级:

手动选择规则包,点击提交后即可升级成功。

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市,股票简称:绿盟科技,股票代码:300369。