近年来,勒索攻击事件频繁发生,遭受攻击的政企机构往往面临巨额经济损失和声誉风险,如高额的勒索赎金、大量的数据泄漏索赔、业务中断带来的经济损失、恶意网页篡改等。其中,LockBit作为老牌勒索病毒家族,多年来依靠犀利的攻击加密技术,在网络空间之中“狂飙”。

近期,360数字安全集团接连捕获LockBit3.0变种与新版本4.0猖獗作恶,该勒索家族持续为广大政企机构带来威胁隐患。

今年2月19日,美国、英国、法国等11个国家联手发起了代号为“Cronos”的联合执法行动,旨在打击LockBit勒索软件组织。

这次行动成功识别并移除了超过1.4万个恶意账户,逮捕了两名LockBit附属机构成员,获得1000多个解密器,查获34台包含源代码、被攻击受害者详情、勒索赎金、被盗数据、聊天记录等内部信息的LockBit团伙服务器,并占领其专用数据泄露站点。

在执法部门占领LockBit数据泄露网站后,LockBit运营者很快创建了新的专用数据泄露网站(DSL),并发布了106个受害组织/企业的数据。

更令人震惊的是,在执法行动事件之前,LockBit就被监控到有在秘密开发一个名为LockBit NG Dev(NG for Next Generation)的恶意软件(LockBit4.0),此次4.0版本使用.NET对LockBit的代码进行了重构。

在新版本加入后,勒索威胁日益加剧。目前国内遭受勒索加密的情况显示,受害者的文件出现了随机后缀时,经过识别后确认大多数是LockBit的变种。这些变种基本是各种LockBit3.0版本的变种,以及最新的LockBit4.0版本。

LockBit勒索软件家族版本更迭路径

近期,360数字安全集团就捕获到一个LockBit3.0的变种,其勒索提示信息用中文繁体提示受害者向指定的比特币钱包地址汇入0.02BTC以解密文件。

LockBit 3.0勒索提示信息

在赎金谈判中,黑客声称即将步入婚姻殿堂,将不再从事违法活动,并免费提供解密程序。

攻击者以结婚为名主动提供解密器的邮件

然而,经分析测试,附件中的解密器和加密程序并非基于同一对私钥和公钥生成的,无法成功解密被勒索加密的文件。这是因为,LockBit3.0泄露的解密器是基于生成勒索所用的公钥匹配的私钥生成的,如果不匹配,就无法用于该勒索的解密!

泄露出的LockBit 3.0解密器

当受害者提出该解密器无法解密文件时,黑客表示想要解密,必须向其支付赎金。

攻击者继续索要赎金

这一情况的出现,主要是因为在LockBit3.0的生成器遭泄露后出现了大量该组织外人员利用生成器创建自己定制的“LockBit3.0”勒索软件。但由于各自为战的黑客们互不隶属,也并不属于同一组织,其所使用的密钥自然也都是相互无关。

而这位声称自己结婚并提供解密程序的黑客很有可能便是这种“编外”人员或组织的一分子,他们所提供的解密器的揭密能力自然也是“非常有限”的。

同时,这种极富戏剧性的邮件内容也是一种策略,可以显著降低受害用户的戒备心理,并增加他们与其沟通联系的可能性。通过建立联系,黑客可以进一步了解受害用户的支付能力和意愿,从而索取高额的赎金。

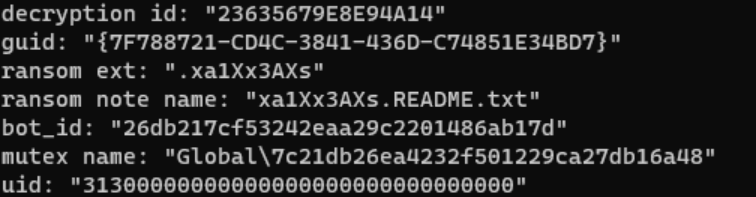

此外,360数字安全集团也成功捕获了LockBit4.0版本的勒索病毒样本,基本情况如下:

名字 | LockBit 4.0 |

威胁类型 | 勒索软件, 加密病毒, |

加密文件扩展名 | .xa1Xx3AXs |

勒索信 | xa1Xx3AXs.README.txt |

赎金金额 | 1000 美元的比特币加密货币 |

钱包地址 | 328N9mKT6xFe6uTvtpxeKSymgWCbbTGbK2 |

是否可解密 | 否 |

黑客邮箱 | **********@proton.me |

获取到的LockBit4.0样本和之前分析的3.0样本本质上并没有太大的区别,其中一些配置存在些许变化。

LockBit 4.0配置信息变化

配置信息使用了APLib进行压缩,解压缩后包含RSA公钥、掩码等,还包括自定义Base64的编码数据。

在对Lockbit 4.0配置解密后,详细内容如下所示:

配置字段 | 值 | 含义注释 |

encrypt_mode | auto | 加密模式 |

encrypt_filename | FALSE | 加密文件名 |

impersonation | TRUE | 冒充 |

skip_hidden_folders | FALSE | 跳过隐藏文件夹 |

language_check | FALSE | 语言检查 |

local_disks | TRUE | 本地磁盘 |

network_shares | TRUE | 网络共享 |

kill_processes | TRUE | 结束进程 |

kill_services | TRUE | 结束服务 |

running_one | TRUE | 单实例运行 |

print_note | TRUE | 打印提示 |

set_wallpaper | TRUE | 设置壁纸 |

set_icons | TRUE | 设置图标 |

send_report | FALSE | 发送报告 |

self_destruct | TRUE | 自我销毁 |

kill_defender | TRUE | 关闭杀软 |

wipe_freespace | FALSE | 擦除空闲空间 |

psexec_netspread | FALSE | psexec网络扩散 |

gpo_netspread | TRUE | gpo 网络扩散 |

gpo_ps_update | TRUE | gpo ps 更新 |

shutdown_system | FALSE | 关闭系统 |

delete_eventlogs | TRUE | 删除事件日志 |

delete_gpo_delay | 1 | 删除 gpo 延迟 |

此外,4.0版本给受害者留下的勒索信较此前的3.0版本也有所变化。其将之前的暗网链接全部去除,并用Proton邮箱(采用了端到端加密技术)进行替代。据推测,这一做法的主要目的是为了让普通用户更容易与攻击者取得联系。

LockBit4.0勒索信内容示例

此次,鉴于LockBit勒索病毒的猖獗,360建议广大政企机构应尽快建立全面的数字安全防御体系,正确安装安全防护软件,以免重要数据泄露而产生不可逆的损失。

360基于多年攻防实战经验和能力推出360安全云,云化数据、探针、专家、平台和大模型能力开放给广大客户,并以安全云为核心打造360防勒索解决方案,构建了有效预防、持续监测、高效处置的勒索病毒防御体系。作为这套方案的重要组成,360终端安全管理系统集成防病毒、漏洞与补丁管理、Win7盾甲、终端管控、桌面优化、软件管理、安全U盘及移动存储管理等功能于一体,可及时完成对各类勒索病毒的查杀与拦截,目前已实现针对该勒索软件的全面截杀。

想要了解更多详情

欢迎拨打咨询电话:400-0309-360

往期推荐

| |||

| |||

| |||

|

如有侵权请联系:admin#unsafe.sh