1.背景

2.捕获样本

md5 | 文件名 | 发现攻击时间 |

f973d027c38f073661b55446040b922d | setup_查看.exe | 2024/5/9 13:19:12 |

47a1777e2d026af6c11c30a4c36fc07b | 第二季5月份XXX局对当地企业随机抽查名单公示,查询密码:12366《请使用电脑版下载查看详情》.exe | 2024/5/9 13:32:32 |

85d05927f7d79cfa5daa8d2f873a441f | 第二季度2024最新涉税违规企业名单公示(电脑版).exe | 2024/5/9 15:30:37 |

589b650477e61d5d7dfeadc0e0f64f5c | 第二季度5月份XXX局对当地企业随机抽查名单公示,《请使用电脑版下载查看详情》.exe | 2024/5/9 15:57:38 |

e486bb6c30697eac7aa7a3759c04a161 | setup补贴名单.exe | 2024/5/10 11:40:22 |

7983a792c957a604f51b319b934aeae7 | 抽查名单.exe | 2024/5/11 3:14:47 |

8203e390e715ab9e30515b31f8414e20 | 名单系统.exe | 2024/5/11 10:10:38 |

d0bad9ed97440fdf2e3239d31fc060b1 | 抽查名单.zip | 2024/5/11 10:20:17 |

2ed30e716bd5f25778d3c5c1696225de | 抽查名单.exe | 2024/5/11 13:19:27 |

e5684f040027cedd128019214c3f501c | 现场视频MP4.exe | 2024/5/13 2:36:01 |

f79cc8bf06b6e516c9ad249c036dbfe8 | 最新涉税企业名单列表.exe | 2024/5/13 8:03:04 |

839eb56530a06069211aca57ecd15141 | 名单目录.exe | 2024/5/13 9:51:55 |

1bfaf60d0f7514403d19e3fe72577865 | 2024年财会人员薪资补贴调整新政策所需资料.exe | 2024/5/13 9:53:33 |

2d821047ed755a65a44eba5f327527d3 | 查阅.exe | 2024/5/13 10:14:47 |

ca08839fe709382f72a6a2b9a7a424c4 | 查阅.exe | 2024/5/13 10:52:49 |

39768de5517bb5325d608fb1365b7ee6 | 稽查处罚企业名单.exe | 2024/5/13 11:25:01 |

476d555e464b7e25a7d2ab984396fb93 | 稽查处罚企业名单.exe | 2024/5/13 13:33:41 |

35984809e8dbcc1e4e5daa0f70b3cc3e | 稽查处罚企业名单.exe | 2024/5/13 14:57:28 |

111ce5181d8a4f8ab5316e61a733b4ea | 名单目录.exe | 2024/5/13 15:26:02 |

5bc5825a1019c1928c47fefa3f1d35e3 | 2024年缴纳社保调整如下.exe | 2024/5/13 16:12:20 |

081e34ed3aad3a047946e483b4a0c632 | 企业社保调整(密码123).exe | 2024/5/13 16:24:15 |

fbed6fec8f5732ffc3b74082c4b7a00d | 查阅.exe | 2024/5/14 8:41:20 |

ced1e556401047e6e9211f3ad488a362 | 稽查处罚企业名单.exe | 2024/5/14 8:52:40 |

4f6f0b6e90f6b9d5efd48076de032494 | 公司社保调整如下.exe | 2024/5/14 9:30:33 |

c7dd17c759810facc50ae7ab18d47a81 | 最新税企漏税稽查处罚通名单.exe | 2024/5/14 9:40:51 |

7db6d17d649ed4de73fbb98f3e771941 | 2024年财会人员薪资补贴调整新政策所需资料.exe | 2024/5/14 9:41:48 |

f918cb7f82db998fe82d69769f0ec204 | 查阅.exe | 2024/5/14 10:09:08 |

9c72b89fd27600869355594c0b5fe360 | setup详情.exe | 2024/5/14 10:14:28 |

36aa071bf4bbeef113cd8e1532780b62 | 公示目录.exe | 2024/5/14 10:20:57 |

5c7eba7a22ea70f96576a45e110c9ed9 | 2024年财会人员薪资补贴调整新政策所需资料.exe | 2024/5/14 10:37:06 |

2601a59308127380906df393269277d8 | 原视频.exe | 2024/5/14 10:59:24 |

7cdba18f6514e101cd2c338f667272e3 | setup查看.exe | 2024/5/14 11:09:52 |

de80a3b4f9764d2ab6e7d85a9629afe5 | 原视频.exe | 2024/5/14 11:48:53 |

edaa7b84f4b95157952b5ea452d4cc59 | 漏税稽查处罚企业名单.exe | 2024/5/14 13:38:34 |

05922d64a270bb09e421e045522819ac | 2024新发布-财会人员薪资补贴调整新政策所需材料.exe | 2024/5/14 15:57:35 |

02ede106f5ba9326a20b0dee33abff14 | 企业社保调整(密码123).exe | 2024/5/15 9:55:33 |

f04be8430b5b562e365f48b1161d22b1 | 目录.exe | 2024/5/15 12:07:15 |

eb66375288c930b2c9b7abb767172dd6 | 关于个人养老金有关个人所得税政策的公告.rar | 2024/5/15 12:31:04 |

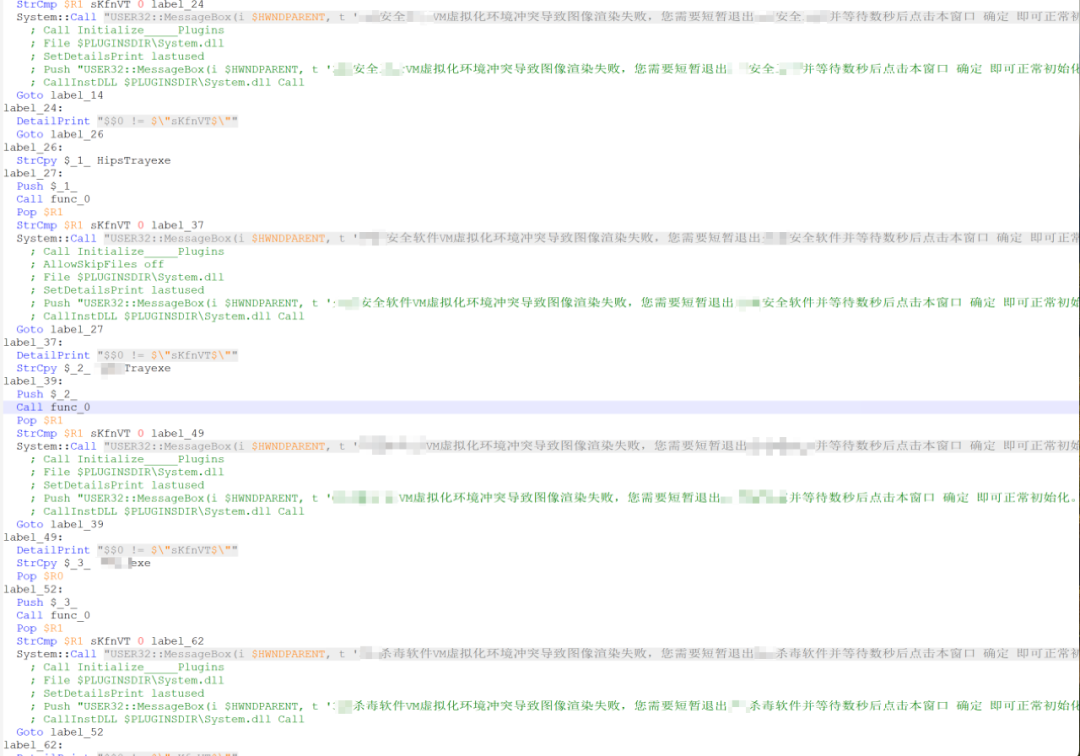

3.技术分析

相关IOC

| 47a1777e2d026af6c11c30a4c36fc07b |

| 85d05927f7d79cfa5daa8d2f873a441f |

| 589b650477e61d5d7dfeadc0e0f64f5c |

| e486bb6c30697eac7aa7a3759c04a161 |

| 7983a792c957a604f51b319b934aeae7 |

| d0bad9ed97440fdf2e3239d31fc060b1 |

| 2ed30e716bd5f25778d3c5c1696225de |

| 8203e390e715ab9e30515b31f8414e20 |

| f79cc8bf06b6e516c9ad249c036dbfe8 |

| 839eb56530a06069211aca57ecd15141 |

| 1bfaf60d0f7514403d19e3fe72577865 |

| 2d821047ed755a65a44eba5f327527d3 |

| ca08839fe709382f72a6a2b9a7a424c4 |

| 39768de5517bb5325d608fb1365b7ee6 |

| 476d555e464b7e25a7d2ab984396fb93 |

| 35984809e8dbcc1e4e5daa0f70b3cc3e |

| 111ce5181d8a4f8ab5316e61a733b4ea |

| 5bc5825a1019c1928c47fefa3f1d35e3 |

| 081e34ed3aad3a047946e483b4a0c632 |

| ced1e556401047e6e9211f3ad488a362 |

| c7dd17c759810facc50ae7ab18d47a81 |

| 7db6d17d649ed4de73fbb98f3e771941 |

| 5c7eba7a22ea70f96576a45e110c9ed9 |

| edaa7b84f4b95157952b5ea452d4cc59 |

| 05922d64a270bb09e421e045522819ac |

| f918cb7f82db998fe82d69769f0ec204 |

| 54.91.65[.]233 |

产品体验

如有侵权请联系:admin#unsafe.sh