近日,有研究人员发现 LightSpy 监控框架出现了 macOS 版本,这说明该工具的影响力日益广泛,因为此前该工具只以安卓和 iOS 设备为目标。

LightSpy 是一个模块化的 iOS 和 Android 监控框架,可以从人们的移动设备中窃取各种数据,包括文件、屏幕截图、位置数据(包括楼宇层数)、微信通话中的语音记录、微信支付中的支付信息,以及 Telegram 和 QQ Messenger 中的数据外渗等等。

根据 ThreatFabric 的一份新报告显示,至少从 2024 年 1 月起,一种 macOS 植入程序就开始在野外活动。不过,它目前似乎仅限于在测试环境运行,网络安全研究人员使用的受感染机器屈指可数。

利用漏洞入侵 macOS

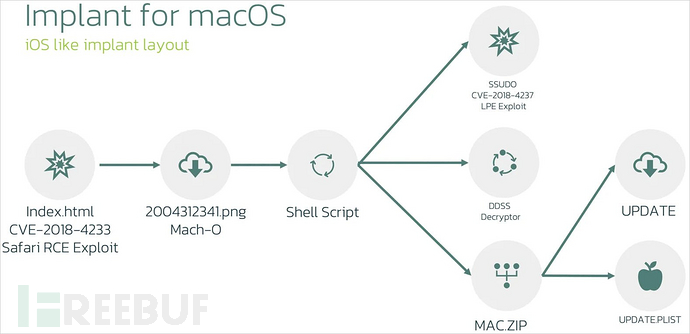

威胁方利用 WebKit 缺陷 CVE-2018-4233 和 CVE-2018-4404 在 Safari 中触发代码执行,目标是 macOS 10.13.3 及更早版本。

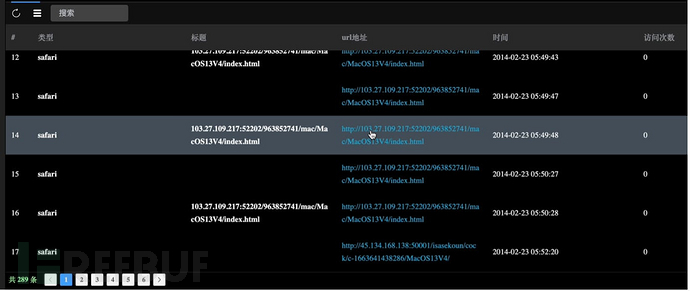

控制面板中的感染日志,来源:ThreatFabric

最初,一个伪装成 PNG 图像文件(“20004312341.png”)的 64 位 MachO 二进制文件会被发送到设备上,解密并执行嵌入式脚本以获取第二阶段。

第二阶段有效载荷会下载权限升级漏洞(“ssudo”)、加密/解密实用程序(“dsds”)和包含两个可执行文件(“update ”和 “update.plist”)的 ZIP 压缩包(“mac.zip”)。

最终,shell 脚本会解密并解压这些文件,获得被入侵设备的 root 访问权限,并通过配置 “update ”二进制文件在启动时运行,在系统上建立持久性。

MacOS 感染链上的 LightSpy,来源:ThreatFabric

下一步由一个名为 “macircloader ”的组件执行,它负责下载、解密和执行 LightSpy Core。

它充当间谍软件框架的中央插件管理系统,负责与命令和控制(C2)服务器通信。

LightSpy core还能在设备上执行shell命令,更新网络配置,并设置活动时间表以躲避检测。

LightSpy插件

LightSpy框架利用各种插件扩展其间谍功能,这些插件可在被入侵设备上执行特定操作。

虽然该恶意软件在安卓系统上使用了14个插件,在iOS植入系统上使用了16个插件,但macOS版本使用了以下10个插件:

- 声音记录: 从麦克风捕捉声音。

- 浏览器: 从常用网络浏览器中提取浏览数据。

- 摄像头模块: 使用设备的摄像头拍摄照片。

- FileManage:文件管理: 管理和外泄文件,尤其是从信息应用程序中。

- 钥匙串 检索存储在 macOS 钥匙串中的敏感信息。

- LanDevices: 识别并收集同一本地网络中的设备信息。

- softlist:软列表: 列出已安装的应用程序和正在运行的进程。

- ScreenRecorder: 屏幕录像机: 记录设备的屏幕活动。

- ShellCommand: 在受感染设备上执行 shell 命令。

- wifi: 收集设备连接的 Wi-Fi 网络数据。

这些插件使 LightSpy 能够从受感染的 macOS 系统中执行全面的数据渗出,而其模块化的设计赋予了它操作的灵活性。

ThreatFabric 在报告中指出,他们对攻击者面板的访问证实了 Windows、Linux 和路由器植入程序的确存在,但无法确定它们在攻击中是如何使用的。

但尽管ThreatFabric有所发现,但有关LightSpy“谜题”的某些方面仍然难以捉摸。

目前还没有证据证实存在针对Linux和路由器的植入程序,也没有具体的信息说明它们是如何交付的。不过,根据面板分析,可以确定它们存在一定的潜在功能。

参考来源:macOS version of elusive 'LightSpy' spyware tool discovered (bleepingcomputer.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022