微软发布了KB4551762安全更新,修复了在微软服务器消息块3.1.1(SMBv3)中发现的预授权RCE Windows 10漏洞。在2020年3月补丁星期二活动日披露了关于该漏洞的细节,两天后公布安全更新。

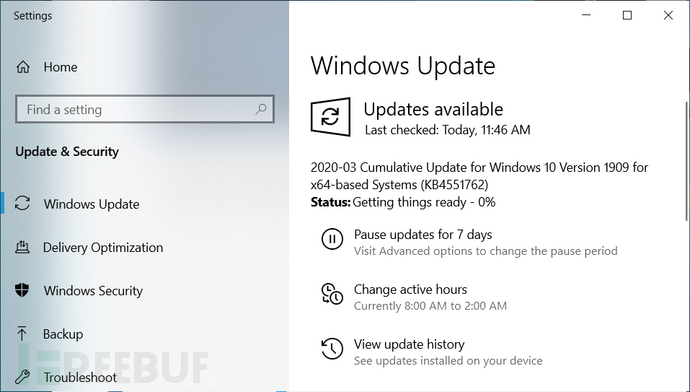

根据微软的说法,KB4551762安全更新(CVE-2020-0796)解决的是“网络通信协议的问题,它提供共享访问文件、打印机和串行端口”。可以通过Windows Update检查更新或通过从Microsoft Update目录手动下载Windows版本来安装KB4551762安全更新 。

手动下载地址:https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

微软表示:“虽然我们没有发现利用此漏洞的攻击,但我们建议用户尽快在受影响设备安装此更新。”该漏洞被称为SMBGhost或 EternalDarkness,仅影响运行Windows 10版本1903和1909以及Windows Server Core安装版本1903和1909的设备。

微软解释,此漏洞仅存在于Windows 10版本1903中添加的一项新功能中,而旧版本的Windows不提供对SMBv3.1.1压缩的支持,因此这个漏洞不影响旧版本。

SMBv3 RCE漏洞

在2020年3月的补丁程序星期二披露漏洞消息之后,Microsoft Active Protections计划的部分安全供应商获取漏洞细节时,微软才披露CVE-2020-0796的详细信息。

当时,微软发布了一份公告,其中包含有关漏洞细节和缓解措施的详情。在SMBv3中存在蠕虫级的预授权RCE漏洞的消息传开后,希望这份公告可以帮助用户防范潜在攻击。

在微软 Server Message Block 3.1.1(SMBv3)协议处理某些请求时,他们意识到了远程执行代码漏洞。成功利用此漏洞的攻击者可以获得在SMB服务器或SMB客户端上执行代码的能力。未经身份验证的攻击者要利用此漏洞攻击SMB服务器,可以向SMBv3目标服务器发送特制数据包。而利用此漏洞攻击SMB客户端的,需要配置恶意的SMBv3服务器,并诱使用户进行连接。

研究人员演示DoS和LPE概念验证

网络安全公司Kryptos Logic的研究人员发现了48000台Windows 10主机容易受到CVE-2020-0796漏洞利用攻击,并分享了由安全研究员Marcus Hutchins创建的拒绝服务概念验证漏洞的演示视频。

SophosLabs的Offensive Research团队还开发并共享了一个本地特权升级概念验证的漏洞利用演示视频,该漏洞使具有低级特权的攻击者可以获得系统级特权。

Kryptos Logic表示:“即使不存在要分析的补丁程序,也很难发现SMB漏洞。”恶意攻击者几乎可以自己对CVE-2020-0796进行利用。

对于暂时无法应用此安全更新的管理员,微软提供了针对SMB服务器的缓解措施,并建议使用此PowerShell命令禁用SMBv3压缩(无需重新启动,不会阻止SMB客户端的利用):

Set-ItemProperty -Path

"HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

此外,还建议企业客户在企业外围防火墙处阻止TCP端口445,防止试图利用此漏洞对SMB服务器进行攻击。

尽管到目前为止尚未检测到针对Windows 10系统的恶意扫描,但仍要密切关注针对未打补丁设备的攻击,因为已经开发出PoC漏洞利用并且漏洞分析较为简单。

*参考来源:Bleepingcomputer,Sandra1432编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh