Fortinet FortiGuard 实验室近期观察到一次新的复杂网络攻击,其目标是位于乌克兰的端点,目的是部署 Cobalt Strike 并夺取对受感染主机的控制权。

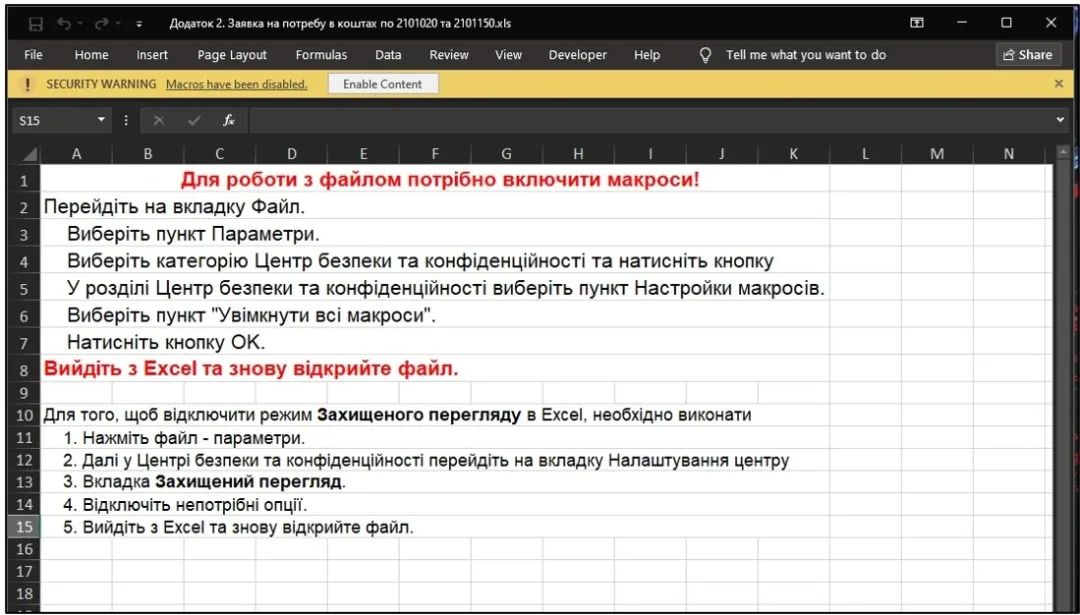

Fortinet FortiGuard 实验室称,攻击链涉及一个 Microsoft Excel 文件,该文件带有嵌入的 VBA 宏来启动感染,

安全研究员 Cara Lin 在周一的一份报告中表示:“攻击者使用多阶段恶意软件策略来传递臭名昭著的‘Cobalt Strike’有效载荷并与命令和控制 (C2) 服务器建立通信。”“这次攻击采用了各种规避技术来确保成功传递有效载荷。”

攻击的起点是 Excel 文档,该文档在启动时会以乌克兰语显示内容,并敦促受害者“启用内容”以激活宏。值得注意的是,自 2022 年 7 月起,微软已默认在 Microsoft Office 中阻止宏。

一旦启用宏,该文档就会显示与分配给军事单位的资金数额相关的内容,而在后台,HEX 编码的宏会通过注册服务器(regsvr32)实用程序部署基于 DLL 的下载程序。

混淆的下载程序会监视与 Avast Antivirus 和 Process Hacker 相关的正在运行的进程,一旦检测到就会立即终止。

假设没有识别出这样的进程,它会联系远程服务器来获取下一阶段编码的有效载荷,但前提是相关设备位于乌克兰。解码后的文件是一个 DLL,主要负责启动另一个 DLL 文件,这是一个对于提取和运行最终恶意软件至关重要的注入器。

“通过在有效载荷下载期间实施基于位置的检查,攻击者旨在掩盖可疑活动,从而可能逃避分析师的审查,”林说。“利用编码字符串,VBA 隐藏了关键的导入字符串,便于部署 DLL 文件以实现持久性并解密后续有效载荷。”

“此外,自我删除功能有助于逃避策略,而 DLL 注入器采用延迟策略并终止父进程以分别逃避沙盒和反调试机制。”

针对性模式

这项新活动与 Fortinet 和其他公司近年来报告的针对乌克兰个人和组织的众多其他活动类似,尤其是在俄乌冲突发生之后。其中许多攻击都涉及试图破坏和削弱乌克兰关键基础设施的能力。其他攻击则针对乌克兰政府和军事实体。

外媒认为,俄罗斯境内的网络组织和为其军事情报部门工作的网络组织往往是主要实施者。他们选择的武器包括各种工具,从嘈杂的数据擦除器和勒索软件,到高度复杂的定制工具,如俄罗斯 Sandworm 组织在攻击乌克兰电网时使用的“Industroyer”。Fortinet 最近检测到的新攻击也不是第一次使用 Cobalt Strike 攻击乌克兰目标。2022 年,这家安全供应商观察到另一个威胁行为者使用乌克兰军事主题的 Excel 文档向乌克兰的系统发动 Cobalt Strike。去年,乌克兰计算机应急响应小组报告称,威胁行为者 UAC-0057 使用带有嵌入宏和诱饵图像的 XLS 文件在乌克兰的受害者系统上部署了 Cobalt Strike Beacon 和 PicassoLoader恶意软件。

参考链接:https://thehackernews.com/2024/06/hackers-use-ms-excel-macro-to-launch.html

【关键词】网络安全 专业入门 学习资料, 掌握网络安全技能!

如有侵权请联系:admin#unsafe.sh