x64环境下利用IDA+Windbg+VmWare实现对Nt!KiSystemStartup 的调试

2024-6-7 17:51:52 Author: mp.weixin.qq.com(查看原文) 阅读量:1 收藏

2024-6-7 17:51:52 Author: mp.weixin.qq.com(查看原文) 阅读量:1 收藏

KiSystemStartup是内核模块nt 的入口函数,如果想调试此函数单单用windbg+Vmware是实现不了的(或者我不知道实现方法)。下面我将介绍一下用ida的GDB调试功能结合windbg的调试器共同实现对KiSystemStartup的调试方法。(只针对X64的环境)

打开Vmware虚拟机的安装路径下的.vmx配置文件,我的电脑是:Windows 10 x64.vmx这个文件,然后添加如下两行配置:

debugStub.listen.guest64 = "TRUE"

debugStub.hideBreakpoints = "TRUE"

"bcdedit /bootdebug on" 开启winload.exe的启动项调试。

拷贝一份虚拟机中的ntoskrnl.exe文件至真是物理机,以备后用。

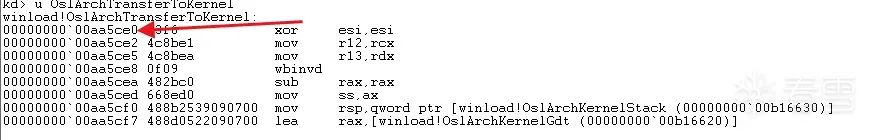

OslArchTransferToKernel 函数地址 addr=0x0000000000aa5ce0。

7.选择Debug option->Set specific options,配置Processor为:Intel X64如下:

9.设置IDA的内存映射。ida中主界面的Debugger->manual memory regions。

进入下图所示界面:

10.此时gdb调试器的RIP也是在winload.exe的进程空间中。

OslArchTransferToKernel 函数地址,在此函数末尾下断点。

下面介绍如何让IDA加载系统符号,方便调试。IDA调试器必须要知道模块的基地址才能加载符号信息,所以我们需要找到目前内核nt模块的基地址。方法如下:

(1)在本地重新打开一个IDA并加载从虚拟机中拷贝出来的内核nt模块,计算出nt!KiSystemStartup和模块基地址之间的偏移地址如:OFFSET = 0x98D010。

(2)这样ida gdb调试器中的nt!KiSystemStartup地址-OFFSET就是当前调试器中内核nt模块的基地址Base如:(FFFFF80768800000)。

(3)加载符号:IDA主界面选择File->LoadFile->PDB file。

看雪ID:大飞猪

https://bbs.kanxue.com/user-home-773270.htm

# 往期推荐

球分享

球点赞

球在看

点击阅读原文查看更多

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458558461&idx=2&sn=7bb9694f316cef38ec113f0a4320a978&chksm=b18daf7786fa2661658fe7bb318952d5898128b78833011460c70e95575beffb835fcf9be1f7&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh