导语:有攻击者利用远控工具njRat来木马化多种黑客工具,并将这些工具发布在各大黑客论坛和网站上,有人下载并打开后,攻击者便可以完全控制受害者的计算机。此行动已经运作了数年时间。

介绍

Cybereason安全团队近期发现,有攻击者利用远控工具njRat来木马化多种黑客工具,并将这些工具发布在各大黑客论坛和网站上,有人下载并打开后,攻击者便可以完全控制受害者的计算机。此行动已经运作了数年时间。

要点

完全控制:活动使用njRat木马劫持受害者计算机,为攻击者提供了完全的访问权限,可以用于从执行DDoS攻击到窃取敏感数据的任何事情。

引诱黑客上钩:通过将各种黑客工具及相关安装程序木马化,并将其发布到各大论坛和网站进行传播,诱骗其他黑客上钩。

WordPress网站托管:通过入侵易受攻击的WordPress站点托管其恶意njRat负载。

更新迭代快:活动背后的参与者每天都在构建新版本的黑客工具。

恶意软件分析

njRat是一种远控软件,常见于中东地区,它可以让操作者劫持受害者的电脑进行键盘记录、截屏、文件处理和过滤、开启网络摄像头及麦克风录音。虽然njRat相当普遍流行,但近期出现的特殊感染类型引起了研究人员的注意。

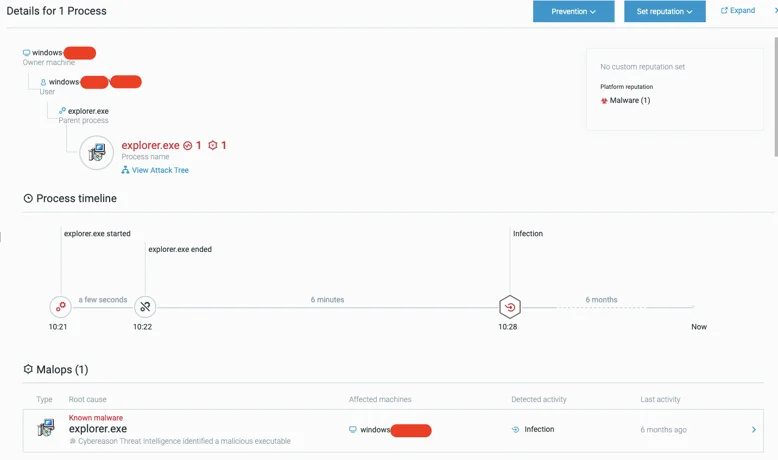

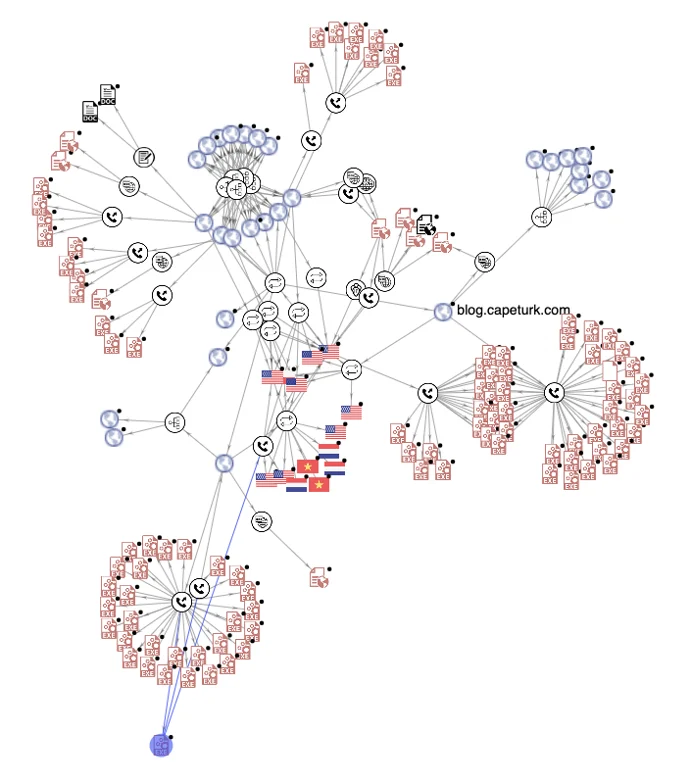

图1.初步检测到的njRat

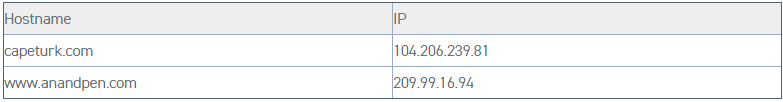

该进程看似伪装成了合法的Windows应用程序explorer.exe,在VirusTotal上检查其哈希值时,显示样本只存在了几个小时。而在受害者环境中,njRat关联到两个IP地址,其中一个是capeturk.com(稍后介绍),另一个是anandpen.com——一家位于印度的办公用品制造商网站。

anandpen.com是一个遭黑客入侵的WordPress站点,可从其内部WordPress目录下提供恶意软件,这是利用WordPress进行恶意软件托管的常见做法。在本例中,其中一个payload通过anandpen.com域上的/wp-includes/images/media/1/explorer.zip路径提供。

在运行了一些YARA查询并在与上述两个IP地址相关的VT上搜索了所有样本之后,我们发现了同一服务器上托管的数十种不同样本的njRat,每个样本的创建时间都不同。所有样本都带有合法的Windows进程名称,例如svchost.exe或explorer.exe,都在%AppData%内的子目录中执行。

查找根本原因

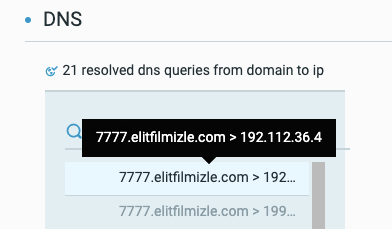

调查Malop时,恶意Explorer.exe进程与主机7777.elitfilmizle [.] com通信。

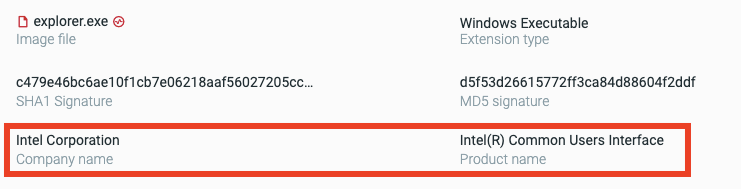

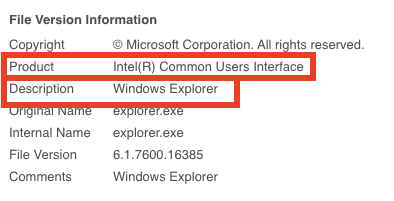

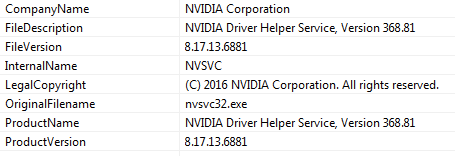

未签名的PE文件中的信息字段具有一个值得注意的特性:

突出显示的是文件的公司名称和产品名称,进一步检查文件版本信息会发现更多不匹配项:

文件哈希值d5f53d26615772ff3ca84d88604f2ddf。

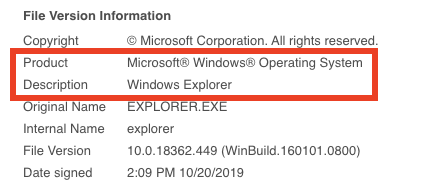

为了进行比较,以下是Windows 10 Pro内部版本1903中经过合法签名的explorer.exe的产品信息字段:

合法的explorer.exe哈希值:4E196CEA0C9C46A7D656C67E52E8C7C7。

两个文件的文件名都是explorer.exe,公司名称“ Intel Corporation”和产品名“ Intel(R)Common Users Interface”也都保持一致。不一样的是文件的PDB路径,恶意样本PDB如下:

其中有一些值得注意的细节:

· “ 2020年3月2日”——日期表示有多个不同的变体(过去/将来的版本)

· “ TripleDES-Rijn-GZIPP”-指恶意软件的加载程序伪装方法(稍后介绍)

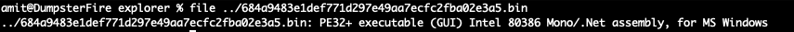

检查explorer.exe时,很明显它实际上是.NET PE可执行文件:

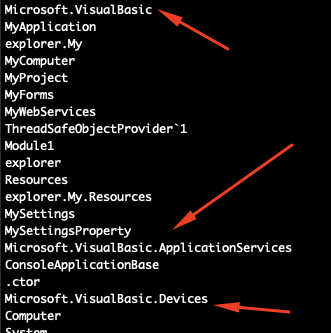

经过仔细检查,该文件最初是用Visual Basic编写的,这对于njRat加载程序来说是很典型的:

对可执行文件反编译后,部分加密器功能可用(为了便于阅读反编译为C#):

截图中的三个红色箭头与之前提到的字符串相关,出现在PDB中(“ TripleDES-Rijn-GZIPP”)。箭头所指的是文件的加密和压缩(也可以说是混淆)方法:先是TripleDES,中间的是AES (Rijndael),然后是GZIP压缩。蓝色箭头指向用于TripleDES和AES加密的密钥,即“abc123456”。

加载程序解压负载后,它将删除原始加载程序文件并继续执行。恶意软件将创建一个新目录%USER%\AppData\Roaming\Intel Corporation\Intel(R) Common User Interface\8.1.1.7800\,并将其用作暂存目录。njRat加载程序将文件拖放到该暂存目录中,最终植入随机名称的njRat负载,并将文件名更改为explorer.exe,将其复制到%AppData%\roaming,然后从此处执行。执行后,伪造的explorer.exe(njRat有效负载)运行netsh命令与外界通信。它使用以下命令更改Windows防火墙:

netsh firewall add allowedprogram 'C:\Users\user\AppData\Roaming\explorer.exe' 'explorer.exe'

njRat通过与多台服务器联系来接收来自操作员的命令和文件:

· Capeturk.com:活动中使用的njRat较新版本的存储库

· Blog.capeturk.com:njRat的C2

· Anandpen.com:各种njRat版本,以及攻击者使用的其他工具的存储库

威胁情报

现在了解了njRat的运作方式以及与之连接的服务器,但仍然存在一个问题:如何感染的?

受害者环境中部署了许多黑客和渗透工具,通过检查网络上的哈希值,可以看到所有的黑客工具都有各种各样的漏洞,而此次活动正是利用了这些工具和漏洞。

通过VTGraph将标识的服务器与VT上找到的哈希相关联,可以看到有很多与此活动相关的样本:

现在,已知有一种通过木马化黑客工具来针对黑客的活动,还有剩下一个问题:这些木马工具是从哪里来的?

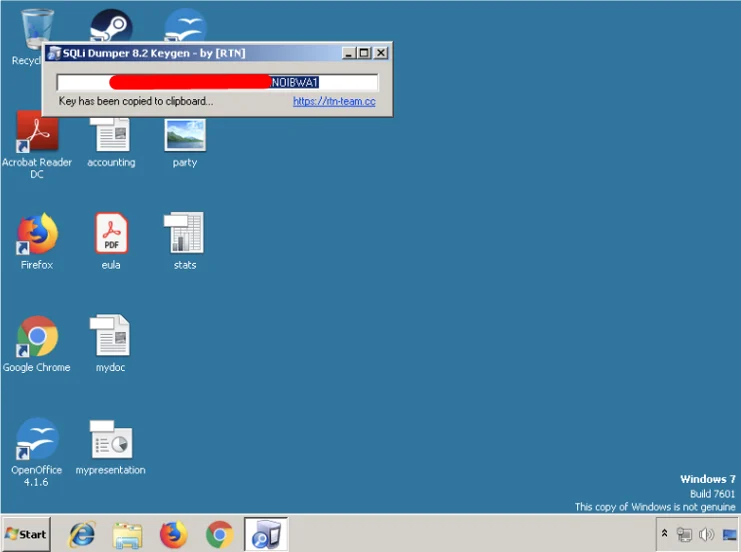

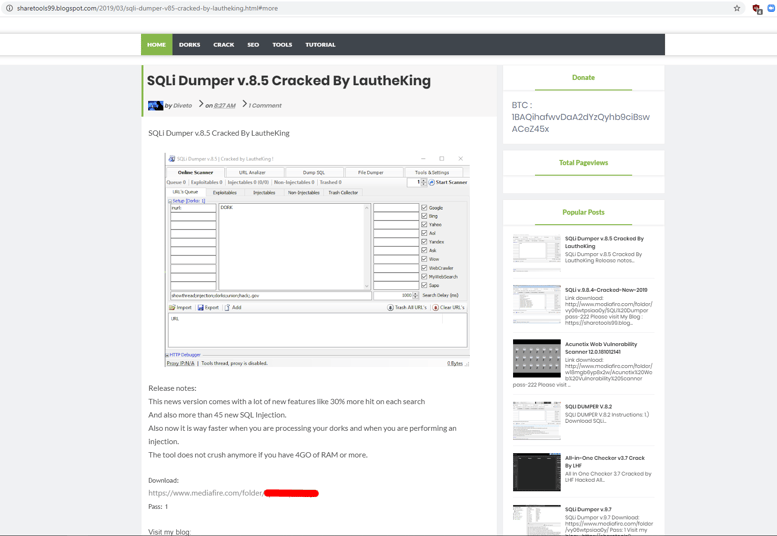

系统上的文件之一是SQLi Dumper的注册机,SQLi Dumper是用于执行各种SQL注入和数据转储的工具。

该注册机归于[RTN],RTN是一个编写各种程序破解的组织,他们有一个网站和一个论坛:

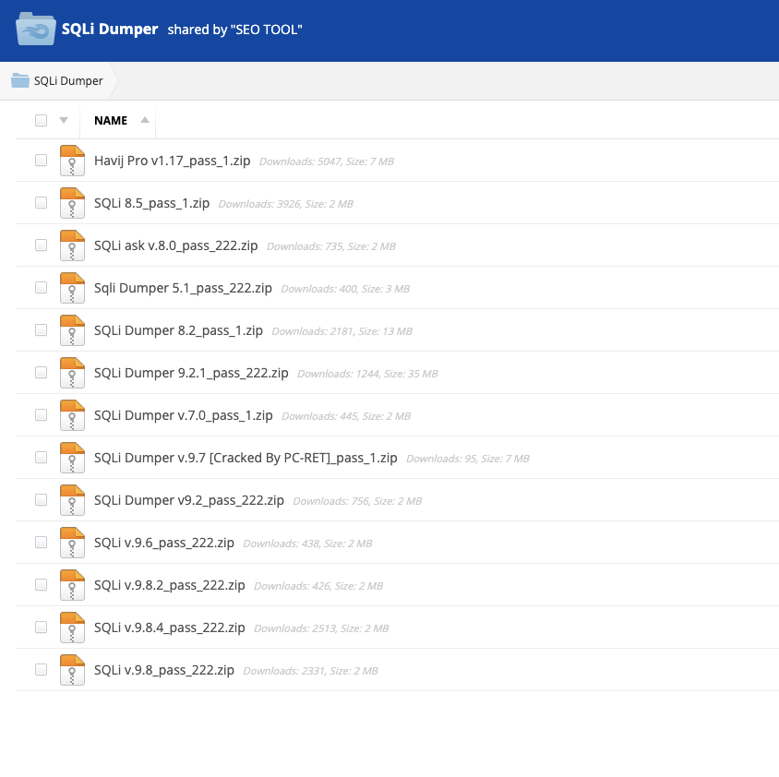

说明:撰写此报告时,RTN论坛尚无法访问,无法确定此木马文件是否与RTN有任何关系,不过mediafire文件托管网站包含了此木马文件和许多其他破解版本的工具:

在寻找该文件共享页面时,发现在Blogspot上托管的博客中有许多上述的木马化工具,可关联到上述的MediaFire文件共享:

如上所述,这项活动似乎已经持续了几年的时间。到目前为止,我们已经找到了伪装成各种黑客工具或伪装成Chrome Internet浏览器安装程序的示例。 * .capeturk.com子域大约有700个样本,并且每天还会有很多新样本添加其中。

PDB

如恶意软件分析部分所述,嵌入在恶意软件样本中的PDB路径包含有关恶意软件的封装信息,如以下示例所示。每个示例均取自不同样本:

1. C:\Users\pc\Desktop\25-8-2019\3 lop-GZip+poly Xor base64\GZip+poly Xor base64 builder\WindowsApplication2\obj\Release\WindowsApplication2.pdb。

2. C:\Users\pc\Downloads\Gen code PolyRSM RC4 Poly AES Gzip Builder 21-09-2018\PolyRSM RC4 Poly AES Gzip 26-07-2018\PolyRSM +RC4+ Poly AES +Gzip Builder 07-01-2015\obj\x86\Release\explorer.pdb。

3. C:\Users\pc\Desktop\xxxxx\ALL PolyRSM +RC4+ Poly AES +Gzip StrReverse 11-01-2019\PolyRSM +RC4+ Poly AES +Gzip Builder StrReverse 11-01-2019\obj\x86\Release\explorer.pdb。

4. C:\Users\pc\Desktop\03-02-2020\ZIP RC2 RC4\decode\WindowsApplication6\obj\Release\explorer.pdb。

5. C:\Users\pc\Desktop\03-02-2020\NEW 3DES ZIP 29-01-2020\decode\WindowsApplication6\obj\Release\taskhost.pdb。

这些只是数百个文件中的其中四个。值得注意的是,每个样本都有不同的日期,一些是最近的,而另一些则是几年前的,表明恶意文件的编译是自动化的。

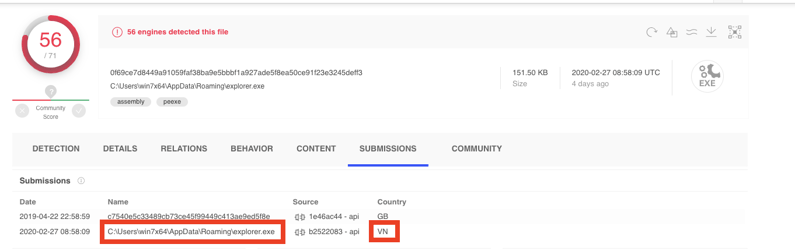

域

在2018年6月之前,capeturk.com似乎是一家知名游戏《我的世界》(Minecraft)的网站,位于土耳其。2018年11月25日,capeturk.com域名到期,由一名越南个人注册,也是在重新注册时,该域名开始与恶意软件关联,然而尚不清楚这个越南个人是否与恶意软件活动有任何联系。话虽如此,但有来自越南的人在不断地检测样本,并将其提交病毒检测。我们怀疑这个人与越南的域名所有权有关:

注意:根据提交信息中突出显示的路径和路径中的win7x64用户名,应该是某种测试机。另外此样品是从越南提交的。

多个活动和目标?

在检查了提交给capeturk.com的不同子域的不同样本后,似乎每个子域都针对不同的软件,因此针对的是不同的受害者。与blog.capeturk.com相关的所有样本都针对各种渗透测试和黑客工具,但其他子域针对的是Chrome安装程序、本机Windows应用程序和其他与黑客或渗透测试无关的随机程序。

例如,此示例连接到6666.elitfilmizle.com,是另一个伪装成NVIDIA服务的njRat负载:

要注意的是子域中的数字(6666、7777等)对应于主机上运行C2服务器的端口。例如,6666.elitfilmizle.com的侦听端口为6666,7777.elitfilmizle.com的侦听端口为7777,依此类推。

结论

此次行动浮出水面后,我们几乎每天都会收集近1000个njRat样本。可以肯定地说,有许多人已被感染(不过无法确切知道有多少人)。显然此活动背后的攻击者正在使用多个服务器,其中一些服务器似乎是被黑客入侵的WordPress站点,还有一些根据主机名和DNS数据等判断,应该是攻击者个人的设备。

目前,除了连接到“ 7777服务器”的木马化黑客工具所针对的受害者之外,我们无法确定该活动所针对到的其他受害者,我们将继续监视该活动的进一步发展。

本文翻译自:https://www.cybereason.com/blog/whos-hacking-the-hackers-no-honor-among-thieves如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh