在很长一段时间里,“赏金猎人”总追随着艳羡的目光,“年入百万”的造富神话并不少见。但如今,时代的红利不再,热浪退潮,身处其中的年轻人,开始犹疑。

一些白帽子开始将目光投向海外SRC,美金结算的赏金,同样的付出可以换回更高的回报;因为有一定的技术门槛,所以竞争也更少。“我在国内赚美金”,已经变成了不少白帽子的现实情况。

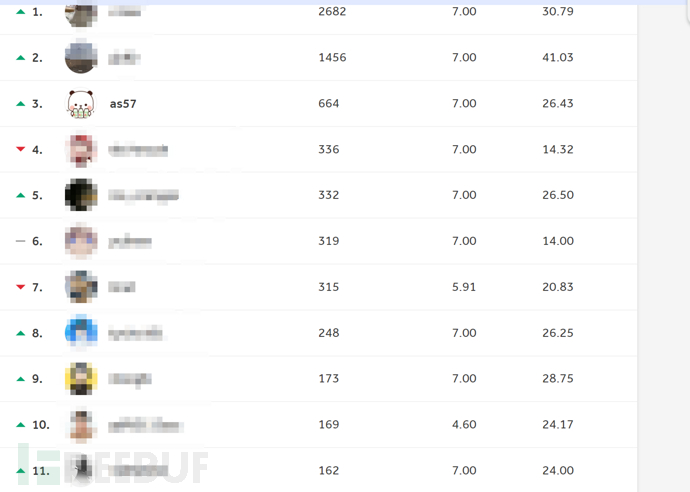

as57,就是其中的一员,仅用了两个月时间,登上了HackerOne中国区2024年年榜第三, HackerOne全球后起之秀2024年年榜第八。希望她的实践经历,可以带给你一些启迪。

加助教微信:WL361765402

备注FB 进海外漏洞交流群

挣美元,就现在

00x0 前言

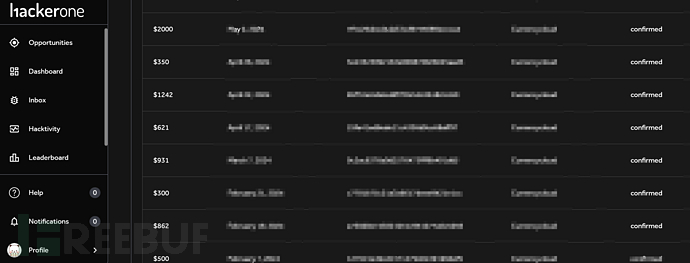

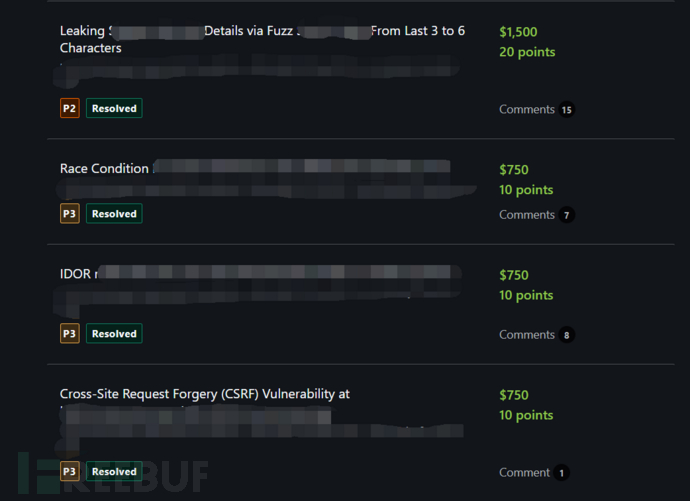

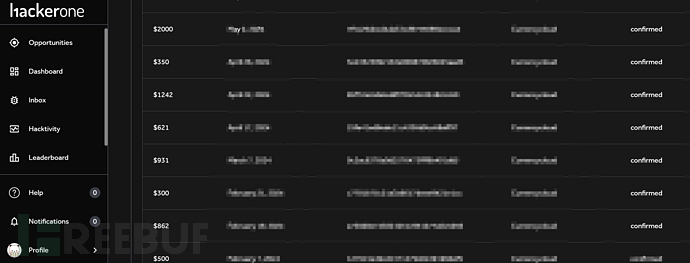

大家好,我是as57,在海外赏金平台摸索了一段时间,花了差不多3个月读了很多文章,看了很多报告,通过总结这些国外白帽的思路,取之精华,最终形成了一套自己的挖法和思路,当然中间也走了很多弯路,浪费了不少没必要的时间。 好在凭着这些挖法和思路,我两个月登上了HackerOne中国区2024年年榜第三, HackerOne全球后起之秀2024年年榜第八,以及在亚马逊这样的大厂提交了高危漏洞。 当然,之前我也在一些冷门的国外平台挖了多个漏洞,但是在HackerOne这样竞争最激烈的平台挖到才是最让我有成就感的。 访问下面的URL,可看到如下图:

https://hackerone.com/leaderboard/country?year=2024&country=CN

按照惯例,附上部分赏金截图:

按照惯例,附上部分赏金截图:

00x1 开课原因

有很多人经常私信我国外SRC怎么入门?

为了帮助更多人能入门海外SRC,同时让自己获得额外收入,所以开了这门课。而且通过自己摸索和学习,我发现国外SRC也是有它自己的玩法。

比如

1. 缓存服务器和CDN的引入可能会引起缓存相关的问题!

2. 不同实践之间的差异化造成的问题,ChatGPT路径解析差异导致缓存欺骗帐户接管,相信这也是未来海外src关键思路之一!

3. 反向代理,负载均衡的错误配置可能会导致403的绕过和某些奇怪的SSRF!

4. 前端安全往往相较之下并没有那么受到重视,但基于Electron的桌面应用的发展这种偏见慢慢被打破!

5. 无头浏览器直接将网页渲染成PDF的SSRF,以往只能弹窗或者弹Cookie的XSS现在摇身一变成为SSRF这样的高风险漏洞!

所以以后海外SRC的思路只会更刁钻,对于刚开始进行海外SRC挖掘的人来说,学习的时间成本无疑很高,希望我的课程可以帮助大家大大地节约学习时间成本!

课程里面涵盖了我多个海外SRC出货思路,靠这些思路我两个月登上HackerOne中国区2024年年榜第三, HackerOne全球后起之秀2024年年榜第八。

所以我相信这些思路对想挖海外SRC的肯定是很有帮助的,大家也能通过我的方法获得自己的第一个海外SRC赏金。

00x2 课程特色

力求把复杂的知识简单化、可以快速理解又有趣,学习方式以边做边学为主。

00x3 能够学到什么?

1. 首先第一点也就是最重要的一点就是带大家从0到1,挖到自己的第一个国外赏金。

2. 然后比较重要的是引导你编写属于自己的信息收集自动化(这个其实是第一周的大作业), 然后后续可以改进成一个挖洞的自动化(把特定的漏洞思路加入进去)。

3. 信息收集的实践,每个月指定一个公开厂商,对其进行信息收集,数据共享,方便大家对自己信息收集水平查缺补漏。

4. 分享高效率测试的技巧,减少自己挖洞时候做的无用功,还有把低危漏洞升级成高危的思考方式,不仅仅简单讲解案例,还讲解我是如何思考的。

5. 大家平时挖洞遇到的问题也会进行答疑,比如厂商挑选的问题,漏洞危害的问题,以及如何编写报告。

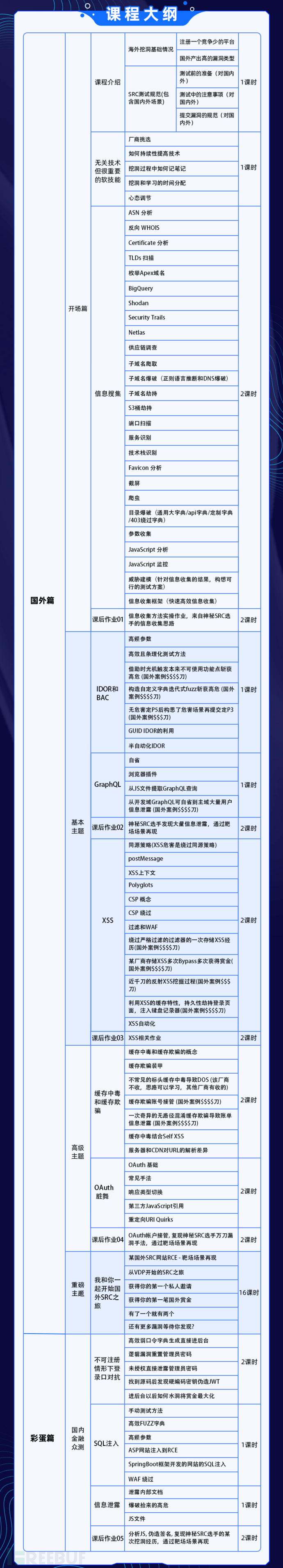

00x4 课程大纲

00x5 上课方式

直播+答疑+靶场作业+实战(核心是Learning by Doing,也就是边做边学)

00x6 定价问题

课程定位就是带学员们挖到第一个海外SRC洞(至少得是中危及以上的洞) 。

价格方面我觉得其实是很合理的,定价为1999人民币(不到300刀),因为课程的目标是带领学员们从0到1,挖到国外第一个赏金洞,国外平台里大部分厂商中危都有300美刀~500美刀,所以相当于挖到一个中危洞就能回本了。

所以我定价为一个海外SRC中危洞就能回本的价格。

00x7 答疑解惑

以下是常见的问题进行回答:

1.这门课的定位是什么,面向的人群是谁?

这门课的定位是海外SRC新手课,主要面向那些尝试了国外挖掘一定时间还是没有有效产出的或者对海外SRC感兴趣的群体,这门课的作用就是节约学员们的时间成本。打个比方吧,你和TA想要来一次甜蜜的约会,但是你不想自己在家里做晚餐,因为要去买菜,切菜,还要做菜,觉得很麻烦,所以你选择去餐厅,餐厅不仅给你提供了菜肴(加工以后的食材),还给你提供了服务,也提供了一个很好的进餐环境(挖洞的氛围),所以价格不仅仅是菜肴(课程)的成本价,还包括了服务的增值价。

2.为什么我要报这门课,而不是报别的课程呢?

其实这个问题有点像我要买什么价位和什么类型的笔记本一样。首先你需要是这门课面向的人群,这个可以看前一个问题,然后就是性价比和适配度的原因。如果经常接触海外SRC,应该知道海外也是有相应的SRC培训课程,比如Agarri_FR的《Mastering Burp Suite Pro》这门课程需要2,800欧元,先不说它的价格,先讨论一下它的定位,它的定位不是新手课,是给老手们提高挖洞效率用的。

举个例子,如果一个老手一个月挖一万刀,那么这门课能够让他提升20%到50%的挖洞效率,他本身的挖洞方法论没变,本身的挖洞思路没变,变的是使用Burp的细节,更高效率地使用Burp,那么这个课对于他来说,就是非常非常非常有价值的,因为每个月挖洞收益直接就能涨20%到50%。

但是对于新手来说,这门课有点不太合适了,如果你每个月只挖了0刀或者几百刀,那么20%到50%的效率加成等于几乎没有,新手更需要的课程是可以带他们入门且性价比高的课程,所以2000人民币一个中危洞就能回本的课程对于有这部分需求的群体更加贴合目前的情况。

3.我是一个海外SRC新手,我想尝试海外SRC, 同时我也不想花钱,可不可以通过的免费课程或者资料进行学习?

当然可以, 就好像你想在家里吃一顿甜蜜晚餐然后进行约会,都是完全可以的。

如果你对海外SRC很感兴趣又想完全自学,那么我向你推荐以下的方法:

A. 练习portswigger.net的靶场,非常棒的资源,通过这个靶场你能学到很多基础知识,做到快速扫盲。

B. 研读HackerOne的报告,HackerOne 上面的报告都能免费阅读到(6k+报告)。

C. 研读pentester.land 上面的文章,学习他人的经验。

D. 和有经验的人交流,给自己设定目标持续进步

4.学习这门课程相比于自学,最大的优势是什么?

新手最容易遇到的问题是我学到什么程度才能挖到洞?

所以很容易陷入学习->挖洞->挖不到->觉得自己学得还不够好-> 继续学习 -> 学了一段时间又回来挖洞-> 挖不到 -> 又继续学习,这样的反复循环。这也是最大的问题,就是我需要掌握知识到什么程度我才能挖到洞?例如:

portswigger.net的靶场我需要全部打完吗?如果只需要打一部分,我应该打哪一部分?

HackerOne的报告我需要全部看完吗,如果只需要看一部分我应该看哪一部分?

pentester.land 上的文章有些真的好难啊,我一定要硬啃吗,是不是因为我没看懂,所以没有挖到洞?

我已经看了很多文章,很多报告,但还是没有挖到洞,是我没有理解他们的方法,还是他们留了一手?

所以容易陷入内耗和焦虑,报班的最大优势就是有经验的人告诉你需要把知识掌握到什么程度就够你出洞了,这时候不出洞的原因最大的可能反而是你选择挖的厂商和你掌握的技能不匹配或者心态的问题,也可能是测试的度的问题,有些不应该花那么多时间的测试点却花了很多时间,有些应该认真测试的点却草草了事。

5.这门课主要教什么?

首先最重要的就是教你海外SRC比较容易有产出的思路和方法论,以及更适配海外的信息搜集方法,同时引导你一步步拥有扎实的基础知识和持续学习的能力,然后如何条理化地去测试,拿到一个厂商应该做什么?同时也教你测试的度,就是我要信息收集到什么程度,信息收集以后我应该测到什么程度,什么情况下可以断定这个厂商是一个难啃的骨头没必要继续浪费时间,什么情况下断定这个厂商是一个脆皮。

课程里面的案例都是我选的我挖的一些比较有代表性的案例,我会从信息收集开始讲解,如何获得的域名,如何获得的功能点,如果有WAF,遇到WAF如何绕过,如果本身只是一个中危,如何升级成高危,这和你直接看HackerOne 报告的体验是完全不一样的,HackerOne 公开报告只有结果,没有过程。

我可以肯定告诉你,如果你认真地学,肯定是可以出洞的。

00x8 课程咨询

可以联系助教微信 - 备注ForOne课程

联系助教加我的海外SRC学习交流群

· FreeBuf知识大陆APP ·

苹果用户至App Store下载

安卓用户各大应用商城均可下载

如有问题请联系vivi微信:Erfubreef121

如有侵权请联系:admin#unsafe.sh