前言

近年来,金融SRC一直是小伙伴们觉得难啃的骨头,由于防护设备比较健全,不能直接使用xray、goby等工具进行梭哈,但是SRC的预算还是每年都在增长的,我们总不能让甲方爸爸花不出去钱把,今天分享一个五千块的金融SRC真实案例,希望大家能和我一样不用体力挖洞。

![]()

JWT跨服务中继攻击案例

JWT跨服务中继攻击案例

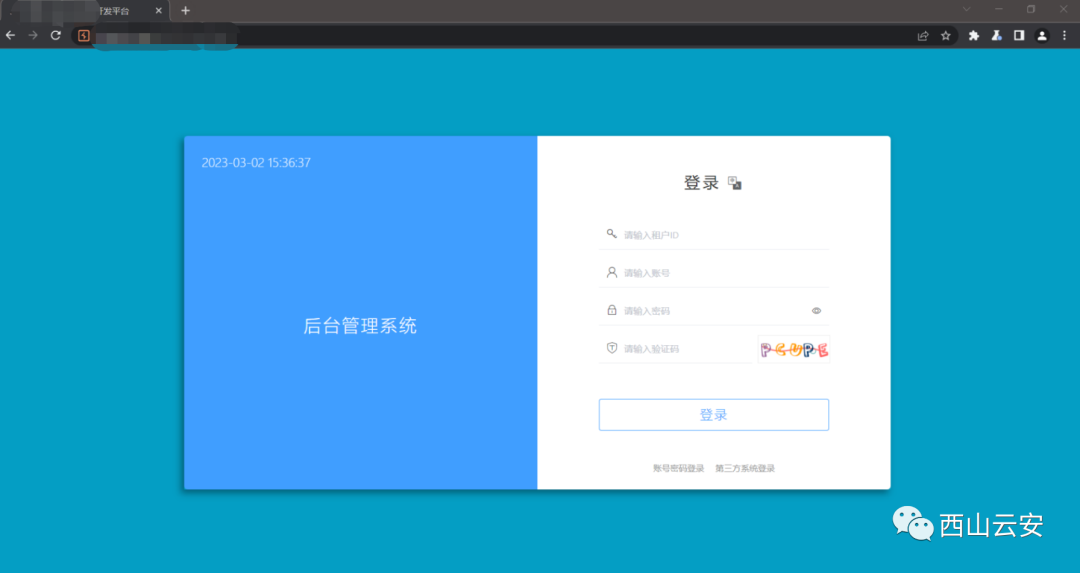

对目标信息收集后,某安信hengter上拿下来资产,尝试几次弱口令还是无法登录后台。

这系统总感觉有一丝眼熟,但是还需要稍微判断一下,既然眼熟就复制一下后端接口查询github。

github搜索code效果不太理想。

尝试搜索title特征,找到开源企业开发平台。

既然这篇文章是教大家赚钱的,那代码审计这种体力活,我肯定是干不出来的。这么成熟的系统几十万行看下来脑子瘀血也不一定憋出一个漏洞。

跨服务中继攻击拿下网站后台管理员权限

先试一下Readme提供的默认密码admin/admin登录目标网站,登录失败。

直接用默认密码登录开源测试环境管理员账号,

https://saber.bladex.vip/#/login复制测试环境管理员登录返回Auth认证通过数据包,对目标系统管理员账户进行替换。

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

总结

实战过程中遇到很多开源系统,可以通过此思路进行默认密钥尝试。

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247494955&idx=1&sn=1f0c718da0e35d6cbf9e144fbda499d2&chksm=e8a5e748dfd26e5eba43c00aa8ebcedc0ee28326d136db4de396571b117dbeb36cabadd453ce&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh