【知道创宇404实验室】CVE-2024-4577从漏洞广告到勒索攻击只用了2天

2024-6-14 15:10:18 Author: mp.weixin.qq.com(查看原文) 阅读量:19 收藏

2024-6-14 15:10:18 Author: mp.weixin.qq.com(查看原文) 阅读量:19 收藏

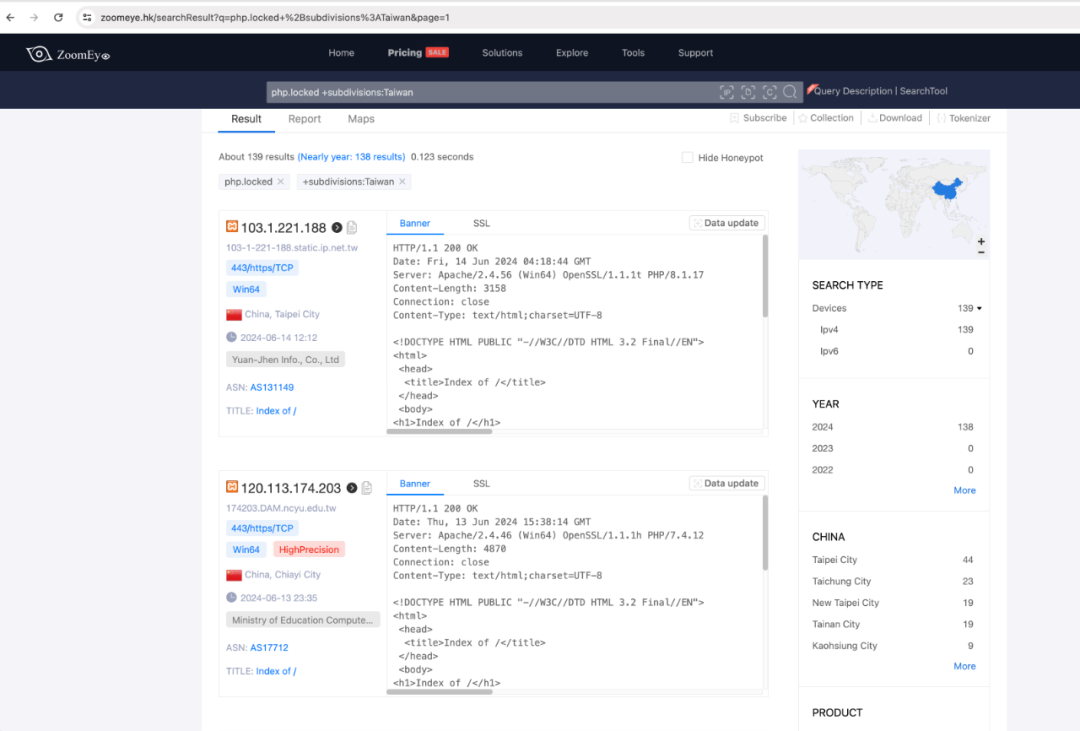

之前我写过很多通过ZoomEye来对勒索等攻击事件进行态势感知的案例(请翻看本号的历史文章),这次简单看看这几天的CVE-2024-4577 PHP这个漏洞,这里直接ZoomEye搜索php.locked 这个主要找到都是存在目录遍历问题的目标,因为很多的勒索攻击喜欢加密后修改后缀为.locked

从上图可以看出2024年的数据分布最多,这个也说明在之前勒索攻击一直都存在,然后中国数据发现taiwan省的最多,所以我们选取taiwan的数据进行进一步分析

ZoomEye搜索 php.locked +subdivisions:Taiwan 139个结果(注意这里使用的搜索关键词选取限制了都是支持目录遍历的目标,不代表所有被攻击类似的数据)里都发生在2024-06-08之后,其中在2024-06-08 05:07 ZoomEye探测到第一个中国台湾省的被勒索:113.196.187.28 大部分的应用都符合XAMMP,这些都符合CVE-2024-4577的漏洞条件,而CVE-2024-4577发布的时间是2024-06-06

https://devco.re/blog/2024/06/06/security-alert-cve-2024-4577-php-cgi-argument-injection-vulnerability/

注:

最后

“专业的认知才能构建专业的防御,时间差是实战攻防的核心,攻击者可能比防御者更加勤奋!”-- 黑哥尔

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg5OTU1NTEwMg==&mid=2247484118&idx=1&sn=8a303d41e8af9d83a53fdee42c31d592&chksm=c050c8a7f72741b111566892b00567dd0fa38a0cc94a287503d427dc5ea1faf711843f9f5e03&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh