2024-6-18 00:16:51 Author: www.cybersecurity360.it(查看原文) 阅读量:9 收藏

Il CERT-AgID ha lanciato l’allarme su una nuova campagna malevola con cui gli attori delle minacce stanno diffondendo il malware Adwind/jRAT mediante e-mail che hanno in allegato un archivio ZIP contenente file HTML (o con doppia estensione .pdf.html) denominati “FATTURA.html” o “DOCUMENTO.html”.

In particolare, le attività criminali sono mirate contro il nostro Paese e il vettore di attacco utilizzato è quello del malspam localizzato in lingua italiana.

Malware Adwind/jRAT: come riconoscere le e-mail infette

Come analizzato dagli esperti del CERT-AgID, le e-mail utilizzate nella campagna di diffusione del malware Adwind/jRAT sono scritte in italiano corretto e strutturate per indurre gli ignari utenti a visualizzare il documento allegato.

Fonte: CERT-AgID.

Ovviamente, l’allegato alle e-mail malevoli non contiene alcun PDF con la copia della fattura da saldare. All’interno del file HTML è nascosto un codice JavaScript utilizzato dai criminali informatici per verificare se la lingua predefinita del browser è impostata su italiano.

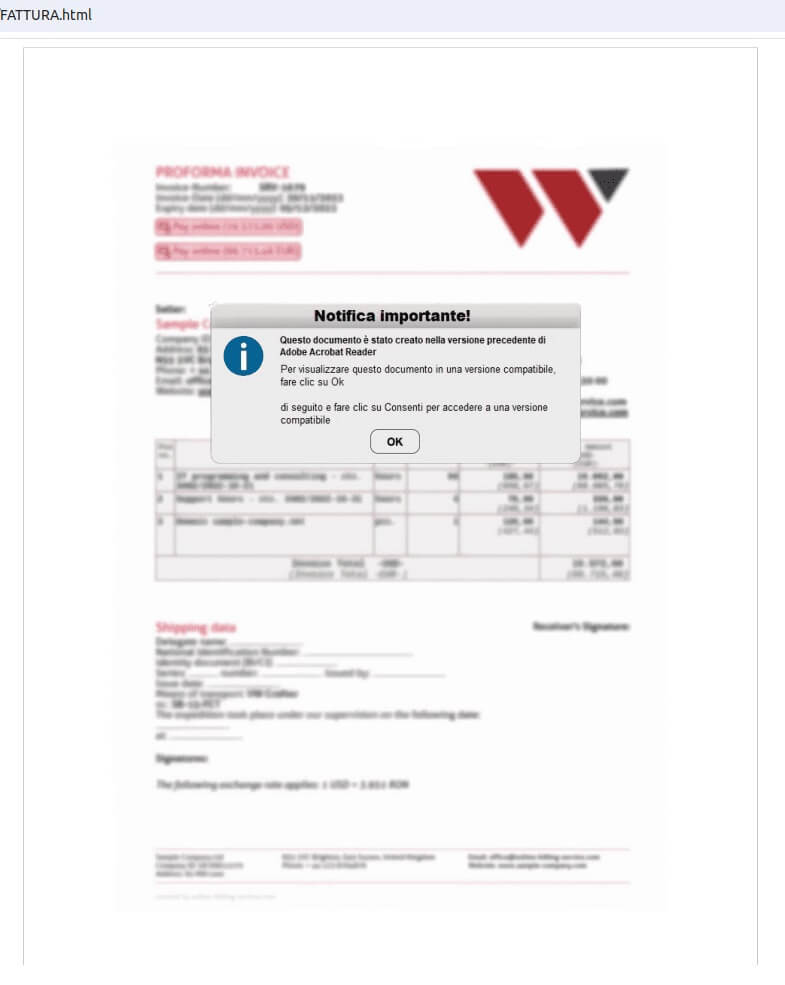

Se il controllo da esito negativo, viene semplicemente mostrata una pagina bianca e la catena di infezione del malware Adwind/jRAT si interrompe. Se, invece, la lingua del browser è quella italiana, allora viene visualizzata la pagina HTML malevola con una copia sfocata della presunta fattura.

A questo punto, il codice JavaScript visualizza in primo piano una finestra popup che invita l’utente a scaricare una versione aggiornata e compatibile di Adobe Acrobat Reader in quanto quella installata sul suo computer non è compatibile per la visualizzazione corretta del file PDF.

Fonte: CERT-AgID.

Qualora l’utente dovesse cliccare sul pulsante“OK”, il codice JavaScript rilascia un nuovo file denominato FATTURA.jar contenuto all’interno della pagina HTML. Gli analisti del CERT-AgID hanno verificato che, in alcuni casi, il file JAR può essere scaricato anche da remoto.

Prima di decifrare ed eseguire il file appena scaricato, viene effettuato un doppio controllo per verificare che la lingua del sistema compromesso sia impostata su italiano e che il sistema stesso non sia in esecuzione all’interno di una macchina virtuale.

L’esecuzione del file FATTURA.jar porta al download di un altro, Imagem.jpg, da una risorsa remota.

In realtà, non si tratta di un file immagine in formato JPEG ma di un nuovo file JAR che viene eseguito mediante il comando ‘java -jar’.

Il passaggio successivo nella catena di infezione del malware Adwind/jRAT consiste nello scaricare da un’altra risorsa remota un altro file, questa volta denominato Imagem.png, utilizzato per nascondere l’ennesimo file JAR che, una volta eseguito dopo aver fatto i soliti controlli sulla lingua di sistema e sulla presenza di una macchina virtuale, installa il codice malevolo vero e proprio del malware che, solo a questo punto, inizia a compiere le sue attività malevoli.

Come mitigare il rischio

La tecnica di attacco utilizzata da Adwind/jRAT è sufficientemente sofisticata da rendere la minaccia abbastanza subdola.

Gli analisti del CERT-AgID hanno rilasciato gli indicatori di compromissione (IoC) del malware utili a identificare le sue attività malevoli. Il consiglio è, quindi, quello di importarli nei propri sistemi di difesa.

È sempre utile, inoltre, aggiornare anche gli antivirus e i sistemi di controllo degli endpoint installati sui propri sistemi.

Infine, è bene ricordare l’importanza di una corretta formazione cyber del proprio personale per metterlo nelle condizioni di identificare ogni possibile minaccia: attività periodiche di aggiornamento (in aula o anche sulla propria intranet) offrono ai dipendenti tutti gli strumenti utili per riconoscere eventuali e-mail di spam e di phishing o file potenzialmente malevoli, mettendoli così nelle condizioni di bloccare nuove infezioni.

如有侵权请联系:admin#unsafe.sh