据BleepingComputer消息,Proofpoint的安全研究人员近期注意到有多个黑客组织正利用虚假的谷歌 Chrome浏览器、Word 和 OneDrive 等程序的运行错误来诱导用户安装运行带有恶意 PowerShell的修复程序。

据观察,这些黑客组织包括 ClearFake和TA571, ClearFake曾利用网站覆盖层,提示访问者安装带有恶意软件的虚假浏览器更新,而TA571以发送大量电子邮件的垃圾邮件分发商而闻名。

Proofpoint观察到三个攻击链,这些攻击链主要在初始阶段存在差异。第一种情况与 ClearFake 相关,当 Chrome 用户访问一个受感染的网站时,会通过币安的智能链合约加载托管在区块链上的恶意脚本。

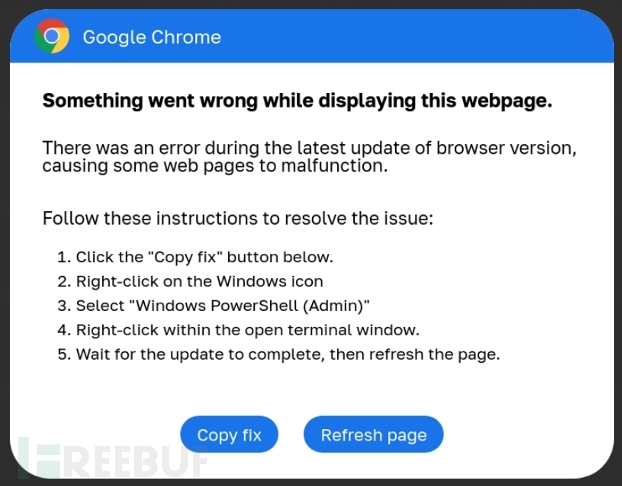

此脚本会显示虚假的 Google警告,指出显示网页时出现问题,并提示访问者安装“根证书”,将恶意 PowerShell 脚本复制到 Windows 剪贴板并在 Windows PowerShell(管理)控制台中运行。

虚假的谷歌浏览器错误

虚假的谷歌浏览器错误

PowerShell 脚本将执行各种步骤来确认设备是有效目标,然后下载其他有效负载,包括刷新 DNS 缓存、删除剪贴板内容、显示诱饵消息、下载另一个远程 PowerShell 脚本并在下载信息窃取程序之前执行反 VM 检查。

第二个攻击链是在被攻击的网站上使用注入程序,创建一个 iframe 来覆盖另一个虚假的 Chrome 浏览器错误。用户被指示打开 "Windows PowerShell(管理员)"并粘贴所提供的代码,从而导致上述相同的感染。

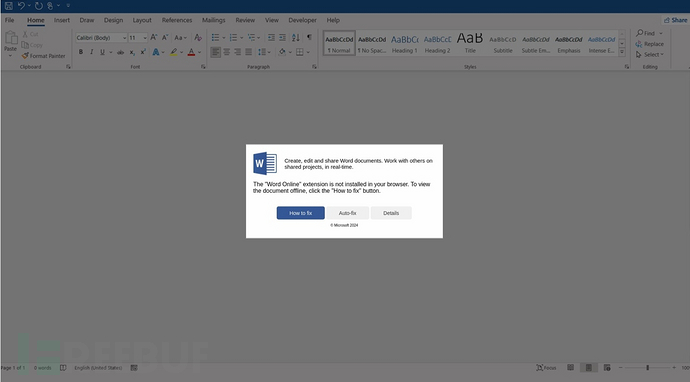

第三个攻击链使用类似 Word 文档的 HTML 附件,提示用户安装 "Word Online "扩展来正确查看文档,所弹出的提示提供了 "如何修复 "和 "自动修复 "选项,其中 "如何修复 "会将一个 base64 编码的 PowerShell 命令复制到剪贴板,指示用户将其粘贴到 PowerShell 中。

虚假的 Word 提示

虚假的 Word 提示

“自动修复 "使用 search-ms 协议在远程攻击者控制的文件共享上显示 WebDAV 托管的 "fix.msi "或 "fix.vbs "文件。

在这种情况下,PowerShell 命令下载并执行 MSI 文件或 VBS 脚本,分别导致 Matanbuchus 或 DarkGate 感染。

以上三种攻击连都是攻击者利用了目标用户对其系统上执行 PowerShell 命令风险认知的匮乏,他们还利用 Windows 无法检测和阻止粘贴代码发起的恶意操作。

Proofpoint 指出,他们观察到的有效载荷已包括 DarkGate、Matanbuchus、NetSupport、Amadey Loader、XMRig、剪贴板劫持者和 Lumma Stealer。这些攻击虽然需要大量交互,但每一步操作看起来都足够以假乱真。

参考来源:

Fake Google Chrome errors trick you into running malicious PowerShell scripts

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022