蓦然回首2023已经结束,2023对很多人来说是历经风雨的一年,对于ddpoc平台2023是一个全新的开始。在过去一年里我们始终坚持以漏洞研究为核心,以维护网络安全为使命。自6月平台上线以来,目前平台注册用户已超过4500人,积累poc数量超过5000个。今天想跟大家一起回顾一下这一年的top 10漏洞。

一、Weblogic远程代码执行漏洞

CVE编号:CVE-2023-21839

DVB编号:DVB-2023-4320

CVSS评分:7.5

入榜理由:

Weblogic是承载了一代渗透测试人员回忆的产品,曾经因为每年必报高危漏洞而备受渗透人员喜爱,网上也因此出现了各种Weblogic综合利用工具。但是从CVE-2020-2551和CVE-2020-14882之后,Weblogic就再也没有爆出过好用的高危漏洞了。这主要是由于Weblogic的黑名单和白名单日益强大,再找传统的绕过黑白名单的反序列化利用链已经变的非常困难。但是就在大家都对Weblogic已经非常放心的时候,CVE-2023-21839以一种全新的方式带来了另一种Weblogic的未授权RCE方式,虽然漏洞利用由于依赖于JNDI注入导致受JDK版本影响,导致漏洞危害等级并不是特别高,但这并不妨碍这是一个经典的Weblogic漏洞,绝对值得对漏洞进行分析研究,而且在此漏洞之后又爆出了类似的CVE-2023-21931漏洞。

漏洞原理:

Weblogic t3协议支持远程绑定对象的功能,如图所示。其中最关键的是bind方法和lookup方法,这主要用于对远程服务器进行绑定和读取绑定对象。

由于Weblogic t3/iiop协议支持远程绑定对象bind到服务端,并且可以通过lookup查看,当远程对象继承自OpaqueReference时,lookup查看远程对象,服务端会调用远程对象getReferent方法。weblogic.deployment.jms.ForeignOpaqueReference继承自OpaqueReference并且实现了getReferent方法,并且存在retVal = context.lookup(this.remoteJNDIName)实现,故可以通过rmi/ldap远程协议进行远程命令执行。

POC地址:

https://www.ddpoc.com/DVB-2023-4320.html

二、某OEM网关系统RCE漏洞

DVB编号:DVB-2023-5697、DVB-2023-5499、DVB-2023-4179、DVB-2023-2517等

CVSS评分:10

入榜理由:

这款产品本身是某安全厂商研发的,同时被众多国内知名的安全公司OEM,导致国内大量的网关类系统存在相同的漏洞,受影响的产品包括:XX明御安全网关、XX下一代防火墙、XX网络安全审计系统、XX威视安全接入网关、XX WEB网管系统、XX深度安全网关等,基本上国内网关相关系统的半壁江山没了。这并不具体代表某一个漏洞,ddpoc平台收录的相关漏洞超过10个,从远程命令执行到任意文件读取,各种类型的漏洞均有,而且代码本身是php语言的,非常容易对代码进行审计。经常参加攻防演练的小伙伴应该不会对它陌生。

漏洞原理:

这套系统的漏洞原理比较简单,基本上大家都能看明白,以其中某一个漏洞为例,直接把$_GET传递的参数传入到exec中,确实简单粗暴。

POC地址:

https://www.ddpoc.com/DVB-2023-5697.html

https://www.ddpoc.com/DVB-2023-5499.html

https://www.ddpoc.com/DVB-2023-4179.html

三、通达OA前台反序列化漏洞

DVB编号:DVB-2023-4705

CVSS评分:9.8

入榜理由:

通达OA作为目前最流行的OA系统之一,一直深受广大用户信赖,因为本身是由中国兵器工业集团开发,属于根正苗红的信创产品,在政府部门和央企行业中有极大的使用量,在攻防演练活动中也受到渗透人员的重点照顾。在2020年以前通达OA因为代码量大、代码混乱、鉴权不清晰而存在大量的安全漏洞,最近几年因为被许多安全研究人员分析挖掘,已经修复了很多漏洞,特别是对未授权漏洞修复导致已经很难有前台RCE的利用方式了。但是DVB-2023-4705却通过对通达内部引入的老版本yii框架问题进行利用,造成未授权RCE效果,漏洞利用简单,危害大。

漏洞原理:

在通达OA V12.3以前都没有对yii反序列化进行限制,导致可以通过yii反序列化利用链达到RCE效果,详细的分析文章见https://mp.weixin.qq.com/s/nOQuqt_mO0glY-KALc1Xiw

POC地址:

https://www.ddpoc.com/DVB-2023-4705.html

四、致远远程命令执行漏洞

DVB编号:DVB-2023-5278、DVB-2023-5569

CVSS评分:9.8

入榜理由:

致远OA作为目前最流行的OA系统之一,一直深受广大用户信赖,并且凭借与用友系列软件的完美兼容,拥有极高的市场占有率。过去几年时间里,几乎每一年都会爆出新的致远OA 0day漏洞,而且漏洞类型多种多样,包括反序列化、文件上传、越权、log4j2等。但是进入2022年之后,高质量的致远漏洞一直未出现,直到DVB-2023-5278漏洞的出现才有了能对市面上大多数致远OA都通用的高危漏洞。虽然DVB-2023-5278漏洞因为组合了多个利用链导致漏洞利用成功率并不算太高,但是在今年的实战演练中还是通过此漏洞对多个重要目标攻击成功,算是攻防演练利刃。

致远M3是属于致远OA安装时候默认启动的服务,DVB-2023-5569反序列化漏洞对应致远M3 Server有非常高的利用成功率,值得进入红队武器库。

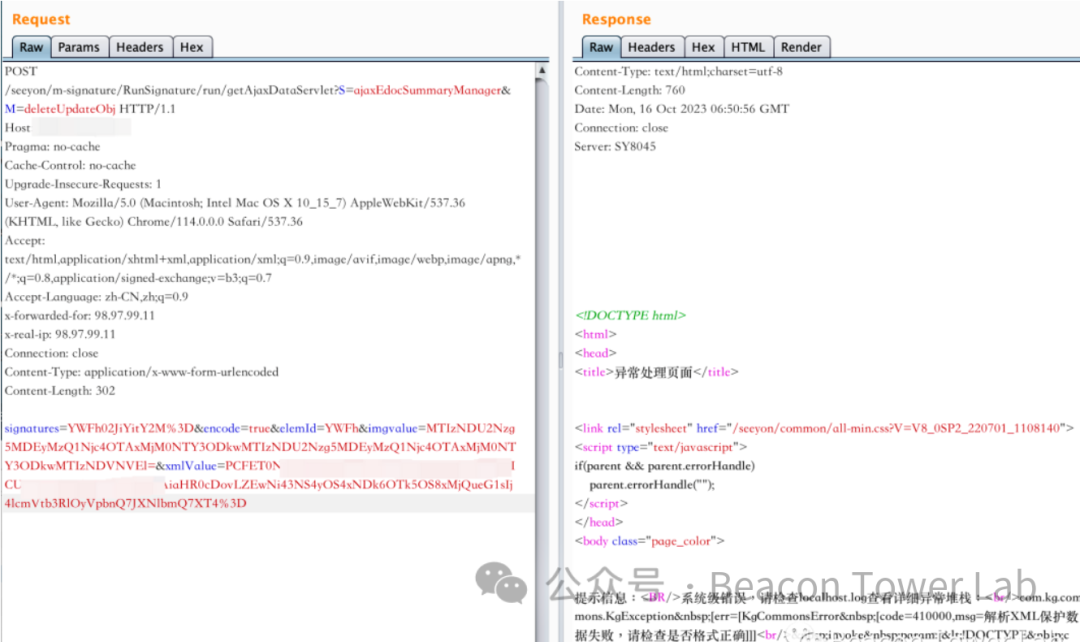

漏洞原理:

在com.kg.web.action.RunSignatureAction类中接收外部输入的参数xmlValue,并且没有经过有效过滤传入XML处理类SAXReader,导致XXE漏洞。通过XXE来构造SSRF请求,访问致远内部监听在本地127.0.0.1的60001端口,通过本地60001端口中的一系列组合漏洞造成远程命令执行漏洞。

详细的文章分析见

POC地址:

https://www.ddpoc.com/DVB-2023-5278.html

https://www.ddpoc.com/DVB-2023-5569.html

五、Confluence任意管理员用户创建漏洞

CVE编号:CVE-2023-22515

DVB编号:DVB-2023-5241

CVSS评分:9.8

入榜理由:

Confluence 是一款由 Atlassian 公司开发的专业企业知识管理和团队协作软件。它主要用于帮助团队成员共享信息、协同编辑文档、组织项目内容、进行集体讨论和管理知识库。由于Confluence在2022年的时候爆出了CVE-2022-26134 OGNL远程命令执行漏洞导致Confluence一跃成了红队眼中的香饽饽,而且Confluence中一般保存着大量文档、源码、配置文件等敏感信息,通过Confulence能拿到的不仅仅只是简单的一台外网WEB服务器权限,更重要的是大量的文档资料。在2023年下半年爆出了CVE-2023-22515漏洞,通过此漏洞可以漏洞可以直接添加Confulence管理员权限用户,利用方式比CVE-2022-26134更加简单。

漏洞原理:

这个漏洞是由属性覆盖导致,利用该漏洞攻击者可以重新执行Confluence安装流程并增加管理员账户。XWork 允许在 XWork 动作对象上设置复杂参数。例如,formData.name=Charles 的 URL 参数将由 XWork 转换为 XWork 参数拦截器的方法调用 getFormData().setName(“Charles”)。如果 getFormData() 返回 null,XWork 将尝试使用其默认构造函数创建相应返回类型的新对象,然后使用 setFormData(newObject) 进行设置。这会导致 XWork 操作中出现严重的安全漏洞,因为您可以有效地在 Action 对象上调用任意方法。漏洞详细分析参考https://xz.aliyun.com/t/13019。

POC地址:

https://www.ddpoc.com/DVB-2023-5241.html

六、ActiveMQ远程命令执行漏洞

DVB编号:DVB-2023-5356

CVSS评分:9.8

入榜理由:

ActiveMQ是一个开源的消息代理和集成模式服务器,它支持Java消息服务(JMS) API。它是Apache Software Foundation下的一个项目,用于实现消息中间件,帮助不同的应用程序或系统之间进行通信。ActiveMQ是渗透测试过程中经常遇到的中间件,拥有广泛的用户群体。本次爆出的DVB-2023-5356漏洞属于高危的未授权RCE漏洞,并且互联网上已经流出了回显和植入内存马的利用方式,相信在未来的一段时间DVB-2023-5356都会成为红队人员最喜欢用的漏洞之一。

漏洞原理:

Apache ActiveMQ 中存在远程代码执行漏洞,Apache ActiveMQ在默认安装下开放了61616服务端口,而该端口并没有对传入数据进行适当的过滤,从而使攻击者能够构造恶意数据以实现远程代码执行。

POC地址:

https://www.ddpoc.com/DVB-2023-5356.html

七、F5 BIG-IP远程代码执行漏洞

CVE编号:CVE-2023-46747

DVB编号:DVB-2023-5391

CVSS评分:9.8

入榜理由:

F5 BIG-IP广域流量管理器是一种网络流量管理设备,用于提升链路性能与可用性。F5在金融行业具有特别广泛的使用量,做过各大银行攻防演练的小伙伴对这个系统应该不会陌生。CVE-2023-46747漏洞可以达到权限绕过与命令执行的效果,具有极大的危害。

漏洞原理:

CVE-2023-46747漏洞巧妙地通过请求走私的方式绕过F5的鉴权逻辑,访问后台命令执行的接口,达到RCE效果。

POC地址:

https://www.ddpoc.com/DVB-2023-5391.html

八、Linux sudo提权漏洞

CVE编号:CVE-2023-22809

DVB编号:DVB-2023-4295

CVSS评分:7.8

入榜理由:

Linux提权一直是渗透攻防中的重要部分,好用的提权漏洞是每个红队人员都会收集的。今年爆出的CVE-2023-22809 Linux提权漏洞适用范围广、利用难度低,绝对是解决提权问题的重要工具,而且也值得安全研究人员进行深入研究分析。

漏洞原理:

Sudo中的sudoedit对处理用户提供的环境变量(如SUDO_EDITOR、VISUAL和EDITOR)中传递的额外参数存在缺陷。当用户指定的编辑器包含绕过sudoers策略的“–”参数时,拥有sudoedit访问权限的本地攻击者可通过将任意条目附加到要处理的文件列表中,最终在目标系统上实现权限提升(由普通用户到超级用户,即"root")。

POC地址:

https://www.ddpoc.com/DVB-2023-4295.html

九、Windows CLFS提权漏洞

CVE编号:CVE-2023-28252

DVB编号:DVB-2023-4393

CVSS评分:7.8

入榜理由:

Windows提权一直是渗透攻防中的重要部分,好用的提权漏洞是每个红队人员都会收集的。今年爆出的CVE-2023-28252 Windows提权漏洞适用范围广、利用难度低,绝对是解决提权问题的重要工具,而且也值得安全研究人员进行深入研究分析。

漏洞原理:

CVE-2023-28252 是一个存在于 clfs.sys(通用日志文件系统驱动程序)中的越界写入漏洞。当目标系统试图扩展元数据块时被利用来获取system权限——Windows中最高的用户权限级别。该漏洞允许改变基础日志文件,作为回报,迫使系统将基础日志文件中的假元素视为真实元素。其通过改变指向内存中一个特定的公共日志文件系统(CLFS)结构的偏移值,使之指向一个恶意结构。此外其在用户层面提供一个指向受控内存的指针,以获得内核的读/写权限。CLFS结构是Windows操作系统使用的CLFS通用日志系统的一部分,它由物理日志文件、日志流、日志记录等组成。

POC地址:

https://www.ddpoc.com/DVB-2023-4393.html

十、JumpServer伪随机密码重置漏洞

CVE编号:CVE-2023-42820

DVB编号:DVB-2023-5185

CVSS评分:9.5

入榜理由:

Jumperver是全球首款完全开源的堡垒机,使用GNUGPLv2.0开源协议,是符合4A的专业运维审计系统,在国内具有很高的用户使用量。由于堡垒机本身就是内部网络的中心环节,堡垒机失陷会导致内网大量相关主机均被控制,所以堡垒机安全至关重要。

漏洞原理:

CVE-2023-42820伪随机数种子泄漏造成任意用户密码重置漏洞,简单来说就是用户点击忘记密码时系统会生成一个随机字符串作为code并发送到用户邮箱,但由于Jumpserver的一个第三方库django-simple-captcha中random函数进行伪随机生成的code可以被预测,导致这个随机字符串code可以根据泄露的种子被推算出来,造成任意用户密码重置漏洞。

POC地址:

https://www.ddpoc.com/DVB-2023-5185.html

特别漏洞

DayDayPoc新年礼盒远程掉落漏洞

漏洞详情参考:

如有侵权请联系:admin#unsafe.sh