提起漏洞管理,很多人都会想到漏洞扫描器。然而事实上,漏洞扫描只是为了识别发现系统中存在的安全漏洞。而漏洞管理需要包含整个漏洞防护的全生命周期,在有效识别漏洞的基础上,进一步评估、排序和处置修复所发现的各种安全性缺陷。开展全面且持续的漏洞管理工作,对于企业组织改善数字化应用安全状况,降低潜在风险,并保持数字资产的完整性和可信度至关重要。在此过程中,企业组织不仅需要遵循漏洞管理的最佳实践,还需要借助新一代的智能化漏洞管理系统。

日前,Strobes公司的安全研究人员收集整理了目前全球市场上15款较流行的漏洞管理方案,并从漏洞扫描、确定优先级、补救计划、报告和自动化、集成性、可扩展性、易用性、应用成本以及适用类型等维度,对这些系统的应用特点进行了分析。

1

Strobes RBVM

Strobes RBVM是一个智能化程度较高的漏洞平台,可根据漏洞的实际可利用性和潜在业务影响来确定其威胁的优先级,而不是仅仅根据CVSS分数。这个特点可以帮助使用者专注于对贵组织真正重要的漏洞,节省宝贵的修复时间和资源。此外,Strobes RBVM能够自动化执行繁琐的漏洞修补工作流程,并与现有的主流安全架构无缝集成,从而大大简化了整个漏洞管理过程。

漏洞扫描:可与各种扫描器集成,全面覆盖。

确定优先级:关注漏洞的实际可利用性和潜在业务影响。

补救计划:能够提供明确的指导,根据风险确定补丁优先级。

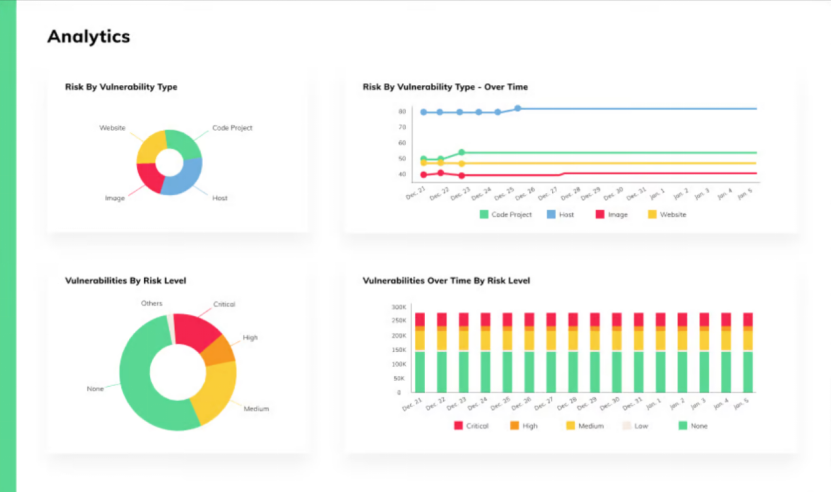

报告和自动化:提供易于定制的管理报告,自动执行漏洞生命周期管理任务。

集成性:可与主要的单点安全防护工具集成,确保统一的安全态势。

可扩展性:可以基于云架构提供高效的扩展能力。

易用性:管理配置界面对用户友好,能够清晰的可视化和实用的洞察力。

使用成本:价格上颇有竞争力,灵活的定价模式基于组织规模和要求。

适用类型:适合寻求统一安全态势、基于风险的优先级确定、无缝集成和简化工作流程的组织。

传送门:2

Vulcan Cyber

Vulcan Cyber是一款功能强大的一体化漏洞管理平台工具,其主要特点是整合了漏洞管理的强大功能与可扩展的威胁检测和响应(XDR)功能。这意味着它不仅可以识别系统中的已知漏洞,还可以主动寻找威胁,并采取行动进行阻止响应。它看上去就像一个永不停歇的安全防御者,可以持续不断地寻找潜在的危险。

漏洞扫描:集成漏洞扫描引擎,可对大多数已知漏洞进行全面扫描。

确定优先级:通过集成的威胁情报,根据可利用性确定漏洞优先级。

补救计划:提供补救指导,但需要集成第三方工具执行补丁管理工作流程。

报告和自动化:能够通过广泛的自动化功能提供关于漏洞和威胁上下文的丰富报告。

集成性:实现了整体式XDR方法。

可扩展性:采用了专为大型复杂网络设计的高可扩展性架构。

易用性:由于集成了XDR功能,对于中小型企业来说可能使用较复杂。

应用成本:由于集成了XDR功能,价格较高。

适用对象:适合寻求一体化漏洞管理和XDR解决方案的组织。

传送门:3

Cisco VM(基于Kenna Security)

Cisco VM的主要特点是将漏洞扫描与Kenna Security的威胁情报相结合,这提供了额外的上下文,有助于根据实际威胁情况而不仅仅是总体严重性评分确定漏洞的优先级。Cisco VM还可以与现有的其它思科安全解决方案有机集成,实现整体式安全态势。

漏洞扫描:基于Kenna Security的威胁情报,提供全面的漏洞扫描能力。

确定优先级:根据漏洞的严重性、可利用性和来自Kenna Security的上下文信息,确定优先级。

补救计划:可提供漏洞补救建议,与漏洞数据库集成以获取补丁信息。

报告和自动化:提供详细报告,辅以威胁情报和一些自动化功能。

集成性:主要与思科安全工具集成。

可扩展性:对于大型复杂网络来说,可扩展性良好。

易用性:管理者可能需要熟悉思科安全产品和Kenna Security平台。

应用成本:通常与其他思科安全解决方案捆绑定价。

适合对象:目前已经使用思科安全解决方案并寻求根据威胁情报确定优先级的组织。

4

Crowdstrike Falcon Spotlight

Crowdstrike Falcon Spotlight的特点是善于识别发现潜伏在端点设备上的安全漏洞。该端点安全专家提供深度的漏洞评估和清晰的补救指导,帮助组织在漏洞被利用之前识别和修复漏洞。借助Falcon Spotlight,组织可以不断监控和保护端点设备,使组织免受端点威胁。

漏洞扫描:主要关注终端设备的安全性,为终端设备提供详细的漏洞评估。

确定优先级:可以根据端点的重要性和设备功能面临的潜在影响,确定漏洞优先级。

补救计划:提供补救建议,可以在端点设备上自动补丁更新。

报告和自动化:提供端点漏洞报告,修复过程实现了一定程度的自动化。

集成性:可与Crowdstrike Falcon平台集成,并提供全面的端点保护能力。

可扩展性:对大规模部署的端点系统而言扩展性良好。

易用性:为端点安全管理者设计了用户友好的管理界面。

应用成本:通常与更广泛的Crowdstrike Falcon平台捆绑定价。

适用对象:注重端点安全和深度漏洞评估的组织。

5

Rapid7 InsightVM

Rapid7是一家多年深耕漏洞管理领域的专业厂商,其所研发的InsightVM漏洞管理系统因具备强大的漏洞扫描和优先级确定功能而备受用户青睐。InsightVM拥有庞大的漏洞数据库,确保可以高效识别出已知的漏洞威胁。这个全面的工具还可以识别网络中的漏洞,并根据漏洞的严重性和可利用性确定优先级,同时提供关于如何修复漏洞的明确指导。

漏洞扫描:可借助大型漏洞数据库提供广泛的漏洞扫描功能。

确定优先级:能够根据漏洞的严重性、可利用性和资产重要性确定优先级。

补救计划:提供修复建议,并集成到漏洞数据库以获取补丁信息。

报告和自动化:提供了易于定制的管理报告模式,可为漏洞管理任务提供了一些自动化功能。

集成性:能够与各种主流的安全工具集成,提供更广泛的安全可见性。

可扩展性:适合在大型复杂网络环境下使用,可扩展性良好。

易用性:管理界面对于初学者来说可能很复杂,但是有大量的培训资源。

应用成本:基于所选功能和网络规模提供灵活的定价机制。

适合对象:需要强大的漏洞扫描和优先级确定解决方案的组织。

传送门:6

Intruder

Intruder漏洞管理解决方案的特点是并不仅限于传统的漏洞管理方式,还可通过结合用户行为分析,识别潜在的内部威胁和可疑行为。这种漏洞整体方法无疑提供了更全面的安全视图。

漏洞扫描:可与各种扫描器集成,识别系统上的已知漏洞。

确定优先级:可根据漏洞的严重性、可利用性和用户行为分析确定优先级。

补救计划:提供补救建议,并与补丁工具集成。

报告和自动化:提供关于漏洞和用户活动的详细报告,并为某些修复任务提供自动化。

集成性:能够与主流的SIEM、SOAR和用户行为分析工具集成,以获得全面的安全视图。

可扩展性:对于关注用户行为监控的组织来说,可扩展性良好。

易用性:对于不熟悉用户行为分析的团队来说,界面可能很复杂。

应用成本:价格取决于功能和监控的用户数量。

适合对象:希望将漏洞管理与用户行为分析相结合的组织。

传送门:7

Qualys VMDR

Qualys VMDR漏洞管理系统的最大亮点就是充分利用了基于云的便利性。该工具提供了专门为云环境设计的全面漏洞扫描能力。同时还拥有自动修补功能,大大简化了修复云工作负载中已知漏洞的过程。

漏洞扫描:为云环境中的各种设备和资产提供基于云的漏洞扫描。

确定优先级:根据漏洞的严重性、可利用性和云工作负载的重要性确定优先级。

补救计划:提供补救建议,并为云上的系统应用漏洞提供了自动修补功能。

报告和自动化:可以提供关于云安全状况的详细报告,并为漏洞管理任务(包括修补)提供了较完善的自动化能力。

集成性:可与各种类型的云平台和安全工具集成,实现集中管理。

可扩展性:旨在处理云环境的动态特性,并高效扩展。

易用性:对用户友好的界面侧重于云安全管理。

应用成本:基于订阅的价格取决于功能和云环境的规模。

适用对象:适合寻求云上漏洞管理和自动修补功能的组织。

传送门:8

Tenable.io Vulnerability Management

Tenable.io Vulnerability Management也是一款非常流行的云化漏洞管理解决方案,提供了丰富的漏洞功能,包括漏洞扫描、确定优先级和补救指导。它可与各种安全工具集成,以提供安全态势的统一视图。Tenable以其广泛的漏洞数据库积累和对用户友好的界面而出名。

漏洞扫描:可针对众多资产(系统、应用程序和云工作负载)提供全面的漏洞扫描。

确定优先级:可根据漏洞的严重性、可利用性和潜在的业务影响确定优先级。

补救计划:提供补救建议,并与漏洞数据库集成以获取补丁信息。

报告和自动化:提供详细的漏洞报告,并自动执行一些漏洞管理任务。

集成性:可与各种安全工具(SIEM、SOAR)集成,以获得统一的安全视图。

可扩展性:面对大型复杂网络,基于云的架构可以高效地扩展。

易用性:对用户友好的界面,清晰的可视化和实用的洞察力。

应用成本:基于订阅的定价取决于功能和所扫描资产的数量。

适用对象:希望能与众多漏洞数据库广泛集成的组织。

9

Fortra Alert Logic MDR

Fortra Alert Logic MDR方案的特点是,不仅能够提供漏洞管理功能,还能够提供持续的威胁监控、检测和响应功。Fortra Alert Logic MDR对于寻求全面安全解决方案的组织来说是很好的选择,其拥有一个强大的安全分析师团队。然而,这项高级功能需要支付较高的价格。

漏洞扫描:与主流的漏洞扫描器集成,提供全面覆盖。

确定优先级:可根据漏洞的严重性、可利用性和威胁情报确定优先级。

补救计划:提供补救建议,可自动执行修补工作流程(取决于集成)。

报告和自动化:提供关于漏洞、威胁和安全事件的详细报告,并为检测和响应任务提供广泛的自动化。

集成性:与SIEM、SOAR及其他安全工具集成,以实现整体式安全态势。

可扩展性:为大型复杂网络设计的高可扩展性架构。

易用性:由于MDR功能,操纵界面可能需要一些安全专业知识。

应用成本:由于全面的MDR服务和安全分析师团队,价格较高。

适用对象:需要一款安全解决方案,并拥有托管检测、响应和分析师支持的组织。

传送门:10

IBM Security Vulnerability Scanner

IBM Security Vulnerability Scanner解决方案提供全面的网络和web应用程序漏洞评估。IBM公司具有强大的威胁情报能力,并以此提供风险评分,帮助根据漏洞被利用的可能性确定优先级。虽然功能强大,但这款系统的管理界面对初学者来说可能很复杂。

漏洞扫描:提供全面的网络和web应用程序漏洞评估。

确定优先级:与威胁情报集成以进行风险评分,根据漏洞被利用的可能性确定优先级。

补救计划:能够提供补救建议,但可能需要额外的补丁工具。

报告和自动化:提供易于定制的报告工具,与安全信息和事件管理(SIEM)系统集成。

集成性:可与各种安全工具集成以获得整体视图,但需要进行一些专业的配置工作。

可扩展性:对于大型复杂IT环境而言,扩展性良好。

易用性:界面对于初学者来说可能很复杂,但提供了培训资源。

应用成本:价格取决于功能和部署规模。

适用对象:寻求全面评估以及与威胁情报集成的传统组织。

传送门:11

Balbix

Balbix是一个云原生安全平台,专注于与各种漏洞扫描器集成,提供安全态势的统一视图。Balbix可根据威胁情报源确定威胁优先级,对于力求根据威胁确定优先级的组织来说是不错的选择。

漏洞扫描:可与各种漏洞扫描器集成,为整个安全环境提供统一视图。

确定优先级:可根据威胁情报源确定威胁优先级,重点关注最紧迫的威胁。

补救计划:提供补救建议,并与工单系统集成,以简化工作流程。

报告和自动化:提供易于定制的报告,并与报告工具集成以用于可视化。自动化功能取决于集成。

集成性:为与各种漏洞扫描器和安全工具集成而设计,以获得全面视图。

可扩展性:面对大型复杂IT环境,可以高效扩展。

易用性:具有对用户友好的管理界面,简化了漏洞管理任务。

应用成本:价格取决于功能和已扫描资产的数量。

适用对象:适合希望使用云原生方法,并注重以威胁为中心开展漏洞管理的组织。

传送门:12

Nucleus Security

如果您认为云安全是组织的首要问题,那么Nucleus Security系统可以提供有效的保护。这个工具提供全面的漏洞扫描和优先级确定,特别适合确保云环境安全。相比通用的漏洞管理工具容易错过一些云环境特有的漏洞,Nucleus Security非常了解云上的独特安全挑战,同时提供了针对性的保护,以确保云工作负载安全。

漏洞扫描:主要针对云环境,提供云漏洞的深度扫描。

确定优先级:根据严重性和云工作负载面临的潜在影响确定漏洞优先级。

补救计划:提供补丁建议,带有专门针对云的补丁选项。

报告和自动化:提供有关云安全态势的详细报告,有一些自动化功能。

集成性:可以与主流云平台和安全工具集成,实现集中管理。

可扩展性:旨在处理多云环境上的动态安全特性。

易用性:简化的界面专注于云安全,非云环境用户面临一条学习曲线。

应用成本:价格取决于组织云环境的规模和所需的功能。

适用对象:适合专注于保护云环境安全性的组织。

传送门:13

Skybox Security Management Platform

Skybox Security Management Platform不仅限于基本的漏洞扫描,还提供了威胁情报和自动化漏洞模拟功能。虽然Skybox是一款强大的工具,但需要一些安全专业知识才能充分利用其功能。

漏洞扫描:提供了完善的网络漏洞评估和威胁情报,以获得更广泛的安全视图。

确定优先级:可以根据业务上下文和被利用的可能性确定漏洞优先级。

补救计划:提供补救建议,并实现了漏洞管理工作流的自动化。

报告和自动化:提供详细的安全报告和仪表板,拥有较广泛的自动化功能。

集成性:可以与安全编排、自动化和响应(SOAR)平台集成,以简化工作流程。

可扩展性:面对大型复杂IT环境,可高效地扩展。

易用性:可能需要一些安全专长才能充分利用所有的高级功能。

应用成本:价格取决于功能和部署规模。

适用对象:需要威胁情报、自动化网络安全以及漏洞管理的组织。

传送门:14

New Relic Security Platform

New Relic Security Platform漏洞管理解决方案侧重于应用程序安全漏洞,方案集成了DevOps工具和云平台,使其非常适合关注开发安全的组织。由于它关注特定的领域,因此并不适合更广泛的漏洞管理要求。

漏洞扫描:专注于应用程序安全漏洞,与DevOps工具和云平台集成。

确定优先级:可与威胁情报集成,根据漏洞被利用的可能性确定优先级。

补救计划:提供补救建议,并与工单系统集成,以简化工作流程。

报告和自动化:提供易于定制的安全报告,并与报告工具集成。自动化功能面向应用程序安全任务。

集成性:主要与DevOps工具和云平台集成,实现无缝的应用程序安全管理。

可扩展性:面对本地环境和云环境可灵活扩展,适应组织的部署要求。

易用性:对用户友好的界面为开发人员和安全专业人员协同工作而设计。

应用成本:价格取决于功能和部署规模。

适用对象:专注于DevOps工作流程中应用程序安全的组织。

传送门:15

ManageEngine Vulnerability Manager Plus

ManageEngine Vulnerability Manager Plus是一个对用户友好的漏洞管理解决方案,提供端点漏洞自动扫描,确保设备受到保护。ManageEngine集成了工单系统和补丁管理工具,简化了补救过程。它兼顾功能和易用性,但可能不适合高度复杂的环境。

漏洞扫描:提供端点漏洞自动扫描,确保设备受到保护。

确定优先级:根据漏洞的严重性和可利用性确定优先级,以实现高效补救。

补救计划:集成工单系统和补丁管理工具,简化补救过程。

报告和自动化:提供易于定制的报告,附有漏洞详细信息和补救建议。自动扫描确保端点保护。

集成性:可以与主要的安全工具(SIEM、SOAR)集成,以获得统一的安全视图。

可扩展性:面对大规模部署的端点,扩展性良好。

易用性:对用户友好的界面为组织安全团队简化了漏洞管理。

应用成本:价格具有竞争力,灵活的定价模式基于规模和要求。

适用对象:适合注重自动化漏洞管理和补救工作流程的组织。

传送门:参考链接:

https://strobes.co/blog/top-15-vulnerability-management-tools-for-your-business/

相关阅读

如有侵权请联系:admin#unsafe.sh