菜鸟学8.1版本dex加载流程笔记--第三篇: OatFile::Open流程与OatDexFile的获得

2020-03-20 01:44:54 Author: bbs.pediy.com(查看原文) 阅读量:458 收藏

2020-03-20 01:44:54 Author: bbs.pediy.com(查看原文) 阅读量:458 收藏

-

-

-

`FART`脱壳机谷歌全设备镜像发布

- 1天前 822

-

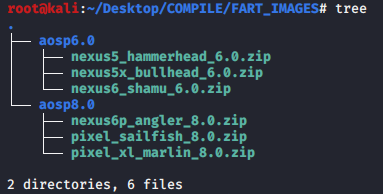

作为寒冰大佬的好基友,经常有人来问我要FART脱壳机的镜像,今天,它来了!

我制作好了以上版本的全部FART脱壳机镜像,百度云盘地址和密码在我的github:https://github.com/r0ysue/AndroidSecurityStudy,大家可以帮我测测,更加新的设备我也会更新上去,如果刷机和脱壳有问题,欢迎联系我一起探讨和研究。

如果还有人不知道FART是啥,在这里稍微科普下,FART是ART环境下基于主动调用的自动化脱壳方案,FART的创新主要在两个方面:

- 之前所有的内存脱壳机都是基于

Dalvik虚拟机做的,比如F8LEFT大佬的FUPK3,只能在安卓4.4之下使用,FART开创了ART虚拟机内存脱壳的“新纪元”,上至最新的安卓10甚至还在preview的安卓11都可以。 - 在

ART虚拟机中彻底解决函数抽取型壳的问题;构造主动调用链,主动调用类中的每一个方法,并实现对应CodeItem的dump,最终实现完整dex的修复和重构。

详细的介绍和源码下载地址当然是在大佬的github:https://github.com/hanbinglengyue/FART

下载下来是个线刷包,解压,手机进入bootloader模式,执行其中的flash-all.bat或flash-all.sh即可开始刷机,刷机完成后自动重启,进入aosp系统。

这是一个单纯用来脱壳的系统,进入系统后,任何安装的软件都会被自动脱壳,所以切忌不要用于任何日常调试,否则后台跑个主动调用来获取所有artmethod的codeitem,是没有任何性能可言的。

- 组件一:可以整体

dump目前已知的所有整体型壳;对于未做函数体清场的二代壳也被整体扒下来了,这部分占很大比例; - 组件二:构造主动调用链,欺骗壳去自己解密函数体,然后

dump函数体; - 组件三:将解密出来的函数体与函数名索引一一对应;(todo:填回dex文件)

返回

文章来源: https://bbs.pediy.com/thread-258194.htm

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh