近日,网络安全机构ESET发布了《2024年H1威胁报告》,揭示了过去半年间威胁场景的一些变化趋势,旨在为企业提供最新的威胁情报。

Ebury继续掠夺Linux服务器

随着成千上万的服务器被入侵,Ebury运营商正部署工具来实现利润最大化。

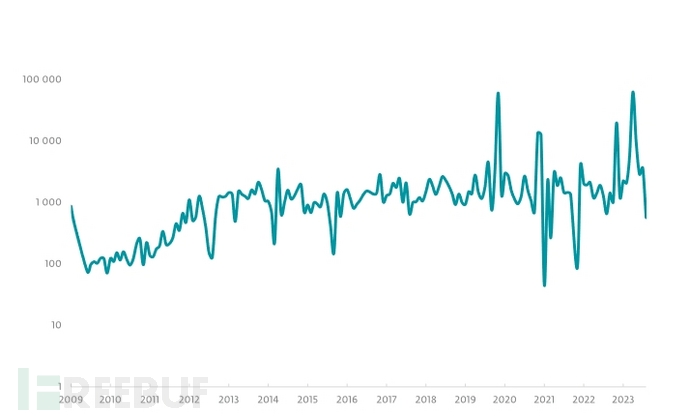

十年前,ESET Research发布了一份白皮书,描述了一场被称为“Operation Windigo”的大规模活动,其中恶意行为者通过僵尸网络利用Ebury恶意软件家族入侵了数千台Linux和Unix服务器。尽管2015年逮捕并引渡了一名罪犯,但僵尸网络的活动一直持续到今天。自2009年以来,Ebury的数量一直在或多或少地持续上升,每年有数以万计的服务器定期更新,导致近40万台服务器受到影响。

【2009年起Ebury每月部署情况】

据悉,Ebury是一个OpenSSH后门和凭据窃取程序,它构成了服务器端威胁集群的核心,最初用于Web重定向,Windows恶意软件和垃圾邮件交付。现在,Ebury僵尸网络还会拦截向服务器发出的HTTP POST请求,以从交易网站窃取财务详细信息,并通过各种手段从被入侵的服务器上赚钱,比如加密货币和信用卡盗窃。

在盗窃加密货币的过程中,Ebury会利用其在全球数据中心的存在进行“中间人攻击”(AiTM)。一旦运营商识别出有价值的服务器,他们就能将网络流量重定向到其控制的系统下,以获取其SSH凭据,然后运行脚本从系统中窃取加密货币钱包数据。

至于信用卡盗窃,该僵尸网络会利用网络流量窃听,等待受害者将信用卡信息提交给受损在线商店的那一刻。一旦数据被提交,Ebury就可以部署各种工具来拦截信息。除了窃取信用卡数据和加密货币资金外,Ebury背后的威胁行为者还开发了其他手段来进一步支持他们的货币化努力。其中包括Apache模块过滤HTTP请求或代理流量,Linux内核模块执行重定向,以及修改后的Netfilter工具注入防火墙规则。

Ebury长达数十年的大规模操作,以及它对Linux用户(如运行linux.org的用户)的威胁能力,凸显了Linux安全状态中的多个漏洞。请注意,为了确保Ebury入侵的系统免受正在进行的攻击,彻底地重新安装是十分必要的,不能重用受影响服务器的任何密钥或凭据。

恶意软件冒充生成式AI助手

虚假的生成式AI助手成为信息窃取程序设置的陷阱。

ESET遥测记录了使用生成式AI助手的名称传播恶意软件的各种尝试。2024年上半年观察到的最有趣的案例是一个恶意的Chrome浏览器扩展,称为“Rilide Stealer”,以及一个恶意的安装程序,声称为AI软件提供桌面应用程序,但实际上提供的是Vidar信息窃取程序。

Rilide Stealer

在恶意浏览器扩展的案例中,Rilide Stealer被发送给那些被诱骗点击恶意广告的受害者,这些广告通常存在于Facebook上,并承诺提供生成式AI模型的服务。虽然扩展程序本身伪装成谷歌翻译,但它提供了一个AI服务的官方网页作为诱饵。这些诱饵包括OpenAI的Sora和谷歌的Gemini,被ESET安全产品检测为JS/Extenbro.Agent.Ek和JS / Extenbro.Agent.EP。这个扩展实际上是一个信息窃取程序,被称为Rilide Stealer V4。

【2023年8月以来,ESET遥测记录了超过4000次安装恶意扩展的尝试】

【Rilide Stealer V4浏览器扩展检测趋势】

Vidar信息窃取程序

该恶意安装程序通过Facebook广告、Telegram群组和暗网论坛传播,声称提供AI图像生成器Midjourney,但实际上提供的是Vidar信息窃取程序。在执行时,如果安装程序检测到系统上没有安装Java运行时环境(JRE),则显示关于缺失运行时的错误消息,并打开官方Java下载页面。运行安装程序需要Java。如果已经安装了JRE,则会显示Midjourney广告的闪屏界面。

该安装程序被检测为Java/ trojandownload . agent.NWR,加载了多个恶意软件和Autoit V3,这反过来又交付了Vidar。该信息窃取程序可以记录击键,窃取浏览器存储的凭据和加密钱包中的数据。然而,Midjourney并没有提供桌面应用,它的AI模型可以通过直接向Discord中的机器人发送消息,或者将其添加到第三方Discord服务器,在官方Midjourney Discord服务器上作为Discord机器人访问。考虑到恶意软件使用的名称是Midjourney v6,可知它试图冒充Midjourney模型目前可用的最新版本。

【启动画面显示的Vidar infostealer安装程序】

更多的WordPress插件漏洞和恶意脚本

在2024年上半年,超过20,000个网站因注入恶意JavaScript代码而受损。

利用WordPress插件中的漏洞是Balada Injector团伙最喜欢使用的初始访问技术。2024年1月,该团伙再次发动袭击,导致来自JS/Agent家族的新一波恶意JavaScript在ESET遥测中复苏。

检测到的恶意脚本都是稍微混淆的JavaScript片段,其主要工作是重定向到恶意服务器并传递进一步的恶意软件,最终导致Web管理帐户和Web服务器的妥协,提供后门,或针对受感染网站的访问者。

大多数检测结果都归属2024年首次发现的一种新变种JS/Agent.RJR,波兰(9%),法国(7%)和美国(6%)占这些检测的最大份额。有趣的是,其他的变体(比如.RKY 和.RJZ)有另一个嵌入的变体——.RKA。

【2024年上半年Balada Injector检测趋势】

【2023年6月-2024年5月,JS/Agent检测趋势】

在ESET遥测中,Balada Injector变体的总点击量超过40万次,受影响的网站数量超过2万个。在2024年上半年,.RJR变体在所有JS/Agent变体中排名第四,对该系列自2023年9月以来的持续增长趋势做出了重大贡献。

网络犯罪分子对游戏玩家下手

信息窃取程序威胁游戏爱好者的个人数据。

电子游戏已经发展成为一个数十亿美元的产业,这种成功吸引了网络犯罪分子的目光。一些游戏公司已经成为勒索软件团伙的目标:最近一次引人注目的勒索软件攻击发生在2024年上半年,当时InsomniacGames公司因拒绝向臭名昭著的Rhysida勒索软件组织支付赎金而成为大规模数据泄露的受害者。从开发者的个人信息到InsomniacGames未来游戏发布的路线图等敏感数据都被上传到互联网上。

更糟糕的是,不仅是大型企业面临风险,电子游戏玩家的个人信息也成为网络骗子的诱人目标,威胁行为者将恶意软件有效载荷隐藏在各种与游戏相关的文件中就是有力证据。

视频游戏的粉丝们通常会通过未知的种子网站和提供破解游戏和作弊工具的Discord服务器接触恶意软件。这些灰色地带正是犯罪分子猖獗的地方——免费获得游戏的可能性,或者在多人射击游戏中完美地穿墙爆头,对毫无戒心的玩家构成了完美的诱饵。一旦受害者上钩,等待他们的往往是密码、信用卡数据或加密钱包盗窃。

信息窃取程序即服务

通常,这些攻击是使用作为服务分发的信息窃取程序进行的。Redline stealer和Lumma Stealer都是伪装成作弊软件或视频游戏漏洞的文件的有效载荷。根据遥测数据显示,这两个威胁在2024年上半年仍然相当活跃。

RedLine Stealer虽曾遭受重击,并却并未消亡。研究数据表明,尽管不再更新,但RedLine Stealer仍在使用:在2024年,它的三个最大数据峰值分别是1月25日(德国检测到50%)、4月24日(西班牙87%)和5月20日(日本91%)。这些峰值十分显著,以至于2024年上半年的RedLine Stealer检测数量实际上已超2023年下半年,增幅达31%。

而Lumma Stealer在2023年下半年迅速崛起之后,对这种主要针对加密钱包的威胁的检测在2024年上半年有所下降。然而,有趣的是,该恶意软件家族所使用的特定威胁变体似乎发生了变化。2023年下半年,ESET将Lumma Stealer检测为Win/Spy.Agent.PRG,但在2023年底,该恶意软件切换到一个新的变体,Win/Spy.Agent.QLD。相比.PRG,.QLD在2024年上半年持续增长。

受损游戏模组(mod)

不下载盗版游戏或使用作弊的玩家,在下载其他视频游戏相关资产时仍然会遇到有害文件。例如,由游戏粉丝团制作的视频游戏的mod或修改也可能被网络犯罪分子利用。虽然最好坚持使用知名的mod库或通过steam等官方平台,但有些情况下,即使这些平台也不安全。

2023年6月,黑客成功入侵了Minecraft建模平台上的几个账户,并向现有项目注入了信息窃取代码。2023年12月,游戏Slaythe Spire的一个流行mod被攻破,通过Steam更新系统分发Epsilon Stealer。在这些情况下,最好的防御方法是使用最新的安全软件来帮助捕获任何潜在的恶意文件。

网络钓鱼诈骗

除了被诱骗下载恶意负载外,玩家还可能成为网络钓鱼骗局的受害者。根据ESET的网络钓鱼数据显示,游戏在2024年上半年的顶级钓鱼网站类别排名中排名第十。

【2024年上半年十大钓鱼网站类别】

当以儿童为主要受众的游戏为目标时,网络钓鱼会变得特别危险。去年,思科talos发布了一份报告,内容是网络罪犯如何滥用Roblox这个深受孩子们欢迎的沙盒游戏平台。在Cisco Talos编制的列表中,涉及网络钓鱼的诈骗排在第一位。由于Roblox包含一种名为Robux的虚拟货币,可以用真钱购买,因此对网络犯罪分子来说,它是一个极具吸引力的目标。

【仿冒Roblox的网络钓鱼网站robuq[.]com】

下载器转变交付方式,上演回归大戏

在经历了2022年的动荡之后,下载器威胁正在慢慢重现。

随着微软在2022年禁用互联网宏,恶意下载器受到了重大打击,尤其是那些使用宏的下载器。Emotet随后的消亡,似乎也证实了下载器的黄金时代已经一去不复返。这一现象在ESET遥测中清晰可见:从2022年到2023年,数据显示下载器数量下降了65%。

【2023年下半年和2024年上半年的下载器检测趋势】

然而,从2023年下半年开始,这些威胁开始慢慢地复苏。在2023年下半年,与同年上半年相比,下载器数量已经增长了10%,并且这种上升趋势在2024年上半年仍在持续,又增长了10%。

从这段时间检测到的前10名下载器来看,只有两款没有显著增长。根据ESET遥测数据,这一现象始于1月底,并一直持续至今,表明该领域威胁行为者的活动有所增加。

【2024年上半年下载器检测前十名】

为了在自动宏被禁用后继续犯罪,许多网络罪犯决定改变他们的传播方式。这就解释了为什么现在最普遍的下载程序以垃圾邮件的形式出现,其中包含涉及非宏恶意脚本的附件。

这种转变的一个突出例子是带有恶意JavaScript附件的电子邮件,被检测为JS/Danger trojan。在2021年初检测急剧减少之后,这个恶意软件家族似乎正在经历复兴,最近在2024年上半年增长了36%。在同一时期,JS下载器也成为ESET遥测中第二流行的下载器类别。

【2023年下半年和2024年上半年JS/Danger trojan检测趋势】

【2023年下半年和2024年上半年JS/Danger trojan检测趋势】

下载器的整体增长与它们所提供的恶意软件家族检测数量的上升密切相关。例如,VBS/TrojanDownloader.Agent的两个最大检测峰值——2月9日和3月8日——是由下载Agent Tesla的变体引起的,后者是一个臭名昭著的信息窃取程序,在2024年上半年增长了40%。

有趣的是,即使是依赖宏的威胁也在2024年上半年有所增长:VBS/TrojanDownloader.Agent木马家族上升了24%。我们甚至于2月22日发现了一个由VBA/TrojanDownloader.Agent引起的检测峰值。这种变体以Word文档宏的形式出现,运行一个用于下载更多恶意软件的简短下载器PowerShellscript。

【2024年上半年每种类型的下载器检测占比】

回顾LockBit:“克罗诺斯行动”后的生活?

执法取缔后,随着越来越多的威胁者利用泄露的LockBit构建器,LockBit勒索软件团伙的生活显示出挣扎复苏的迹象。

LockBit前身是一个名为ABCD的勒索软件家族,后来成为勒索软件领域的一个强大玩家,据报道,从2023年9月到2024年4月,它在全球范围内占据了勒索软件攻击份额的首位。随后,由于LockBitSupp被XSS和Exploit等黑客论坛禁止,以及更重要的是,被英国国家犯罪局、欧洲刑警组织和欧洲刑警组织于2024年2月开展的“克罗诺斯行动”取缔,LockBit自此便失去了这一地位。

这次行动导致波兰和乌克兰的两个LockBit附属机构覆灭,而法国和美国司法当局对多名LockBit同谋发出了起诉书和国际逮捕令。此外,执法机构还没收了200多个加密钱包,建立了近200个会员名单,揭露了LockBitSupp的真实身份,并发布了解密工具。

【自2020年8月以来LockBit勒索软件检测趋势】

ESET遥测证实了LockBit在中断后仍在挣扎。自中断以来,我们已经观察到两次值得注意的LockBit活动,这两次活动都涉及使用此前泄露的LockBit构建器所构建的样本。使用此代码的非LockBit组织的一个明显迹象在于赎金通知:与LockBit组织将受害者指向LockBit泄漏站点不同,这些通知通常只提供电子邮件或Tox联系方式。

原文链接:

https://web-assets.esetstatic.com/wls/en/papers/threat-reports/eset-threat-report-h12024.pdf

如有侵权请联系:admin#unsafe.sh