#安全资讯 知名多因素身份验证器 Authy 泄露 3342 万名用户的手机号码等敏感数据,泄露方式与此前新浪微博漏洞相同 --- 攻击者批量生成手机号码进行匹配,由于 Authy 部署的 API 存在缺陷,黑客可以无限次匹配并从服务器中获取正确的手机号码。目前 Authy 已经证实此次数据泄露为真,对用户来说接下来可能会面临针对性的钓鱼或 SIM 换卡攻击。查看全文:https://ourl.co/104819

日前在地下黑客论坛中有黑客发布包含 3342 万行数据的 CSV 文件,该文件每行包括账户 ID、电话号码、账户状态、设备数量等数据,数据来源则是知名多因素身份验证器 Authy。

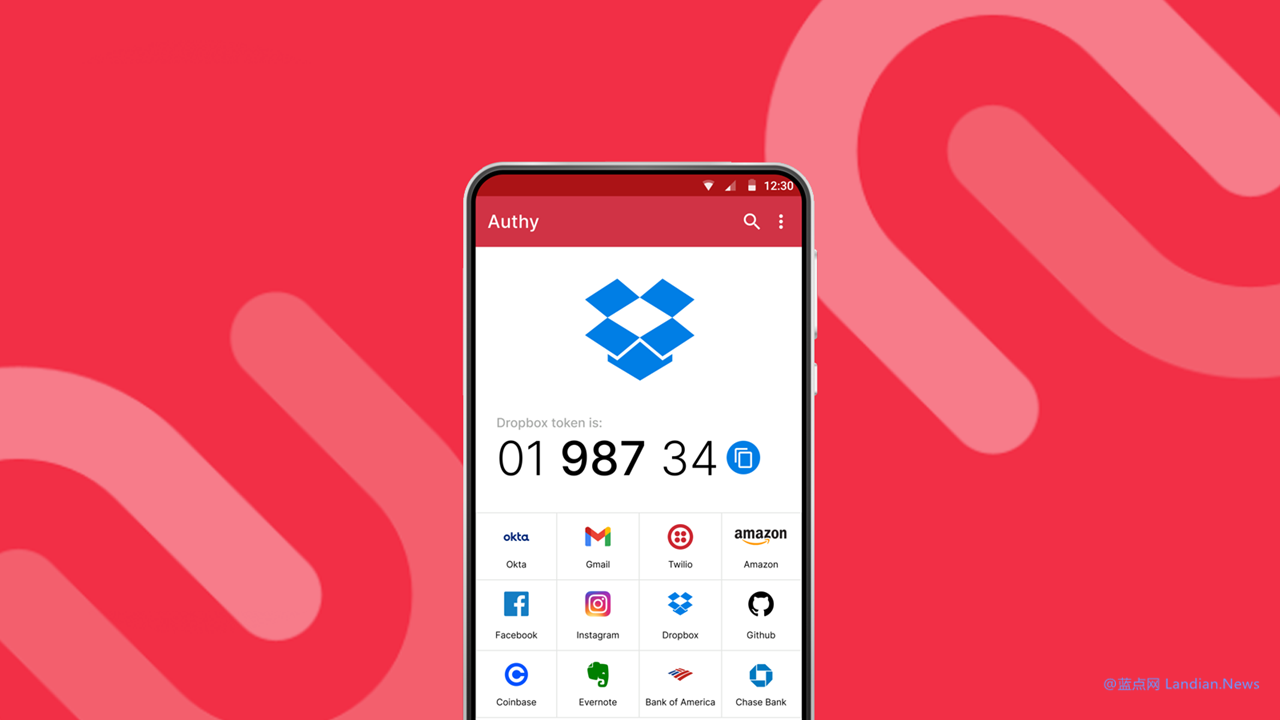

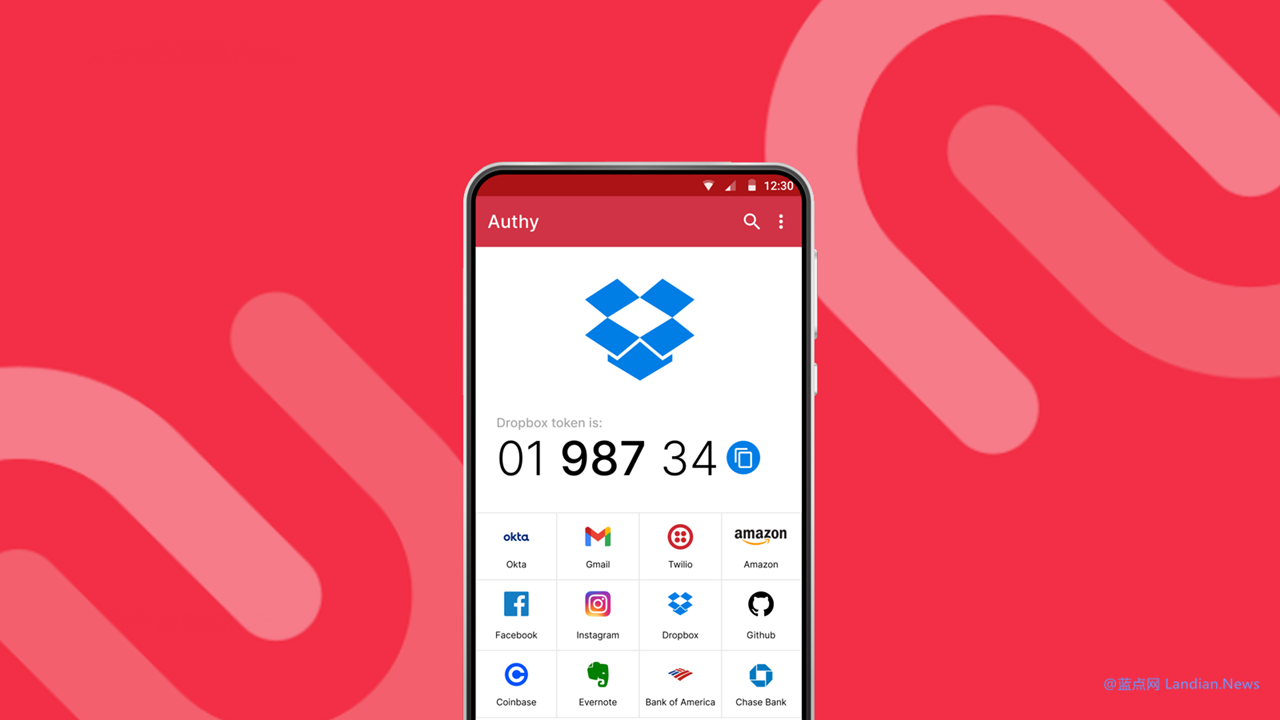

Authy 是个非常知名的多因素认证工具,在谷歌身份验证器时代当谷歌不支持数据同步时,Authy 支持数据同步,因此用户可以在多台设备上显示验证码并且不用担心设备丢失导致验证码也丢失。

因为支持同步所以 Authy 获得了大量用户,包括蓝点网曾经都是 Authy 忠实的用户,蓝点网使用 Authy 超过五年直到后来换成密码管理器类产品。

回到此次数据泄露问题上,Authy 开发商 Twilio 已经证实相关数据确实是真的,倒不是黑客成功入侵了 Authy,而是该公司有 API 接口没有进行严格的身份验证被黑客利用。

此次 Authy 遇到的问题其实和此前新浪微博遇到的数据泄露相同,黑客通过批量生成电话号码交给 API 进行匹配,这些 API 如果检测到号码有效则会返回正确信息。

黑客靠这种方法成功匹配出 33,420,546 名用户数据,虽然用户账号密码没有泄露,但手机号码泄露也会造成严重问题,比如接下来有些黑客可能会进行针对性的钓鱼攻击。

知道手机号码后还可以收集目标用户信息进行更复杂、更麻烦的 SIM 换卡攻击,SIM 换卡攻击难度大,但一旦成功就会给受害者造成不可估量的损失。

不幸的是目前数据已经泄露实际上没有什么好的补救方式,对用户来说目前最好的方式可能是转移到其他身份验证器并关闭 Authy 的手机号码登录功能,这样可以阻止 SIM 换卡攻击。