各位 Buffer 晚上好,FreeBuf 甲方群话题讨论第 239期来了!FB甲方社群不定期围绕安全热点事件、前沿技术、运营体系建设等话题展开讨论,Kiki 群助手每周整理精华、干货讨论内容,为您提供一手价值信息。

话题抢先看

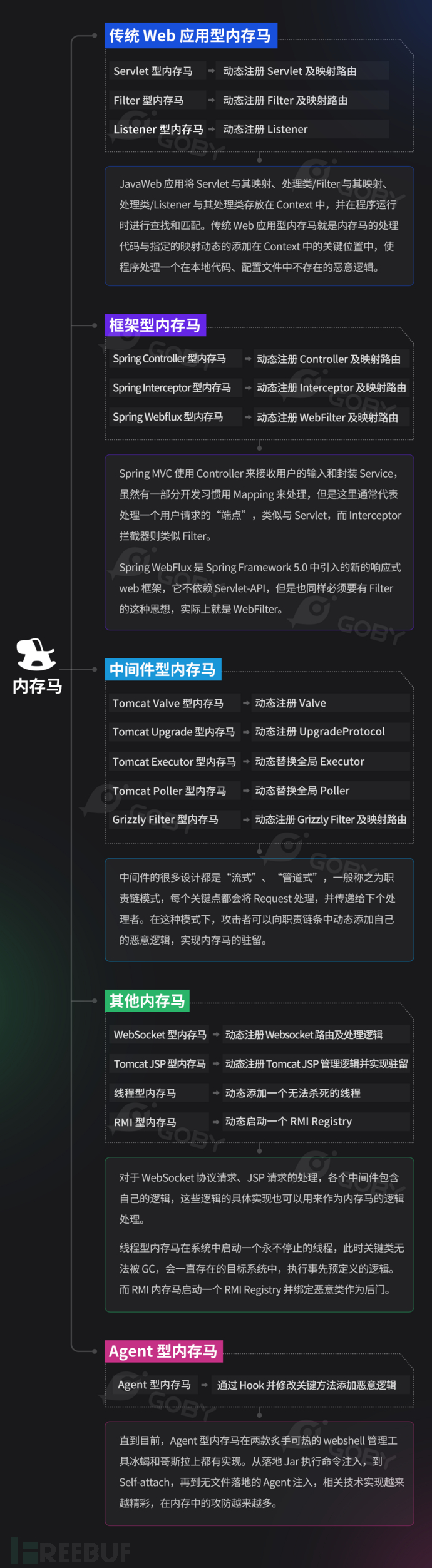

1. 某Web业务系统已经发现有攻击者内存马维持权限,针对内存马查杀手段有哪些?

2. 通过web日志看到访问IP,但非真实IP,此时应该如何反制溯源,获取攻击者真实IP或身份信息?

3. 信息安全三同步,如何在业务项目中入手或者参与进去?

话题一:某Web业务系统已经发现有攻击者内存马维持权限,针对内存马查杀手段有哪些?

A1:

如果是虚拟机的话,先存个快照下来?

A2:

用内存分析工具Volatility对服务器内存进行快照,并分析其中的恶意代码痕迹。

A3:

想起上次分析了一星期最后复现不出来的经历,直接快照恢复解决。

A4:

通过对比路由和实际文件差异,如果没有实体文件很有可能就是内存马。Git上有现成的工具。

A5:

1. 先查看检查服务器Web日志,查看是否有可疑的Web访问日志,比如说Filter或者Listener类型的内存马,会有大量URL请求路径相同参数不同的,或者页面不存在但是返回200的请求;

2. 如在Web日志中并未发现异常,可以排查是否为中间件漏洞导致代码执行注入内存马,排查中间件的error.log日志查看是否有可疑的报错,根据注入时间和方法根据业务使用的组件排查是否可能存在Java代码执行漏洞以及是否存在过WebShell,排查框架漏洞,反序列化漏洞;

3. 查看是否有类似哥斯拉、冰蝎特征的URL请求,哥斯拉和冰蝎的内存马注入流量特征与普通WebShell的流量特征基本吻合;

4. 通过查找返回200的URL路径对比Web目录下是否真实存在文件,如不存在大概率为内存马。

A6:

可以用专门用于扫描和检测内存中的恶意代码或异常活动。还有就是看系统中运行的进程监测,检查是不是有异常的或未授权的程序在内存中活动。分析程序的行为模式和活动路径,识别是否存在恶意行为。

A7:

内存马种类很多,查杀手段不同。

A8:

事前一般靠XDR防护软件和TDP流量行为监测类似的措施,事后一般靠木马专杀工具,太专业的只能找大佬了。

A9:

其实很多方案,真出事了,我还是觉得直接免费检测工具+收费服务来应对是最有效的。内存马对抗年年都有话题,至于种类区分或者应急处置措施,都是事后复盘不断改进,动态防御的过程。遇到一个陌生的:免费+收费才是最快处置措施。

A10:

如果仅仅是查杀,那很多方法,比如重启,内存马查杀工具,杀毒软件,溯源审计和逆向。如果是讨论溯源反制技巧,那就另当别论了。

溯源反制一般几个步骤,第一个收集证据,系统日志,流量日志,内存快照,攻击痕迹,第二个分析证据,根据证据确定攻击目标和路径,第三个清除内存马,后续就是追查攻击者跟修补漏洞。总体来说查杀很多方法和工具,技巧的话重点是固证,也就是内存镜像。上次遇到个内存马,还没来得及分析,业务那边直接给备份还原了。

A11:

内存镜像太依赖技术和产品,难做到,要入手还是进程、日志、流量分析。

Q:通过web日志看到访问IP,但非真实IP,此时应该如何反制溯源,获取攻击者真实IP或身份信息?

A12:

这个无解,很多国内黑客都是VPN出国,转了几圈回头攻击的,怎么查都没办法,老外不会配合。

A13:

感觉和追踪APT组织的方式比较像,只不过难度没那么高。

A14:

如果是海外云的IP,起码可以找他们投诉来搞掉肉鸡,国内没辙。

A15:

不好找,现在攻击者都直接挂代理池,这样除非和这个代理池的提供商有联系。

A16:

之前溯过一次,把疑似攻击者的GITHUB(是一个黑客组织)找出来了。CE的命令里面有一个wget 的IP->端口爆破找到这台机上有web服务->目录遍历找到一个文件夹一堆黑客工具->根据黑客工具名字找到黑客组织名字和github,看IP和新闻基本吻合。不过这种不叠护甲直接冲塔的选手比较少见。

A17:

攻击流量给他转到拟态蜜罐,然后使用Webrtc基本上都能获取到真实IP。

A18:

这种有过案例嘛?

A19:

Webrtc有一定的成功率,主要依赖Stun跟Ice协议。这种自动化攻击有效。攻防演练这种成功率不高。

A20:

如果是实战那基本就是封IP,这里看到不是真实IP分几种情况,如果是CDN,这种携带节点IP的直接分析就能搞定。如果对方是用代理或者肉鸡的那要打回去难度比较大,取决于收集到的资源。如果Web日志能搜集到ID,手机号等社工最简单。如果只有IP信息。那打回去的成功率并不高。一般耗时较长都会放弃,找别的拿分项。这个跟高考一样狠骨头最后啃。

A21:

如果是日志被篡改了IP,要联合分析网络和其他组件的日志做分析,如果是代理的IP,只有IP信息,这种只有看威胁情报的历史记录碰运气了,当然对于技术大佬来说直接反向入侵。

A22:

一是代理IP,如果Http包没啥特点,没啥好办法,要是可以的话用蜜罐,让他扔C2和WebShell,这样有机会一些;二是内部类似Nginx转发,找上一层日志。

A23:

非真实IP,大体上分两类。一是网络设备本身没有IP穿透,在安全设备上记录的都是网关或代理的IP,二是攻击者使用了代理或隐藏伪造了IP。第一种就靠关联分析了,通过各类系统和设备把真实IP给串联出来;第二种嘛可以分析Http头,可以用蜜罐收集更详细的攻击者信息,或者通过流量分析和异常检测,再不行和有关执法机构合作。

Q:有什么可以提前准备的溯源反制技巧,比如新增注册账号监视之类?

A24:

上半年在搞异常行为告警方案,主要就是埋点,异常用户注册监控也是其中之一,系统改造成本巨大,还在拉扯中。

A25:

对于我们就是砸0 Day了,或者近源攻击 ,近源攻击的话可以店铺挂自己公司工服钓鱼。

A26:

安全状态变更检查,通过环境的变更从而去研判是否有人攻击成功。

A27:

1. 蜜罐提前投入饵标;

2. 通过Github下一些诱饵;

3 .部署圈流量探针XDR等是必须的。

Q:某企业已经在DMZ区域部署了蜜罐,但感觉效果一般,如何提升蜜罐的诱捕能力?

A28:

直接接入内网并主动发数据。

A29:

主要是要模拟关键系统和服务,可能做的还不够真实,没有吸引力,放一点诱饵文件和数据之类的。

A30:

除了DMZ蜜罐增加交互式性,也可以考虑终端上加点料,部署终端蜜罐服务,放点诱饵文件。

A31:

1. 反向钓鱼往蜜罐放饵标;

2. 然后多爬一些或者灌入一些真实数据,别让人看着像蜜罐;

3. 用一些自动下载插件让攻击者访问就下载插件,增加概率;

4. 模拟多种类型的蜜罐,这样让攻击者下载脚本的概率更大。

话题二:信息安全三同步,如何在业务项目中入手或者参与进去?领导要求安全介入到业务项目中去,还没想好怎么切入进去

A1:

范围有点大,看安全团队技术覆盖怎么样。

A2:

一个项目,从项目启动-->开发设计-->试运行用户测试-->正式环境上线。

A3:

挺好的啊,项目启动,开发设计(评审安全需求)——运行测试(代码审计、上线三件套)——上线(持续检查,风险评估),都能介入啊。

A4:

上线三件套是啥?

A5:

渗透,漏洞扫描,基线检查。

A6:

感觉看公司属性、项目管理的成熟度吧,感觉好多toB的企业,每个产品线一套自己的项目管理。产品线多的,项目管理又不成熟,光和各个事业部沟通都几把累死了。

A7:

如果是安全,肯定统一管理,要不然怎么弄,各有各的方法,至于项目看怎么建设,一般比较规范的话,都是会有项目制,技术方案,评审会之类的,至于不规范,SDLC也很难推进。

A8:

我目前渗透没能力,基线没有。缺少的东西挺多的,只有个漏扫设备,Linux系统一个Root安装到底。

A9:

渗透看情况吧,没人没钱自己有能力自己做,基线看你们自动化程度,一般来说,纯脚本还是不行,还是要搭配手工检查。

A10:

三同步差的太远了,就这个资源投入,先搞搞系统上线前的基线核查和漏扫就不错了。

A11:

对,如果上线流程里面没有对安全的要求,那都白扯。

A12:

还是看你们的规范能不能落实,能落实,那卡点肯定不是问题,不能卡点,也没用。

A13:

主机漏洞扫描还是代码漏洞扫描?主机的话那太弱了,有白盒的话还能卡一下扫出来的中高危漏洞,可以要求中高危整改完才能上。

A14:

我只有主机漏扫,能扫描URL和主机。

A15:

想要比较全面的一些基线检查,还是要配合手动检查。反正卡点卡不到,还是顺其自然吧,如果你们能卡上线,我觉得还是好说的。

A16:

主机漏扫在项目上面针对性就比较弱了,安全要介入到项目里面去,从左移上面来讲就只能参与到相关架构和设计的安全评审上面。

A17:

现在是只有对互联网开放的能卡住,但是主机漏扫太弱了。

A18:

我们新建项目一般是设计的时候安全就介入进去,加上安全设计,开发完做人工渗透,上线前至少要把测试出的高危修复完。

A19:

渗透挺好,渗透是请的第三方还是你们自己啊?

A20:

驻场第三方。

A21:

是的,服务这些可以找第三方,毕竟要是项目多,肯定忙不过。反正规范先做好,这个是一定的,表面功夫都还是要的。

本周话题总结

本期话题谈到了针对内存马的查杀,可采用内存分析工具、日志排查、进程监测及专用查杀工具等多种手段。对于攻击者IP溯源,面对代理和VPN等复杂情况,溯源难度大,需结合蜜罐、日志分析、威胁情报等技术综合应对。实践中,封IP、收集社工信息及利用技术反向入侵是常见策略,但成功率受多因素影响。

在自身条件有限,要实现在业务项目中信息安全三同步的讨论中,关键在于将安全措施嵌入项目全周期,从启动到上线的每个环节都应涉及安全评审、测试与监控。鉴于资源限制,初期可着重于上线前的基线核查、漏洞扫描及渗透测试,并逐步建立规范与卡点机制。同时,可考虑引入第三方安全服务,以补充内部能力不足,确保安全措施的有效执行与落实。

近期群内答疑解惑

Q:有无终端电脑修复的漏洞等级和修复时间的表或标准?

A1:

终端的很少有这种要求吧,一般开启Windows 自动更新,杀软啥的必须安装,零信任Agent。

A2:

可以按照风险管理标准来或者引用国家漏洞标准,看是什么终端,重要终端高危直接按高风险来处理。

Q:所有文件都被加了这个后缀.vmdk.ALAMDEPE,没收到勒索邮件,今天突然全部虚机挂了

A1:

先尽快阻断网络、隔离,防止扩散。尽快找出临时应对办法,可以先供应商、第三方,你处理不了要尽快上报。

A2:

这种情况大公司的话应该已经内部启动应急了,而且主要看备份。

A3:

现在要用一切资源先判断情况,如果真是加密病毒,就要赶紧行动了。

A4:

勒索无疑了,切断传播,包括运维的机器也要先切断下,评估下感染路径,放弃原来的整个环境,用备份重构系统。

Q:防勒索病毒最关键的是备份,那怎样备份才能有效防止勒索病毒(就是防止备份也被勒索)呢?有没有成熟的方案呢?

A1:

有一些商业备份产品,号称可以防止勒索感染,比如CDP、CDM之类的产品。

A2:

有没有可能,这些只备份资料,不备份系统。

A3:

这种NAS就可以吧,但是业务连续性保障有点差。

A4:

这个备份数据有没有细化的方案呢,差异、增量、异地?具体怎么弄?会不会备份的数据被投毒呀?

A5:

第一次全备,之后增量,实时备份。类似快照节点,你可以还原到被勒索之前的快照时间点。

Q:权限治理怎么搞,我看RBAC模型可以搞,但是在实际中也不好操作,有没有闭坑的点?

A1:

我以前是这样做的,自己部门出一份权限表,其他部门出一份权限表,然后找相关人员开权限评审会议,并把结果抄送给各相关部门领导和老板,最后根据结果确定权限,以后权限稽核就有依据了。有些专业人员不同意授权的,但是别人有业务需求的,需要一个背书流程,出事情了追责或者免责。

A2:

我可能最终需要形成一个 “用户——岗位——角色——权限”的矩阵。

A3:

对啊,就是类似ACL的表,哪些人对某些系统或者数据具有读写改删等等权限。

Q:国内某顶级金融机构HW复盘会现场:你们安全说要买安全设备都买了,上规范都上了,修漏洞都修了,为什么还是被打穿了,如果面对这样的问题该如何回答?

A1:

这个东西就像你花再多钱养生,能保证一辈子不生病吗。

A2:

之前回答过,问就是0 Day,就是防不住,然后一顿解释,WAF也上了,防火墙也有了,态势也有了,怎么还被打穿,问就是黑客太牛逼了会绕WAF。

A3:

我在领导面前都是强调砍安全预算,把安全预算省掉,多买点365空间和更好的笔记本,对我来说,工作会更容易。人肯定要生病的,那么买那么多保健品干嘛呢,还不如多锻炼。

A4:

对我们做安全的人来说, 提升安全预算=增加更多无用重复的工作量。1年省几十万安全预算,扩容下AZURE空间,企业空间大了,大家就不会用U盘了, 80%安全泄露就避免了。

A5:

我HW防守过两家,第一二次参加hHW的单位都用起来,都没打穿,还都是传统行业,攻击事件也发现了,也及时处理了。该有的设备也得有,该用还得用,安全设备本来防的也不是顶级黑客,主要是脚本小子和黑灰产。

A6:

最高级的黑客是最牛逼的心理大师,说技术,大学生、安福仔都会渗透,统一培训基地出来的很多 , 但为什么有人能牛逼呢?就是玩心理玩的溜。

A7:

那是属于社工一方面 ,还有一方面的顶尖黑客是硬磕技术的,这种 一般HW都遇不到太多。

A8:

可以分析下没防住的具体原因,比如确实是某个方面安全措施缺失,还是员工意识薄弱,还是安全运营资源不够,还是对方确实太牛逼有0 Day,具体原因具体答复。

如有侵权请联系:admin#unsafe.sh