近日,网络安全公司 Censys 发现超过 38 万台主机仍在引用 polyfill.io 恶意域。

在接到多起恶意活动报告后,polyfill.io 域名被暂停。Polyfill.io 域曾用于托管 JavaScript 代码,为不支持某些网络标准的旧版浏览器添加现代功能。

在接到多起恶意活动报告后,polyfill.io 域名被暂停。Polyfill.io 域曾用于托管 JavaScript 代码,为不支持某些网络标准的旧版浏览器添加现代功能。

根据报告,该域名被用于将嵌入 polyfill.io 代码的网站的访问者重定向到博彩和成人网站。专家估计,超过 10 万个网站受到影响。

截至 2024 年 7 月 2 日,Censys 检测到 384773 台主机在其 HTTP 响应中包含对 "https://cdn.polyfill[.]io "或 "https://cdn.polyfill[.]com "的引用。其中约 237700 台主机主要集中在德国的 Hetzner 网络 (AS24940)。Hetzner 是一种流行的虚拟主机服务,许多网站开发人员都会利用它。

这些主机包括与 Hulu、梅赛德斯-奔驰(Mercedes-Benz)和 WarnerBros 等主要平台相关的网站。专家敦促网站所有者从其代码库中删除对 polyfill.io 及其相关域的任何引用,以防万一。

另外,Censys 还注意到,有 182 台受影响的主机是使用 polyfill.io 脚本的政府网站(".gov")。专家们强调,这次供应链攻击产生了广泛的影响。

对此,Cloudflare 和 Fastly 为用户创建了替代的安全 polyfill 端点以减轻威胁,同时防止网站被攻破。Censys 观察到 216504 台主机引用了其中一个替代 polyfill 端点: "polyfill-fastly.io "或 "cdnjs.cloudflare.com/polyfill",较 6 月 28 日观察到的 80312 台主机有所增加。

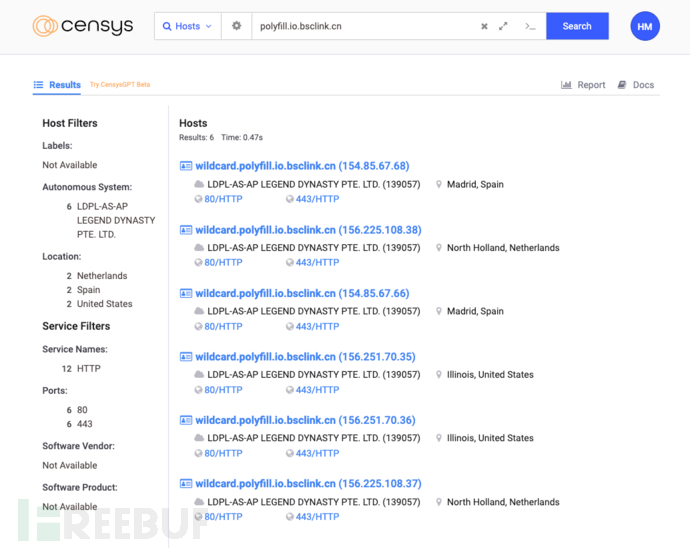

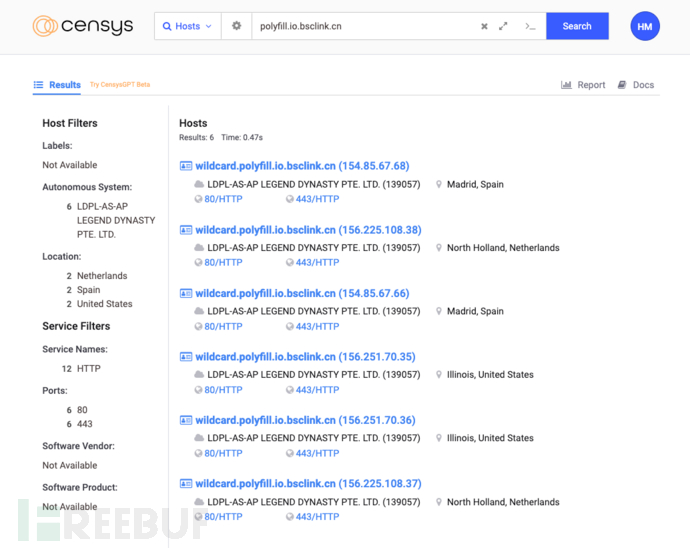

Censys 还在一个论坛上发现了一名开发者发布的帖子,该帖子警告说,cdn.bootcss.com 上有一个与 polyfill.io 类似的恶意 JavaScript 文件,会根据地理位置对用户进行重定向。专家们发现有 160 万台面向公众的主机引用了这些域名,其中 bootcss.com 涉及恶意活动。

报告总结道,他们在 Censys Search 中挖掘任何引用其他可疑域名的暴露主机时,观察到总共有 1637160 个面向公众的主机链接到了其中一个域。"到目前为止,这个域名(bootcss.com)是唯一一个显示出潜在恶意迹象的域名,其他相关端点的性质尚不清楚。不过,考虑到对 polyfill.io 攻击负责的同一恶意行为者将来可能利用这些其他域名进行类似活动的可能性,也并非完全不合理。

参考来源:https://securityaffairs.com/165302/hacking/polyfill-io-supply-chain-attack.html

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022