闲谈:

这段时间利用SOAR系统,将大家手头的工作做了一些自动化场景,想着把其中有特点的部分梳理记录下,但又不知道如何分类,感觉把S(安全)-O(编排)-A(自动化)-R(响应)用成了O-A。只能说,群众智慧无穷无尽,是渊,又是谷 :)。

Ps:下面列举的部分工作,完全可以通过脚本实现,有的之前也确实是通过脚本来做的,尝试改用SOAR实现的原因是:(有了锤子就得用起来~~~)

脚本 vs SOAR

单纯通过脚本去实现某些功能,一旦遇到人员更替或离职,由于编码风格、编程规范不同,文档说明材料不足,运行环境等原因,在换人使用、移交工时,原先的脚本除了不便于维护以外,还需要花费更多的时间去学习,有时候可能还得重构。

如果脚本用在生产环境中实现一些功能,对脚本编写质量要求更高,如果能通过产品化、标准化的办法来实现功能、解决问题,就更好了。目前看SOAR系统可以作为一个选择,代替脚本完成一部分工作,同时还能方便的沉淀、传承安全经验。

一、目前SOAR在工作中的三类副业

1、基于场景,补足、增强安全系统能力,加速操作过程

1.1防病毒系统功能补足

场景描述:每次国内出现大范围的木马等病毒,固定的几个部门都会有一些终端中招,有时候查杀后又被感染、有时候是发现病毒杀不了,偶尔还有没发现中毒的情况,还是兄弟单位、安全厂商友情赞助的情报。从导致原因来看:1)病毒库更新晚于病毒出现;2)存在防病毒系统更新不及时的情况;3)防病毒系统轻量化部署,部分老病毒不在终端病毒库中。注:网内的操作系统种类,能想到基本都有:(

针对上述问题的现行解决办法:(各位道友如有好办法,多多分享,感谢!)

问题1):可以发现病毒,可以查杀,但会反复感染。

解决办法:与防火墙、终端管理系统联动,对1个网段内存在多个终端中毒的情况,限制已查杀成功的终端进行网络访问,数据只出不进,直到网内病毒全部清除。

问题2)可以发现病毒,但搞不定。

解决办法:利用终端管理系统、防火墙隔离两个层面隔离中毒终端,主动提醒人工处理,待处理完成后,限制查杀成功终端访问网络。

问题3)病毒未被监测到。

解决办法:与态势感知、流量分析系统等安全系统联动,当其他系统出现病毒类告警,防病毒没有告警的情况,提醒安全人员联系厂商升级防病毒同时,由终端管理系统、防火墙隔离中招终端,后续处理办法同问题1)2)。 ·············

总之:系统能力不足,咱用网内设备多样性弥补。

逻辑图:防病毒能力补足

剧本:防病毒系统能力补足

剧本:防病毒系统能力补足_同网段信息收集

剧本:防病毒系统能力补足_复核后解封

1.2安全设备“配置参数多,易出错”的功能一键配置

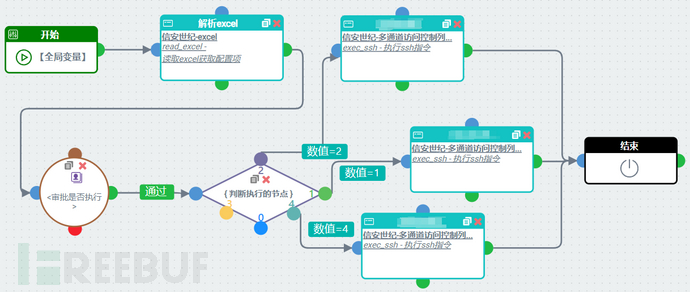

场景描述:在3台信安世纪设备配置SSL证书卸载时,需要将安全人员收集的“证书拆解信息表”中的至少11个参数,各配置一遍。这个工作不常做,有的参数在配置时,会忘记填写方法-_-!。 一键配置,一劳永逸。

解决办法:由SOAR读取excel表中的证书拆解参数后,生成9条指令,在指定设备上运行。

逻辑图:SSL证书卸载一键配置

逻辑图:SSL证书卸载一键配置

剧本:SSL证书卸载一键配置

2、验证安全系统功能

(1)验证系统可用性:现有的大多数安全系统已接入日志平台,在系统异常时,可以主动告警通知运维人员。但存在系统状态显示正常,没有告警,但系统策略不生效的情况。

Ps:这种情况,只有出现问题,我们才会知晓系统异常。排查过程费劲,最后发现设备功能没起作用,可以想象当时心情,道友们都懂的。

解决思路:在出现过上述问题的设备上配置一条策略,根据策略的生效特征,通过SOAR系统与网内其他系统配合,定时检查特征是否存在,从而判断系统功能是否正常。

例如,网络准入系统NAC,该系统从镜像流量中分析出没有认证的A终端,并对A发送重定向数据包,实现强制认证;当功能失效,入网终端不需要认证即可入网访问。解决办法是:定期模拟终端A发送访问数据包,查看NAC是否对A发送重定向包。如果没查到,说明NAC异常。

逻辑图:NAC系统可用性验证

剧本:NAC系统可用性验证

剧本:NAC系统可用性验证

Ps:该剧本只为说明问题解决办法,不包含定时执行剧本功能

3、日常小活

Ps:不知怎么归类了,都是些日常时不时要干的事情。

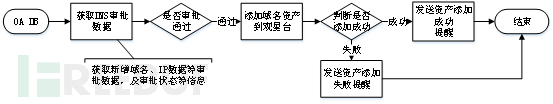

(1)自动获取OA审批通过的DNS申请,并记录到资产系统

场景描述:定时任务监听OA,发现有新的DNS申请单后,同步数据到资产系统,同时发送企业微信提醒。避免繁琐的人工资产录入操作。

逻辑图:资产录入

剧本:OA审批数据获取

剧本:OA审通过资产入库

2)动态口令OTP技术支持

A、获取未配置OTP的用户并发送提醒

场景描述:定时监听,发现未配置OTP且登录失败的用户,主动提醒,并引导用户自行解决。若已经提醒过则不再进行提醒。

剧本:OTP登陆失败

剧本:OTP登陆失败终端提醒信息

B、检查动态口令OTP即将到期的用户,主动发消息提醒

场景描述:获取最近1天、7天、15天、30天内,OTP即将到期的用户并发送企业微信进行提醒。避免用户过期后影响用户使用OTP登录。

剧本:OTP到期前提醒

(3)防火墙配置备份

场景描述:通过命令定时备份防火墙配置信息,将汇总备份结果,通知安全人员。

剧本:防火墙配置备份

老生常谈:

非常感谢道友们能坚持到这里,以上为个人观点,欢迎一起交流讨论 :) 。如果大家手里有更好的场景,欢迎分享。群策群力,共同进步!

目前不知道SOAR在O-A这条不务正业的路上能跑多远,随着对SOAR的理解,工作中能自动化的场景确实不少,先总结这些,手头没做的、后续有成果了再做梳理、小结。

Ps:有了SOAR,之前的工作确实轻松了些,只是需要编排剧本的事情多了。这里弱弱的提个小愿景,下次参会的同仁们,各种省事的想法能不能少发散一点啊:(

如有侵权请联系:admin#unsafe.sh