该项目为一个云银行平台,使银行提供商能够根据他们的描述快速创建、推出和服务贷款和存款产品。

白帽小哥正在测试的子域有两个权限Admin&User,他们在这两个权限之中发现了另外两个漏洞,但他们对Process(进程)功能更感兴趣。

顾名思义,该功能允许用户创建一个或一组任务,在它满足用户指定的条件后执行,例如,在x等于y之后执行某件事等。

其中一项任务称为API调用,因此该功能值得对其进行 SSRF 测试。将任务添加到流程后,可以指定主机和方法:

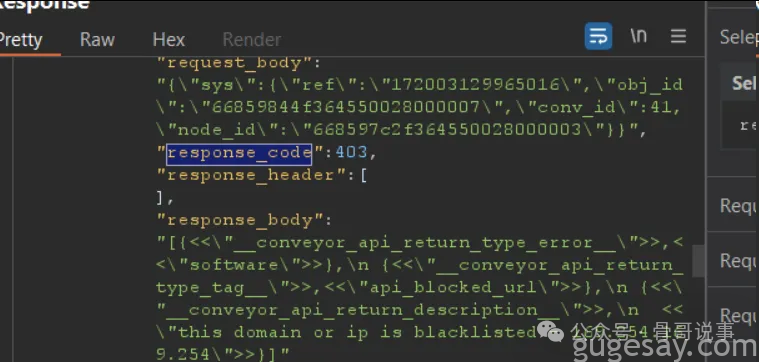

为了快速测试,白帽小哥尝试了GET方法和(http://169.254.169.254)来获取AWS实例元数据,但得到的却是 403 Response:

于是白帽小哥尝试了一些绕过方法,例如:

利用IPFuscator 进行IP混淆

利用redir6a将IPv6重定向到 169.254.169.254

利用rebinder的DNS重新绑定攻击

然后白帽小哥使用rebinder工具,通过使用169.254.169.254的Google IP,获得在2个IP之间解析的域名,并在API Call任务中使用它,多次尝试后,白帽小哥获得了第一个不同的响应:

收到的是401响应,但响应header里(server: EC2ws)表示访问了内部AWS实例,于是白帽小哥报告了这个SSRF盲注,但很快厂商拒绝了该报告(没有任何敏感信息泄露,无影响)。

三天后,白帽小哥根据文档:

https://docs.aws.amazon.com/AWSEC2/latest/UserGuide/instance-identity-documents.html

发现可以通过添加标头(X-aws-ec2-metadata-token-ttl-seconds: 21600)来获取令牌,从而使用返回的令牌和标头(X-aws-ec2-metadata-token: TOKEN)。

而且API Call任务允许添加自定义标头:

通过rebinder尝试了新标头后,终于获得了200响应:

然后使用响应包中标头(X-aws-ec2-metadata-token)的令牌:

成功拿到敏感信息。白帽小哥很快更新了漏洞报告,并提供了详细的复现步骤,厂商在对该漏洞讨论后的 3 天给出了回应:

白帽小哥在与对方进一步争论后,厂商最终决定奖励 500 美元作为回报。

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

如有侵权请联系:admin#unsafe.sh