导语:Authy 用户还应确保其移动帐户配置为在未提供密码或关闭安全保护的情况下阻止号码转移。

Authy 是一款移动应用程序,可在启用 MFA 的网站上生成多因素身份验证码。

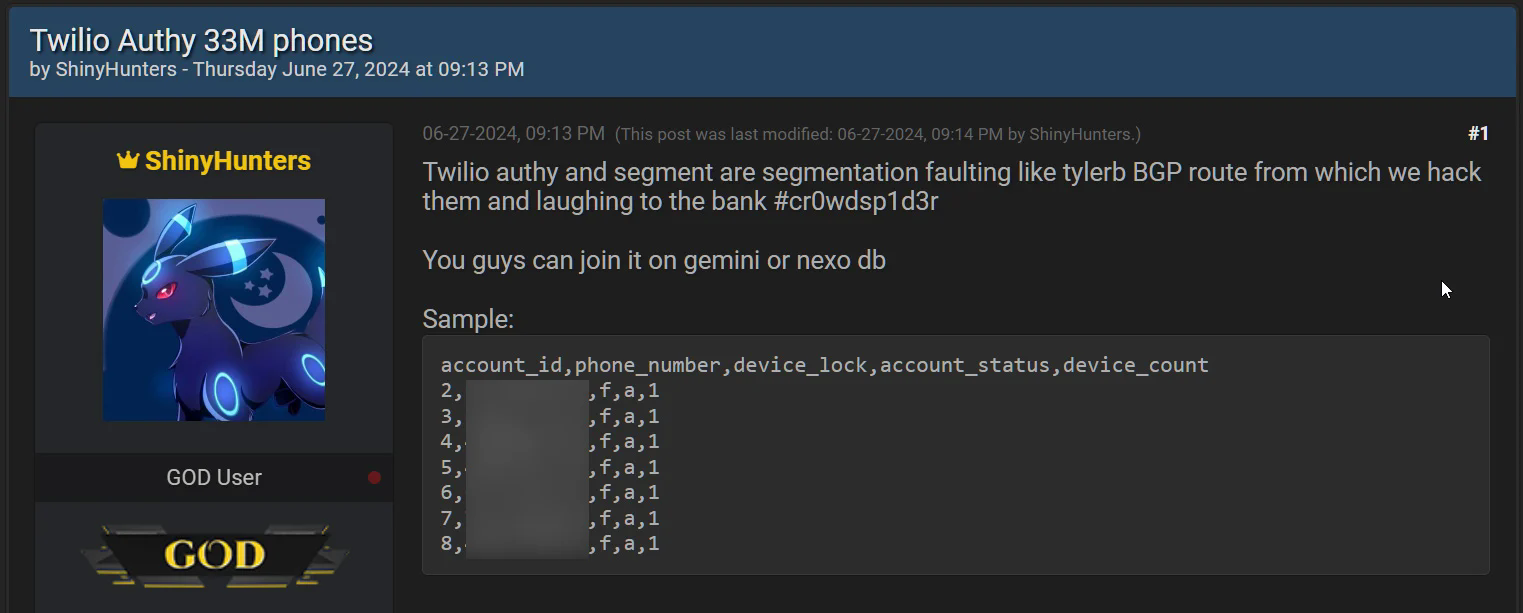

6 月底,一个名为 ShinyHunters 的威胁分子泄露了一个 CSV 文本文件,其中包含他们声称的在 Authy 服务上注册的 3300 万个电话号码。

Twilio 已确认,不安全的 API 端点允许威胁分子验证数百万 Authy 多因素身份验证用户的电话号码,而这使他们很容易就受到短信网络钓鱼和 SIM 卡交换攻击。

ShinyHunters 在黑客论坛上分享 Twilio Authy 数据

该 CSV 文件包含 33,420,546 行,每行包含一个帐户 ID、电话号码、一个“over_the_top”列、帐户状态和设备数量。

Twilio 现已证实,威胁分子使用未经身份验证的 API 端点编制了电话号码列表。Twilio 检测到威胁分子能够通过未经身份验证的端点识别,与 Authy 帐户相关的数据,包括电话号码。目前,Twilio 已采取措施保护此端点,不再允许未经身份验证的请求。

Twilio 接受媒体采访时表示“没有看到任何证据表明威胁分子获得了 Twilio 系统或其他敏感数据的访问权限。作为预防措施,我们要求所有 Authy 用户更新到最新的 Android 和 iOS 应用程序以获取最新的安全更新,并鼓励所有 Authy 用户保持警惕并提高对网络钓鱼和短信钓鱼攻击的认识。”

早在2022 年,Twilio 就披露其在 6 月和 8 月遭受了入侵,威胁分子得以入侵其基础设施并访问 Authy 客户信息。

滥用不安全的 API

据获悉,这些数据是通过将大量电话号码列表输入不安全的 API 端点汇编而成的。如果号码有效,端点将返回有关在 Authy 注册的关联帐户的信息。

现在该 API 已经得到保护,它不再被滥用来验证电话号码是否与 Authy 一起使用。

这种技术类似于威胁分子滥用不安全的 Twitter API 和 Facebook API 来编译包含公开和非公开信息的数千万用户的个人资料。

虽然 Authy 抓取的数据仅包含电话号码,但对于想要通过短信网络钓鱼和 SIM 卡交换攻击来窃取账户的用户来说,它们仍然是有利的。

ShinyHunters 在他们的帖子中提到了这一点,并表示“你们可以在 gemini 或 Nexo db 上加入”,建议威胁分子将电话号码列表与所谓的 Gemini 和 Nexo 数据泄露中泄露的电话号码列表进行比较。

如果发现匹配,威胁分子可能会尝试执行 SIM 卡交换攻击或网络钓鱼攻击来破坏加密货币交易账户并窃取所有资产。

Twilio 现已发布新的安全更新,并建议用户升级到包含安全更新的 Authy Android (v25.1.0) 和 iOS App (v26.1.0)。目前尚不清楚此安全更新如何帮助保护用户免受威胁者利用抓取的数据进行攻击。

Authy 用户还应确保其移动帐户配置为在未提供密码或关闭安全保护的情况下阻止号码转移。此外,Authy 用户应警惕潜在的短信网络钓鱼攻击,这些攻击试图窃取更敏感的数据,例如密码。

在一次看似无关的泄露事件中,Twilio 也开始发送数据泄露通知,因为第三方供应商不安全的 AWS S3 存储桶暴露了通过该公司发送短信的相关数据。

文章翻译自:https://www.bleepingcomputer.com/news/security/hackers-abused-api-to-verify-millions-of-authy-mfa-phone-numbers/如若转载,请注明原文地址