在最近发生的一系列中断主要业务的事件中,KADOKAWA 公司经历了延伸到多个网站的服务中断。最初看似技术故障的事件很快升级为由臭名昭著的 BlackSuit 勒索软件组织策划的全面勒索软件攻击。五周前,BlackSuit 声称对此次攻击负责,并发出最后通牒:要么满足他们的赎金要求,要么在 7 月 1 日公开发布被盗信息。

Deep Instinct 威胁实验室的深入分析显示,BlackSuit 的战术和技术发生了巨大演变。该勒索软件现在采用的是先进的混淆方法,包括将其有效载荷伪装成奇虎 360 杀毒软件的合法组件。与早期版本相比,最新的 BlackSuit 样本的检测率要低得多,这表明威胁行为者在刻意规避安全措施。

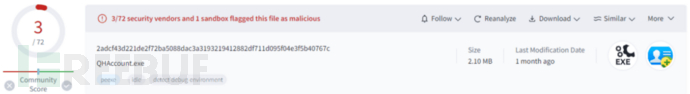

VirusTotal 检测率

VirusTotal 检测率

最新的样本包含编码字符串和导入 DLL ,旨在阻止分析工作。强制性 ID 参数绕过了自动仿真,提高了规避能力。最有影响的变化之一是将勒索软件伪装成知名免费杀毒软件奇虎 360 的合法组成部分,这包括虚假水印,大大降低了检测率。伪装文件虽然没有签名,但与奇虎真正的 QHAccount.exe 文件非常相似,从而有效地规避了安全软件。

BlackSuit 还集成了一些高级功能,如用于加密的非对称密钥交换、删除影子副本以禁止轻松恢复,以及禁用安全模式和关闭系统的功能。加密后的文件会添加 .blacksuit 扩展名,并附带赎金说明(通常名为 readme.blacksuit.txt)。

BlackSuit 勒索软件采用了多种初始攻击载体,包括使用窃取凭证的 RDP、VPN 和防火墙漏洞、带宏的 Office 电子邮件附件、torrent 网站、恶意广告和第三方木马。攻击者还利用 CobaltStrike、WinRAR、PUTTY、Rclone、Advanced IP Scanner、Mimikatz 和 GMER 等工具。这种多样化的载体使 BlackSuit 的目标更为广泛,危及大量数据。

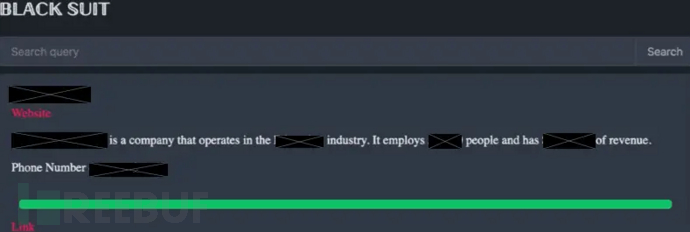

BlackSuit 泄密网站上的受害者资料示例

BlackSuit 泄密网站上的受害者资料示例

另外,BlackSuit 在暗网上运营着一个新闻和泄密网站,一旦过了赎金的截止日期,他们就会在网站上公布受害者的外泄数据。这些资料包括受影响组织的关键信息,如行业、员工人数、收入和联系方式等。、

参考来源:

https://securityonline.info/blacksuits-advanced-ransomware-tactics-exposed-masquerades-as-antivirus/

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022