前言概述

原文首发出处:

https://xz.aliyun.com/t/15082

先知社区 作者:熊猫正正

近日笔者在某社交论坛上发现一例黑产组织捆绑LetsVPN、TG等安装程序进行攻击活动的最新攻击样本,该样本里面中使用了一些比较有趣的对抗技巧,笔者对该攻击样本进行了详细分析,分享出来供大家参考学习。

详细分析

1.初始样本为一个MSI安装程序,里面捆绑了LetsVPN安装程序,如下所示:

2.查看MSI安装脚本,里面的字符串是逆序的再通过StrReverse恢复,如下所示:

3.笔者先手动把这些字符串还原,方便后面分析,安装脚本先检测操作系统信息,如下所示:

4.解压缩MSI安装包中的vs.zip到指定目录,如下所示:

5.vs.zip解压缩之后,如下所示:

6.Python文件夹内容,如下所示:

7.判断操作系统版本、360相关进程以及自启动注册表项等,然后调用python38.jpg脚本,如下所示:

8.python38.jpg脚本解密pb.txt,然后通过解密后的程序解压缩lnk.zip到系统启动目录,最后再删除相关的文件,如下所示:

9.解压缩lnk.zip之后,在系统启动目录下生成两个快捷方式,如下所示:

10.rar快捷方式命令行相关信息,如下所示:

11.sogou快捷方式命令行相关信息,如下所示:

12.最后调用python39.jpg恶意脚本,如下所示:

13.python39.jpg脚本读取指定目录下的templateWatch.dat文件,解密该文件获得ShellCode代码之后,加载到内存中执行,如下所示:

14.解密后的ShellCode代码,如下所示:

15.动态调试解密出来的ShellCode代码,如下所示:

16.加载DLL模块,获取相关函数地址,如下所示:

17.通过VirtualAlloc函数分配内存空间,如下所示:

18.将ShellCode中包含的PayLoad程序拷贝到分配的内存空间,如下所示:

19.PayLoad程序的编译时间为2024年7月16日,如下所示:

20.设置PayLoad代码段属性,如下所示:

21.调用执行PayLoad程序的入口函数,如下所示:

22.获取指定目录下文件的属性,如下所示:

23.获取时间间隔鼠标的位置信息,如下所示:

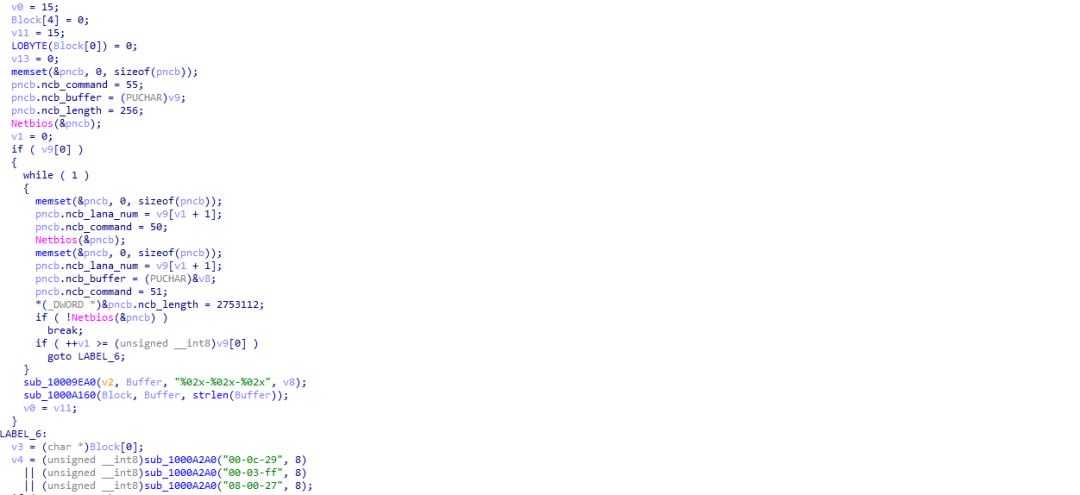

24.获取系统MAC地址,并判断是否包含指定的值,如下所示:

25.判断VMTools文件目录是否存在,如下所示:

26.通过上面的方法进行反虚拟机操作,然后创建互斥变量uacme2023-09-19,如下所示:

27.判断当前进程是否为管理员权限,如下所示:

28.判断是否存在kxetray.exe和360tray.exe安全软件进程,如下所示:

29.获取主机名,然后查询指定注册表项,如下所示:

30.获取主机时间,设置注册表项记录主机感染时间,如下所示:

31.与远程服务器ul.mxbc110.com进行通信,如下所示:

32.查看PayLoad导出函数,还包含一些自动安装功能以及对抗安全软件功能,如下所示:

33.对抗安全软件,如下所示:

34.通过服务安装,先读取加密的ShellCode数据,并将加密的ShellCode数据设置为注册表项值,如下所示:

35.然后读取加密的ShellCode注册表项值,并启动相关进程,如下所示:

36.然后将解密的ShellCode代码注入到进程中,远程调用执行,如下所示:

37.通过系统自启动安装,设置相应的注册表项,如下所示:

38.遍历安全软件进程,如果不是管理员权限,进行提权操作,如下所示:

39.通过计划任务安装,设置相关的计划任务自启动项,如下所示:

40.设置自启动安装,如下所示:

威胁情报

总结结尾

去年使用“银狐”黑客远控工具的黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,免杀对抗手法一直在升级。

如有侵权请联系:admin#unsafe.sh