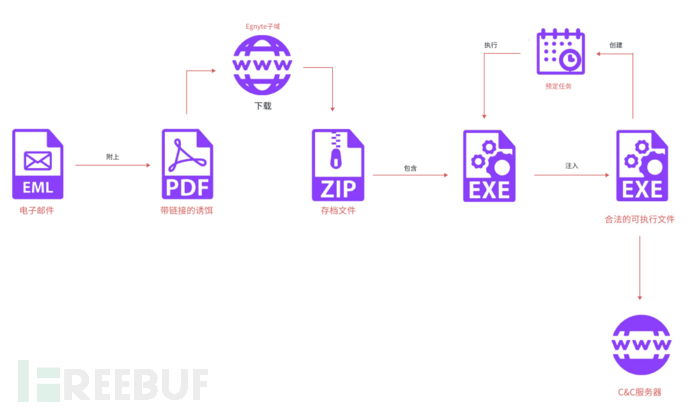

近期,具有伊朗背景的黑客组织——MuddyWater 在攻击手段上展现出了新的变化,他们开始部分采用一种名为 BugSleep 的新的定制恶意软件植入程序,旨在窃取文件并在受感染的系统上执行命令。BugSleep 这款新的后门程序目前应该仍在开发中,但已被分析师在钓鱼攻击中发现。攻击者通过精心设计的钓鱼邮件,伪装成网络研讨会或在线课程的邀请,诱导受害者点击并下载恶意载荷。值得注意的是,在野外发现的一些 BugSleep 版本还配备了一个定制的恶意软件加载器。这个加载器能够巧妙地将恶意代码注入到少数应用程序的活跃进程中,如 Microsoft Edge、Google Chrome、AnyDesk 等,从而实现更隐蔽的攻击。

目前发现了多个版本的 BugSleep 恶意软件在传播,每个版本之间都存在差异,显示出攻击者在不断进行改进和修复错误。这种在短时间内频繁更新恶意样本的行为,也揭示出 MuddyWater 在攻击手段上的一种反复试验的策略。

随着 BugSleep 的投入使用,MuddyWater 黑客组织已经不再完全依赖合法的远程管理工具来维持对受害者网络的访问。这一变化也标志着 MuddyWater 在攻击技术和策略上的进一步升级。此次使用 BugSleep 的攻击活动针对全球范围内的各种目标,包括政府组织和市政当局、航空公司以及媒体机构等。特别是以色列以及土耳其、沙特阿拉伯、印度和葡萄牙的部分地区成为了 MuddyWater 的重点攻击目标。

(BugSleep 攻击链)MuddyWater(也被称为 Earth Vetala、MERCURY、Static Kitten 和 Seedworm)最早于 2017 年出现,该组织主要以中东实体为攻击对象,并持续升级其攻击手段。尽管与其他由国家支持的黑客组织相比,这个伊朗威胁组织相对较新,但其活动频繁,针对多个行业领域发动攻击,包括电信、政府、IT 服务和石油工业组织。

自其出现以来,MuddyWater 逐渐将攻击范围扩大到中亚和西南亚的政府和国防实体,以及北美、欧洲和亚洲的组织,进行网络间谍活动。2022 年 2月,还被追踪发现了 MuddyWater 的另一种恶意软件,这是一种名为 Small Sieve 的新型 Python 后门程序,用于在被入侵的网络中保持持久化并逃避检测。MuddyWater 黑客组织的持续演变与升级,昭示着网络安全威胁的恒常存在与不断变迁。鉴于此,塞讯验证建议您必须时刻保持高度警觉,不断强化网络安全防护措施,以确保能够有效应对日益演变的威胁态势。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022