2024年8月12日,奇安信代码安全实验室发布《2024中国软件供应链安全分析报告》(《报告》)。《报告》显示,国内软件供应链安全问题有一定程度的缓解,但过去一年中,软件供应链安全攻击事件没有丝毫减少的趋势。

国内软件供应链安全问题尚未得到根本性改善。相关漏洞指标仍处于高位。

国内企业自主开发的软件项目源代码安全缺陷检测显示,整体缺陷密度升高较快,但高危缺陷密度有较大幅度的降低。

目前存在已知超危开源软件漏洞的软件项目仍居高位,占比达71.9%。20多年前的开源软件漏洞仍存在于多个软件项目中。

68.7% 的主流开源软件包项目处于不活跃状态。多个二三十年前的老旧开源软件版本仍在使用。

关键基础开源软件的漏洞披露情况未见改善。未公开披露过漏洞的占比达76.8%,呈逐年升高趋势。

目前国内中小企业可用的软件供应链防护措施有限,软件供应链安全保障的顶层设计亟待加强。亟待建立国家层面统一的软件供应链安全保护基础设施。

《报告》分析了软件供应链模型各阶段的代码安全问题,对软件供应链安全性的潜在威胁,总结了趋势和变化,并提出了应对建议。

一、概述

当前,软件供应链安全依然是网络安全中备受关注的方向,基于自研产品的技术能力和第一手实测数据,奇安信代码安全实验室继续推出《2024中国软件供应链安全分析报告》。

1、软件供应链安全攻击事件保持高发趋势

过去的一年中,软件供应链安全攻击事件没有丝毫减少的趋势,攻击手段依然花样百出。

2023年10月,安全人员分析发现了一种新型供应链攻击。整个9月,某黑客组织都在使用域名仿冒(Typosquatting)和星标劫持(Starjacking)技术向开源包管理器PyPi植入一系列恶意包,并引诱开发人员使用,而这些恶意包与Telegram、AWS和阿里云等热门通信和电子商务平台所使用的流行软件包高度对应,被认为是故意攻击这些平台的特定用户。攻击者可以入侵平台用户设备,窃取金融和个人信息、登录凭据等敏感数据,可能影响数百万人。

2023年12月,AI安全公司Lasso Security的研究人员,在GitHub和Hugging Face平台上发现了1500多个不安全的API访问令牌,可用来访问772个组织机构的仓库,包括谷歌、微软、VMware等公司。其中部分令牌可帮助攻击者获得 Meta公司Bloom、Meta-Liama、Pythia等大语言模型(LLM)仓库的完全读写权限,攻击者可利用该漏洞实施LLM训练数据投毒、模型和数据集窃取等恶意行为,从而将使用这些仓库把LLM能力集成到应用和运营中的组织置于供应链风险中,危及数百万下游用户的安全。

2024年2月,Cycode研究团队披露了谷歌重要的开源构建和测试工具Bazel的一个供应链安全漏洞的详细信息。Bazel所依赖的CI\CD平台GitHub Actions的工作流程中存在命令注入漏洞,可导致攻击者将恶意代码植入Bazel代码库、创建后门并影响Bazel用户的生产环境。该漏洞可能影响数百万个依赖于Bazel的项目和平台,包括Kubernetes、Angular、Uber、LinkedIn、Dababricks、Dropbox、Nvidia和谷歌自身等。

2024年3月初,安全研究人员发现,机器人平台Top.gg Discord托管在GitHub上的源代码遭受到大规模严重供应链投毒攻击,该平台拥有超17万成员。分析发现,攻击者劫持了Top.gg的GitHub账户,上传了至少14个伪造的恶意Python流行软件包,并通过这些恶意软件窃取用户Chrome、Edge等浏览器中的敏感数据,包括浏览历史记录、信用卡详细信息等,并通过出售信息实现盈利。

2024年3月底,某开发人员在调查SSH性能问题时发现了涉及XZ Utilѕ工具库的供应链攻击,溯源发现SSH使用的上游liblzma库被植入了恶意后门漏洞(CVE-2024-3094),满足一定条件时会解密流量里的C2命令并执行,从而使攻击者能够破坏SSHD身份验证并远程获得对整个系统的未经授权访问。XZ是一种由Tukaani项目开发的高压缩比数据压缩格式,几乎应用于每个Linux发行版中,liblzma是一个用于处理XZ压缩格式的开源软件库。

2024年5月,攻击者通过与英国国防部核心网络链接的一个外部系统,即由英国国防部的一家提供薪资处理服务的外部承包商维护的薪资处理系统,访问了部分军队支付网络,造成严重的信息泄露。第三方承包商未能充分地保护系统是这次事件的主要诱因。

2024年7月初,网络安全公司Qualys发现,OpenSSH服务器进程存在“regreSSHion”漏洞(CVE-2024-6387),攻击者可利用其以root权限在基于glibc的Linux系统上实现未认证的远程代码执行,从而实施系统完全接管、恶意程序安装和后门创建等攻击行为,严重程度堪比Log4Shell。据不完全统计,互联网上有1400多万台易受攻击的OpenSSH实例,仅Qualys公司自身的客户中就有约70万个暴露在互联网上的系统可能易受攻击。

2、国内软件供应链安全状况有所改善,但未有根本性改变

奇安信代码安全实验室通过数据分析发现,与以往历年相比,2023年,国内企业自主开发软件的源代码高危缺陷密度明显下降,并且因使用开源软件而引入安全风险的状况有所改善。尽管如此,软件供应链安全风险的管控依然值得持续关注,需要更多的投入。

1)国内企业自主开发软件的源代码高危缺陷密度明显下降

通过对2023年国内企业自主开发源代码的分析发现,虽然整体缺陷密度达到12.76个/千行,高于以往各年,但高危缺陷的密度为0.52个/千行,比之前三年有明显的下降;此外,NULL引用类缺陷的检出率为25.7%,较往年也有较大降低。上述趋势的出现,应该在很大程度上得益于以下措施的采取:软件开发过程中,研发企业对重点缺陷逐渐重视,针对重点问题的安全编码规范进一步普及,并且代码审计工具的使用持续推广。

2)国内企业开源软件安全状况有所改善,但漏洞指标仍处高位

2023年,奇安信代码安全实验室对1763个国内企业软件项目中使用开源软件的情况进行分析发现,平均每个项目使用了166个开源软件,数量再创新高。但另一方面,平均每个项目存在83个已知开源软件漏洞,含有容易利用的开源软件漏洞的项目占比为68.1%,以上两项指标与去年相比降幅较大;此外,存在已知开源软件漏洞、高危漏洞、超危漏洞的项目占比分别为88.0%、81.0%和71.9%,与去年相比均有所下降。其他方面,如项目中存在古老开源软件漏洞、老旧开源软件版本使用、同一开源软件各版本使用混乱等方面的状况基本与之前历年持平。总体而言,国内企业使用开源软件的安全状况有所好转。

虽然从趋势来看,上述的软件供应链安全问题有一定程度的缓解,但这些指标数据仍处于高位,软件供应链的安全问题并没有得到根本性的改变。

值得高兴的是,越来越多的机构和企业开始关注并实施软件供应链的安全,一些机构和企业基于规范的流程和实践,落地了相应的解决方案和检测平台。但就目前的形势而言,这些经验、方法和工具还需要进一步地持续完善、推广和应用。

二、国内企业自主开发源代码安全状况

源代码的安全是软件供应链安全的基础。2023年全年,奇安信代码安全实验室对1858个国内企业自主开发的软件项目的源代码进行了安全缺陷检测,检测的代码总量为408909802行,共发现安全缺陷5216473个,其中高危缺陷211355个,整体缺陷密度为12.76个/千行,高危缺陷密度为0.52个/千行。

与以往历年相比,整体缺陷密度升高较快,但高危缺陷密度有较大幅度地降低。这应该与开发者对高危缺陷类型的重点防范及相应安全编码规范的使用有关。

1、编程语言分布情况

在1858个国内企业自主开发的软件项目中,共使用了17种编程语言,使用项目数排名前3的分别为Java、C/C++和Python,对应的软件项目数量分别为1258个、246个和118个,Python取代NodeJS再次回到第三的位置。Java语言项目占比达67.7%,但低于去年的76.1%。国内企业在进行软件开发时,Java语言仍然最受欢迎。

编程语言的分布情况如下图所示。

2、典型安全缺陷检出情况

对1858个软件项目的源代码缺陷检测结果进行分析和统计发现,注入、密码管理、日志伪造、跨站脚本、NULL引用、配置管理、输入验证、资源管理、路径遍历、API误用等十类典型安全缺陷的总体检出率(即含有某类缺陷的软件项目数占项目总数的比例)为71.1%,与去年的74.1%基本持平。

典型缺陷历年的检出率及对比情况 如下图所示。

可以看出,输入验证类和跨站脚本类缺陷的检出率较高,依然排在前两位,特别是输入验证类缺陷,检出率依旧高达49%;同时,配置管理类和日志伪造类缺陷的检出率依然排在最后两位;与过去历年相比,NULL引用类缺陷的检出率有较大下降,这可能与研发人员对此类问题的特别关注有关;其他类型缺陷的检出率在正常的波动范围内。国内企业在自主开发软件时,应继续关注针对这些缺陷类型的代码修复问题。

三、开源软件生态发展与安全状况

开源软件在现代软件开发中持续发挥着基础支持的作用。

1、开源软件生态持续繁荣

根据奇安信代码安全实验室的监测和统计,2022年底和2023年底,主流开源软件包生态系统中开源项目总量分别为5499977和7959049,一年间增长了44.7%,增速迅猛;截至2023年底,主流开源软件包生态系统中平均每个开源项目有11.3个版本,与前几年基本持平。2023年开源软件生态持续繁荣。

2、开源软件源代码安全状况

2023年全年,“奇安信开源项目检测计划”对2248个开源软件项目的源代码进行了安全检测,代码总量为309522947行,共发现安全缺陷5108161个,其中高危缺陷355721个,整体缺陷密度为16.50个/千行,高危缺陷密度为1.15个/千行。两项缺陷密度指标较去年均有所下降。

对2248个开源软件项目的缺陷检测结果分析发现,注入、密码管理、日志伪造、跨站脚本、NULL引用、配置管理、输入验证、资源管理、路径遍历、API误用等十类典型安全缺陷的总体检出率为76.7%,与前两年相比,有小幅升高。

每类典型缺陷历年的检出率及对比情况如下图所示。

可以看出,除了密码管理类缺陷的检出率较往年,特别是去年有较大幅度的提升外,其他均在正常的波动范围内。从历年数据来看,输入验证、路径遍历和资源管理三类缺陷的检出率较高,均在30%左右或以上;日志伪造、跨站脚本和配置管理三类缺陷检出率较低,均在20%左右或以下。

3、开源软件公开报告漏洞状况

根据奇安信代码安全实验室监测与统计,截至2023年底,CVE/NVD、CNNVD、CNVD等公开漏洞库中共收录开源软件相关漏洞64938个,其中有7107个漏洞为2023年新增。

(1)大型开源项目漏洞总数及年度增长TOP20

截至2023年底,历史漏洞总数排名前20的大型开源项目信息如下表所示。Linux Kernel、Chromium (Google Chrome)和Mozilla Firefox一如既往,依然排名前3。

2023年一年间,公开报告漏洞数量增长排名前20的大型开源项目中,Linux Kernel依然是一年来增加漏洞最多的项目,达到607个。

(2)主流开源软件包生态系统漏洞总数及年度增长TOP20

截至2023年底,主流开源软件包生态系统中历史漏洞总数排名前20的开源软件信息如下表所示。排名前两位的依然是TensorFlow和Chakra Core。

4、开源软件活跃度状况

活跃度是衡量开源软件安全性的一个重要维度。太过活跃的开源软件,其版本更新发布频率过高,会增加使用者运维的成本和安全风险;不活跃的开源软件,一旦出现安全漏洞,难以得到及时的修复。因此,两者都会给运维带来一些风险。

(1)68.7%的开源软件项目处于不活跃状态,比例下降

报告中将超过一年未更新发布版本的开源软件项目定义为不活跃项目。2023年全年,主流开源软件包生态系统中不活跃的开源软件项目数量为5469685个,占比为68.7%,低于去年的72.1%,与前年的69.9%基本持平。

对八个典型的开源软件包生态系统进行分析和比较发现,NPM从去年的72.7%大幅度下降为60.4%,Nuget从去年的54.3%迅速上升至79.0%。除此之外,其他包生态系统中不活跃项目的占比均与去年持平。NPM的不活跃项目数量依然最多,达2520717个,Rubygems的不活跃项目占比依然最高,达90.7%。

具体数据见下表。

(2)版本频繁更新的项目较去年增长21.6%

2023年全年,主流开源软件包生态系统中,更新发布100个以上版本的开源项目有27234个,较去年增长21.6%。

八个典型的开源软件包生态系统中,一年内更新发布超过100个版本的项目数量见下表。

5、关键基础开源软件分析

“关键基础开源软件”(被多于1000个其他开源软件直接依赖的一类开源软件),一旦出现漏洞,影响范围巨大且消除困难,其安全性应得到更多关注。

(1)主流开源生态关键基础开源软件TOP50

分析发现,截至2023年底,Maven、NPM、Nuget、Pypi、Packagist、Rubygems等主流开源生态中的关键基础开源软件共有1709款,较2022年底上涨36.3%。开源软件junit:junit的直接依赖数已连续三年位居榜首。

直接依赖数排名TOP50的软件如下表所示。

(2)关键基础开源软件的漏洞披露情况未见改善

分析发现,历年来,有较大比例的关键基础开源软件从未公开披露过漏洞,造成这种现象的原因主要有两个,一方面,有的关键基础开源软件,特别是有的开源社区中的软件,漏洞虽已被修复了,但没有记录和公开;另一方面,维护和安全研究等相关人员对一些关键基础开源软件安全性的关注程度不够,对漏洞挖掘的研究还不多。

2023年,对1709款关键基础开源软件分析发现,有1313款从未公开披露过漏洞,占比达76.8%,呈现出逐年升高的趋势,如下图所示。但另一方面,关键基础开源软件中也不乏漏洞披露流程非常正规的优秀开源项目。

(3)关键基础开源软件的整体运维风险有所改观

本期报告依然从“版本更新时间”和“周提交频率”两个维度来分析判断关键基础开源软件的运维状况。

首先,关键基础开源软件新版本发布的活跃度有较大提升。截至2023年底,半年内没有发布过新版本的关键基础开源软件有453款,占比为26.5%,较去年的41.5%有较大的下降。

其次,关键基础开源软件提交的积极性有所降低。去年一年内,周平均提交次数小于5和小于1的关键基础开源软件数量分别为1245和916,占比分别为72.8%、53.6%,两项指标较前两年持续升高。

此外,在TOP50的关键基础开源软件中,有34款软件明确已获得大厂或者基金会支持,比前两年的23和24款有明显增加;Github贡献者数量小于100的有8款,比去年和前年减少1款。

四、国内企业软件开发中开源软件应用状况

2023年,奇安信代码安全实验室对1763个国内企业软件项目中使用开源软件的情况进行了分析,包括其中开源软件的使用,以及由此所带来的漏洞和许可证风险等安全问题的情况。

1、开源软件使用量再创新高,平均每个项目使用166个开源软件

与往年一样,在被分析的1763个国内企业软件项目中,全部使用了开源软件,使用率为100%。平均每个项目使用了166个开源软件,此项数据再创新高。

本次分析的软件项目中使用开源软件最多的数量为6168个,使用开源软件排名前10的项目的情况如下图所示。

在被分析的1763个国内企业软件项目中,使用最多的开源软件为SLF4J API Module,被656个项目所使用,占比为37.2%,低于去年43.6%的水平。

2、开源软件漏洞风险分析

(1)存在容易利用的开源软件漏洞的项目占比大幅下降

统计发现,在被分析的1763个国内企业软件项目中,存在已知开源软件漏洞的项目有1551个,占比为88.0%;存在已知高危开源软件漏洞的项目有1428个,占比为81.0%;存在已知超危开源软件漏洞的项目有1268个,占比为71.9%。这三个比例均略低于去年水平,与2021和2020年基本持平。综合漏洞的POC/EXP情况以及CVSS可利用性指标等因素,我们将漏洞的利用难度分为容易、一般、困难,容易利用的漏洞风险极高。在被分析的1763个项目中,存在容易利用的漏洞的项目有1200个,占比为68.1%,较前两年降幅较大。

历年存在各类开源软件漏洞的软件项目的占比情况如下图所示。

(2)平均每个项目包含的已知开源软件漏洞数明显回落

在1763个国内企业软件项目中,共检出146568个已知开源软件漏洞(涉及到13135个唯一CVE漏洞编号),平均每个软件项目存在83个已知开源软件漏洞,与去年的110个相比,降幅明显,但仍高于之前两年的水平。

本次分析的软件项目中,引入已知开源软件漏洞最多的数量为1929个。存在已知开源软件漏洞数量排名前10的项目的情况如下图所示。

(3)20多年前的开源软件漏洞仍然存在于多个软件项目中

分析发现,与往年报告结果一样,部分软件项目中仍然存在很久之前公开的古老开源软件漏洞,其中,最古老的漏洞是2001年7月12日公开的CVE-2001-1267,距今已23年,这一时间比去年报告中的最古老开源软件漏洞的发布时间还早一年。部分古老开源软件漏洞的影响情况如下表所示,它们的发布时间距今都已超过20年。

3、开源软件许可协议风险分析

(1)最流行的开源许可协议在46.9%的项目中使用

在1763个被分析的国内企业软件项目中,共发现545个开源许可协议。涉及项目数最多的协议与前两年一样,依然是Apache License 2.0,在827个项目中使用,占比为46.9%。

涉及软件项目数排名前10的许可协议如下表所示。

(2)超1/5的项目使用了含有超、高危许可协议的开源软件

有些类型的开源许可协议中包含了一些限制性条款,在使用过程中一旦违反这些条款,可能对企业的商业利益和声誉造成严重的损害。这些限制性条款包括如:“禁止本软件及其衍生品用于商业目的”、“禁止在未支付费用和版税的情况下将该软件用于非公开、非商业用途”、“软件发布时必须公开软件的源代码”等。

奇安信代码安全实验室将限制性较为苛刻的一类协议定义为超危许可协议,将限制性较大而未达到超危水平的一类协议定义为高危许可协议。在2023年分析的1763个国内企业软件项目中,存在超危许可协议的项目124个,占比7.0%;存在高危许可协议的项目256个,占比14.5%。含超危和高危许可协议的项目合计占比约为21.5%,超过1/5,高于去年约1/6的占比。

涉及软件项目数排名前10的高危许可协议如下表所示。

4、开源软件运维风险分析

开源软件运维风险复杂多样,本期报告依然从老旧开源软件的使用和开源软件多个版本混乱使用的角度进行分析。

(1)多个二三十年前的老旧开源软件版本仍在使用

分析发现,许多软件项目中仍然在使用老旧的开源软件版本,有的版本已经超过30年,存在极大的运维风险。被使用的老旧开源软件版本中,最早的一款是1993年3月3日发布的byacc 1.9,已经发布31年。

按老旧程度排名前10的开源软件如下表所示。

(2)开源软件各版本使用依然混乱

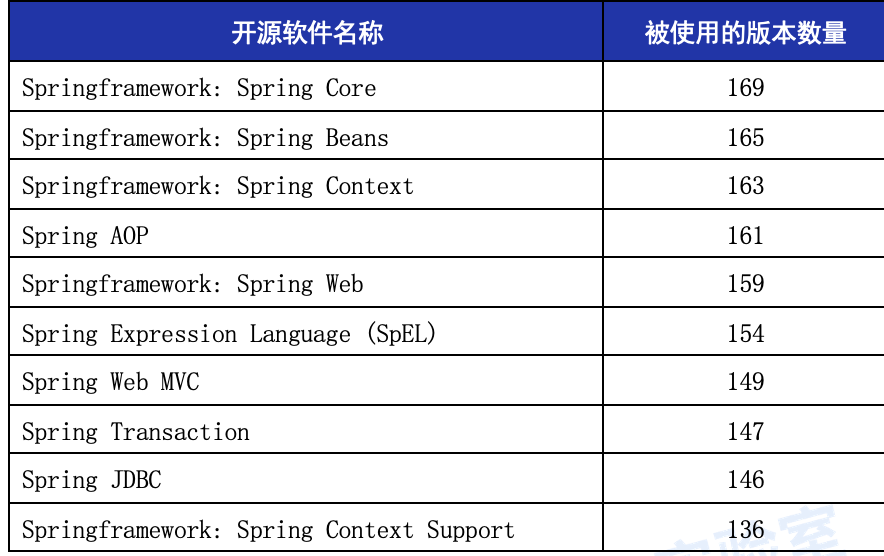

分析发现,开源软件版本使用混乱的状况依然非常严重,并非使用的都是最新版本。Spring Framework: Spring Core是被使用版本最多的开源软件,有169个版本在被使用。

按照被使用版本的数量排序,排名前10的开源软件情况如下表所示。

五、建议

过去的一年,软件供应链安全依然是网络安全领域的热点,但各方的态度更加趋于理性和谨慎,各项工作也正处于循序渐进向深水区探索的阶段。

欧美国家在前两年密集完成了一系列政策、框架、指南、最佳实践等的制定和修订后,转入了基于这些文件的监管执行阶段,例如根据美国OMB备忘录M-22-18、M-23-16的要求和SSDF 1.1框架,CISA于2024年3月发布了《安全软件开发证明表格》,美联邦政府的软件生产供应商需基于该表格证明自己实施特定安全实践的情况;同时,CISA还建立了软件证明和工件存储库,以促使美联邦政府的软件生产供应商上传软件证明表格和相关工件,其中也包括“关键软件”。

国内在软件供应链安全保护方面的工作也在扎实推进中,一是顶层规范不断完善,国家标准中《软件供应链安全要求》和《软件产品开源代码安全评价方法》已发布,《软件物料清单数据格式》也已完成公开征求意见;二是行业建设如火如荼,多个行业的机构开展了面向软件供应链安全、开源软件治理、软件物料清单(SBOM)生成和应用等方面的能力建设、能力评估、工具评价等工作;三是解决方案持续落地,国内一些头部网络安全公司和大型企业组织陆续推出或落地了较为全面的软件供应链安全解决方案,并在持续地完善。

但另一方面我们也看到,目前国内缺少软件供应链安全管理领域权威的实施指南;此外,对于数量巨大的中小型软件研发企业来说,制定和实施系统的软件供应链安全解决方案面临着成本、精力、人员等诸多难题,当前能够采取的防护措施相对有限。因此,应加强软件供应链安全保障的顶层设计,建立健全软件供应链安全的指导监督机制和基础服务设施,并尽量覆盖所有类型的软件生产和供应商。

具体建议如下:

1)建立国家层面统一的软件供应链安全保护基础设施

2)完善国家和行业级的软件供应链安全测评认证体系

二十届三中全会通过的《中共中央关于进一步全面深化改革、推进中国式现代化的决定》强调,要建立产业链供应链安全风险评估和应对机制。第三方权威测评机构,依据全面的指标、规范的流程和专业的工具,可以更加系统地发现软件供应链的安全问题,弥补供应商自测的不足。监管部门应鼓励相关测评机构基于现行标准和实践,积极开展软件供应链安全测评指标的研究,建立并完善相应的测评能力和平台,形成针对各类重要系统、各个行业的软件供应链安全测评体系,并在此基础上,开展软件供应商及其产品的安全认证工作。

3)健全关基软件供应商安全实践证明材料的备案机制

鉴于关键基础设施的重要性,应要求向关键基础设施和重要信息系统用户销售软件产品、提供软件定制开发的厂商和供应商,在交付软件系统前,除了进行安全性自测和第三方测试外,还应向特定机构和关基运营者备案研发过程中所采取的安全措施的情况,包括安全开发流程的执行、安全编码的制定和采用、引入的第三方组件的安全性分析和修补措施等情况。同时,应提供软件物料清单(SBOM)。这些内容可作为供应商管理和安全责任追溯的重要依据。

本文节选自《2024中国软件供应链安全分析报告》,下载请点 阅读原文

关 于 作 者

奇安信代码安全实验室

奇安信代码安全实验室是奇安信集团旗下,专注于软件源代码安全分析技术、二进制漏洞挖掘技术研究与开发的团队。实验室支撑国家级漏洞平台的技术工作,多次向国家信息安全漏洞库(CNNVD)和国家信息安全漏洞共享平台(CNVD)报送原创通用型漏洞信息并获得表彰;帮助微软、谷歌、苹果、Cisco、Juniper、Red Hat、Ubuntu、Oracle、Adobe、VMware、阿里云、飞塔、华为、施耐德、Mikrotik、Netgear、D-Link、Netis、ThinkPHP、以太坊、Facebook、亚马逊、IBM、SAP、NetFlix、Kubernetes、Apache基金会、腾讯、滴滴等大型厂商和机构的商用产品或开源项目发现了数百个安全缺陷和漏洞,并获得公开致谢。目前,实验室拥有国家信息安全漏洞库(CNNVD)特聘专家一名,多名成员入选微软全球TOP安全研究者、Oracle安全纵深防御计划贡献者等精英榜单。在Pwn2Own 2017世界黑客大赛上,实验室成员还曾获得Master of Pwn破解大师冠军称号。

基于奇安信代码安全实验室多年的技术积累,奇安信集团在国内率先推出了自主可控的软件代码安全分析系统——奇安信代码卫士和奇安信开源卫士。

奇安信代码卫士是一款高度可扩展的静态应用程序安全测试系统,该系统提供了一套企业级源代码缺陷分析、源代码合规分析、IaC安全分析的解决方案,在不改变企业现有开发测试流程的前提下,奇安信代码卫士与软件版本管理、持续集成、缺陷跟踪等系统进行集成,将源代码安全分析融入企业开发测试流程中,实现软件源代码安全目标的统一管理、自动化检测、差距分析、缺陷修复追踪等功能,帮助企业以最小代价建立代码安全保障体系并落地实施,构筑信息系统的“内建安全”。奇安信代码卫士目前支持C、C++、C#、Objective-C、Swift、Java、PHP、Python、Cobol、Go等32种编程语言,可检测3500多种源代码安全缺陷,支持多个国际、国内主流标准和规范的检测。

奇安信开源卫士是一款集开源软件识别与安全管控于一体的软件成分分析系统,该系统通过智能化数据收集引擎在全球范围内获取开源软件基础信息、协议信息及其相关漏洞信息,利用自主研发的开源软件分析引擎为企业提供开源软件资产识别、开源软件漏洞风险分析、开源软件协议风险分析、开源软件运维风险分析、开源软件漏洞情报预警及开源软件安全管理等功能,帮助企业掌握开源软件资产信息及相关风险,及时获取最新开源软件漏洞情报,降低由开源软件给企业带来的风险,保障企业交付更安全的软件。奇安信开源卫士目前可识别超过1.8亿开源软件版本的识别,支持源代码、二进制、容器镜像、操作系统的开源软件成分分析,兼容NVD、CNNVD、CNVD等多种漏洞情报来源。

奇安信代码卫士和奇安信开源卫士已经在近千家大型机构和企业中应用,入选国家发改委数字化转型伙伴行动、工信部中小企业数字化赋能专项行动,为中小企业提供软件代码安全检测平台和服务。

如有侵权请联系:admin#unsafe.sh