阅读: 1

在网络对抗中,通过密码窃取,获取主机高权限,进而攻陷资产是一种典型的攻击方式。本文记录一次真实红蓝对抗中的密码窃取攻击过程溯源分析。

一、攻击原理

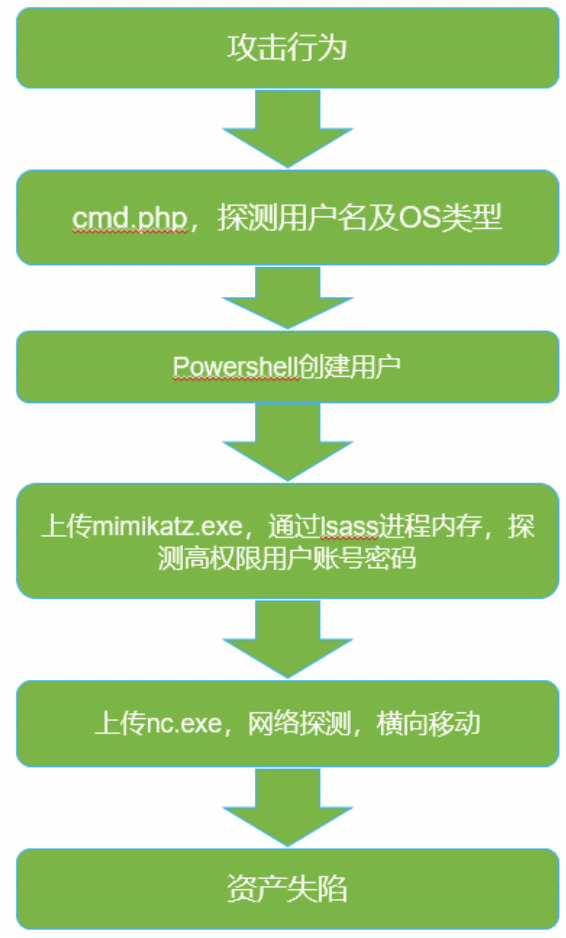

攻击过程如下:

通过上图分析,我们可以知道整个攻击过程中,首先攻击者推系统进程探测,获取系统信息之后。获取系统信息之后,执行命令,尝试创建用户。上传文件,从企图从内存中窃取用户密码。进而,上传网络工具,尝试探测,便于内网横向移动。

二、攻击案例分析

2.1 攻击预判

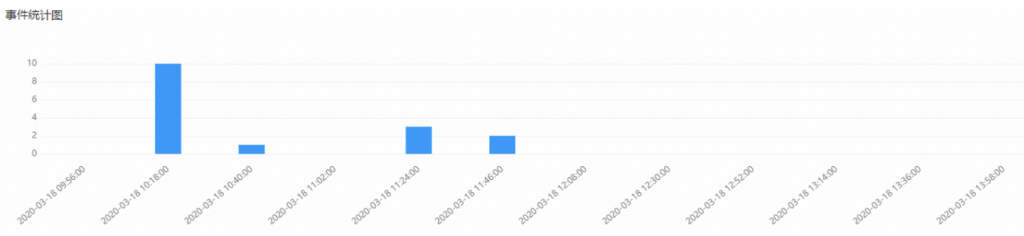

异常的入侵攻击往往表现出一定的聚集性,在较短时间范围内,表现出大量的攻击行为。基于新一代绿盟智能安全运营平台ISOP,发现在某为访问过的ip在90分钟内发起了大量的攻击行为。

基于复杂规则、攻击结果判定优化之后的攻击识别引擎,采用flink架构,“真”流式分析的大数据计算引擎,实时检测入侵攻击事件。从爆出的事件和结果来看,攻击者成功发起了大量的webshell活动、命令注入等网络攻击事件。

2.2 攻击溯源分析

按照时间的顺序剖析攻击者是如何一步步攻击资产。

2.2.1 攻击探测

在攻击前期,攻击者缺乏对系统的了解,尝试上传webshell,探测系统信息。

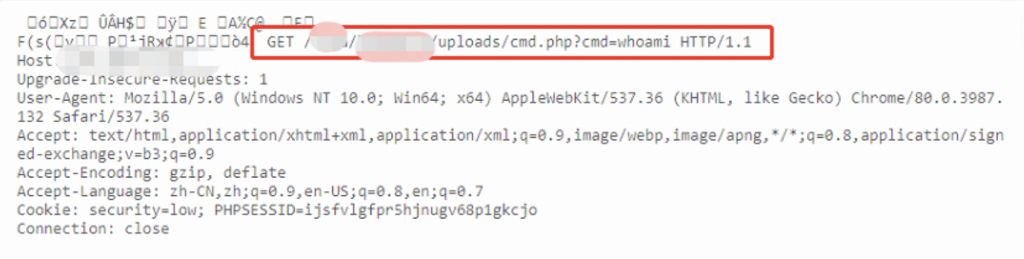

攻击者上传cmd.php文件,并传递cmd=whoami命令参数,探测操作系统类型和用户。

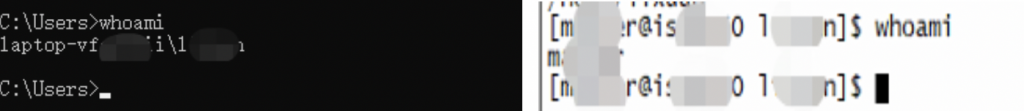

从windows(左)和linux(右)等系统执行whoami返回结果的差异性,可以看出操作类型及用户账户。

2.2.2 尝试创建用户账户

基于探测结果可知,攻击者发现系统类型为windows。接着尝试上传hahahah.php脚本,利用powershell命令创建用户账户。

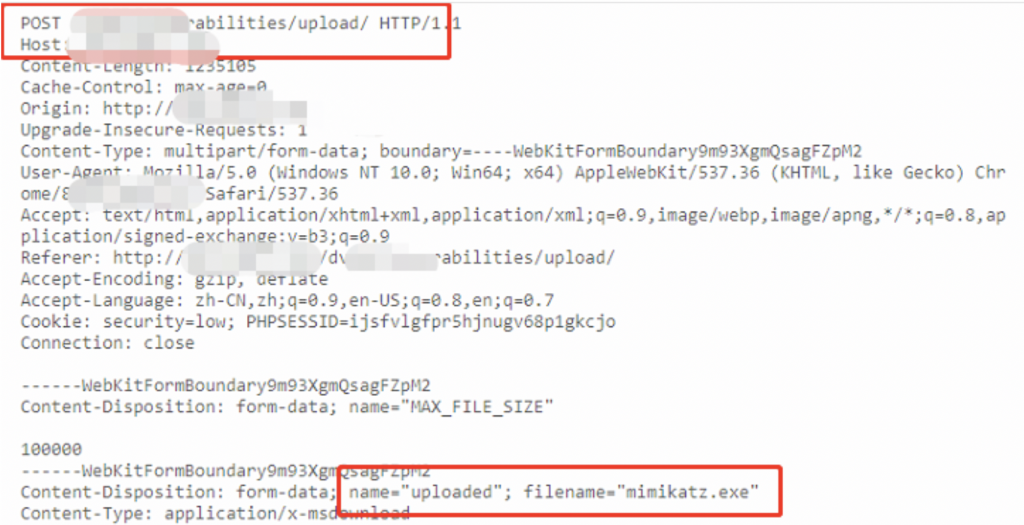

2.2.3 密码窃取

探测到目标系统存在文件上传和命令执行漏洞之后,攻击者上传mimikatz.exe工具,窃取用户密码。

mimikatz.exe法国人Gentil Kiwi编写的一款windows平台下的神器,它具备很多功能,其中最亮的功能是直接从 lsass.exe 进程里获取windows处于active状态账号的明文密码。

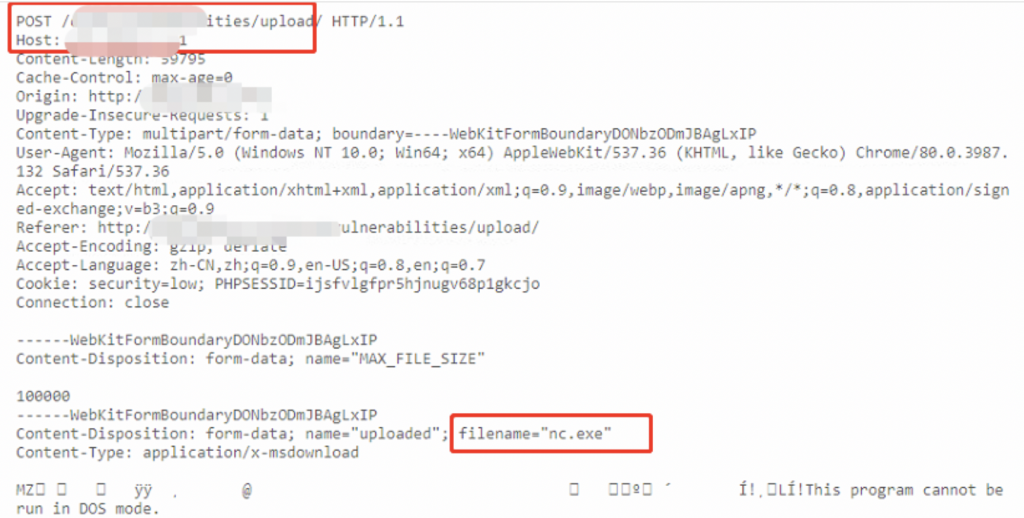

2.2.4 尝试内网扩展

攻击者在拿下目标机后,上传nc.exe,进行内网探测,为横向移动做准备。

netcat被誉为网络安全界的“瑞士军刀”,透过使用TCP或UDP协议的网络连接去读写数据,是一个功能强大的网络调试和探测工具。

三、小结

通过webshell活动,在探测、收集系统信息之后,有针对性的部署攻击工具,窃取用户账户信息,是典型的攻击手法。它可以通过网络流量和主机终端日志进行检测分析。上述内容中,以网络流量日志检测的事件为主,推测攻击者的攻击步骤。如果辅助以终端行为进行分析,实现“端+管”的行为关联,则可以进一步的溯源整个攻击过程及详细步骤。