AgentTesla是一个基于.net的信息窃取器,可以在受害者机器的不同应用中窃取数据,比如浏览器、FTP客户端、文件下载器等。AgentTesla最早出现在2014年,之后被广泛应用于恶意活动中。恶意软件开发人员还在不断地加入新的模块来维护软件。近期加入该恶意软件的一个新模块是窃取WiFi凭证。

2020年3月-4月,研究人员发现攻击者通过不同格式的垃圾邮件活动进行传播,包括ZIP、CAB、MSI、IMG和其他office文档。新变种中可以收集受害者的WiFi信息,可能会这些信息在其他机器上传播。

技术分析

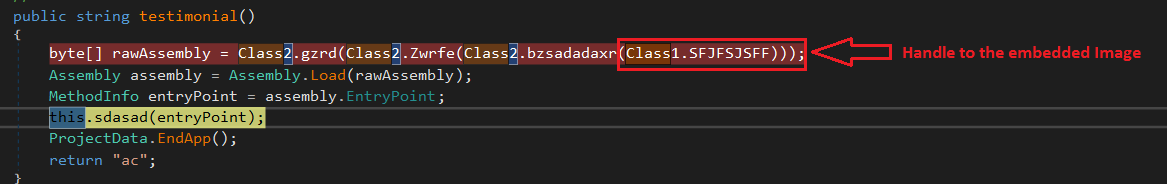

本文分析的变种是用.net开发的。有一个嵌入在图像源中的可执行文件,可以在运行时提取和执行,如图1所示。

图 1. 提取和执行payload

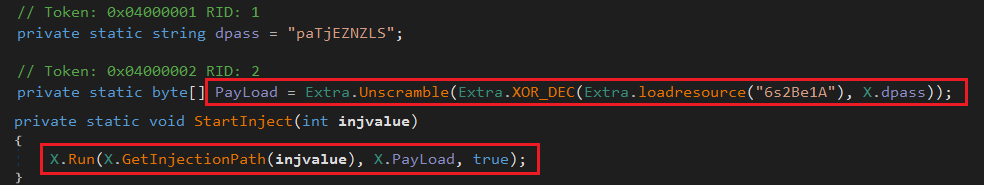

可执行文件ReZer0V2有一个加密的resource。可执行文件会执行多种反调试、反沙箱、反虚拟化的检查,最后可执行文件会解密和注入resource内容到自己中,如图2所示。

图 2. 解密和执行payload

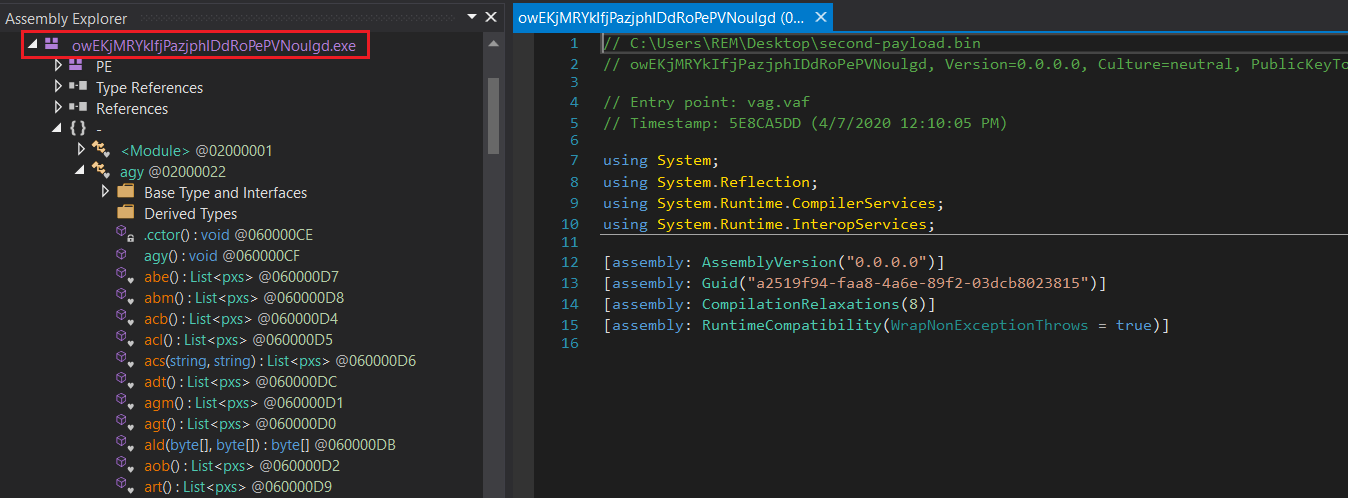

第二个payload(owEKjMRYkIfjPazjphIDdRoPePVNoulgd)是AgentTesla的主要组件,可以从浏览器、FTP客户端、无线网络信息等中窃取WiFi凭证,如图3所示。该样本被多种混淆以防被研究人员分析。

图 3. 第二个payload

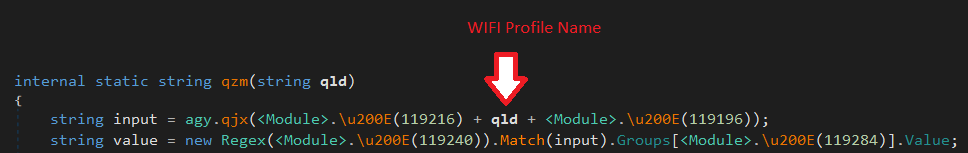

为了收集无线网络中的凭证信息,会创建一个新的netsh进程来将“wlan show profile”作为参数传递,如图4所示。然后通过正则表达式“All User Profile * : (?< profile >.)”提取可用的WiFi名称。

图 4 创建netsh进程

然后,对于每个无线网络信息,执行以下命令来提取凭证信息,如图5所示:

netsh wlan show profile PRPFILENAME key=clear。

图 5. 提取WiFi凭证

字符串加密

恶意软件使用的字符串都是经过加密的,解密需要用“< Module >.u200E”函数中的对称加密算法。该函数接收一个数字作为输入,并生成三个字节数组,其中包含要解密的输入、密钥和IV(图6)。

图 6. \u200E 函数段

如图5所示,“119216”解密为“wlan show profile name=”,“119196”解密为“key=clear”。

除了WiFi信息外,可执行文件还收集系统的其他信息,包括FTP客户端、浏览器、文件下载器、用户名、计算机名、操作系统名、CPU架构等机器信息,并加入到一个列表中,如图7所示。

图 7. 收集的信息列表

收集的信息会以html格式组成SMTP消息的主体,如图8所示:

图 8 收集的数据组成html格式的消息主体

注:如果最后的列表小于3个元素,就不会生成SMTP消息。如果一切正常,消息最终会通过启用了SSL的smtp.yandex.com发送,如图9所示:

图 9. 构造 Smtp消息

下图是从图像resource中提取第一个payload到通过SMTP发送窃取的信息的整个过程。

图 10. 恶意软件执行过程

主流窃取器在不断扩展

AgentTesla 自出现以来就在不断地加入新的功能,这次加入的是WiFi凭证窃取特征。研究人员猜测攻击者想通过WiFi作为一种传播的渠道,与Emotet类似。另一种可能性就是攻击者可能会用WiFi信息来为未来的攻击活动打好基础。

本文翻译自:https://blog.malwarebytes.com/threat-analysis/2020/04/new-agenttesla-variant-steals-wifi-credentials/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh