因用户隐私问题,Facebook 连日来一直处于风口浪尖。

6月1日,据外媒 bleepingcomputer 报道,由于部分浏览器的 CSS 漏洞,恶意的第三方网站同样可以收集 Facebook 的用户信息,如用户的个人资料图片和名字等。

在推特上,有用户称这是个“令人叹为观止”的漏洞。

不过这次的锅,得 Firefox、Chrome 等浏览器来背。

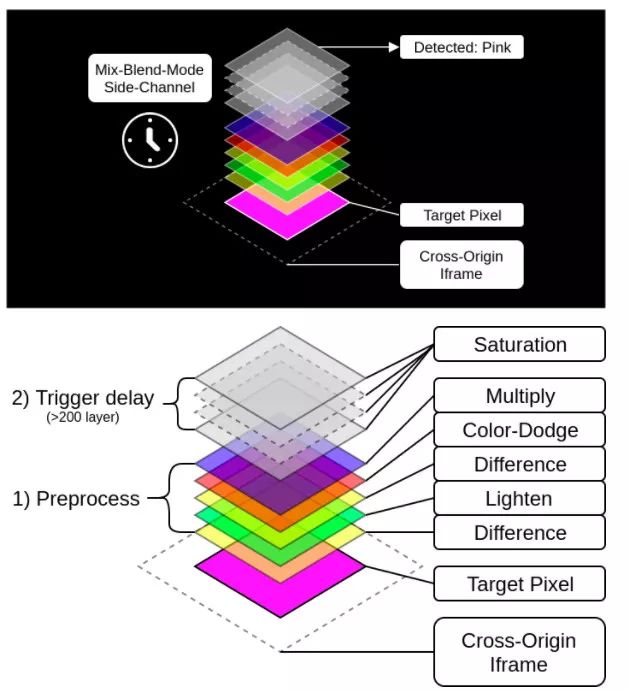

这个漏洞来自于 2016 年推出的一个标准 Web 功能,是 CSS 层叠样式表( Cascading Style Sheets )标准中引入的一项新功能,该功能称为“ mix-blend-mode ”混合模式,当 iframe 将 Facebook 页面嵌入到第三方网站时候,可以泄露可视内容(也就是像素)。

据安全人员分析,此举可以帮助一些广告商将 IP 地址或广告配置文件链接到真实的人身上,从而对用户的在线隐私构成严重威胁。

据悉,CSS 混合模式功能支持16 种混合模式,并且在Chrome(自v49)和Firefox(自v59以来)中完全支持。

在最新发布的研究中,来自瑞士谷歌的安全工程师 Ruslan Habalov 与安全研究员 DarioWeißer 一起曝光了攻击者如何滥用 CSS3 混合模式从其他站点获取隐私信息。

该技术依赖于诱使用户访问攻击者将 iframe 嵌入到其他网站的恶意网站。在他们所举的例子中,Facebook 的社交小部件中的两个嵌入式 iframe 中招 ,但其他网站也容易受到这个问题的影响。

Habalov 和 Weißer 表示,根据呈现整个 DIV 堆栈所需的时间,攻击者可以确定用户屏幕上显示的像素颜色。

正常情况下,攻击者无法访问这些 iframe 的数据,这是由于浏览器和远程站点中实施的反点击劫持和其他安全措施,允许其内容通过 iframe 进行嵌入。

在线发布的两个演示中,研究人员能够检索用户的 Facebook 名称,低分辨率版本的头像以及他喜欢的站点。

在实际的攻击中,大约需要 20 秒来获得用户名,500 毫秒来检查任何喜欢/不喜欢的页面的状态,以及大约 20 分钟来检索 Facebook 用户的头像。

攻击很容易掩盖,因为 iframe 可以很容易地移出屏幕,或隐藏在其他元素下面。

研究人员报告称,苹果的Safari浏览器、微软 Internet Explorer 和 Edge 浏览器还未受影响,因为它们还没有实现标准“ mix-blend-mode ”模式功能。

宅客频道 VIA bleepingcomputer

雷锋网宅客频道招人了!

招聘岗位:

网络安全编辑(采编岗)

工作内容:

主要负责报道国内外网络安全相关热点新闻、会议、论坛、公司动向等;采访国内外网络安全研究人员,撰写原创报道,输出领域的深度观点;针对不同发布渠道,策划不同类型选题;参与打理宅客频道微信公众号等。

岗位要求:

对网络安全有兴趣,有相关知识储备或从业经历更佳;

科技媒体1-2年从业经验;

有独立采编和撰写原创报道的能力;

加分项:网感好,擅长新媒体写作、90后、英语好、自带段子手属性……

你将获得的是:

与国内外网络安全领域顶尖安全大牛聊人生的机会;

国内出差可能不新鲜了,我们还可以硅谷轮岗、国外出差(+顺便玩耍);

你将体验各种前沿黑科技,掌握一手行业新闻、大小公司动向,甚至是黑客大大们的独家秘闻;

老司机编辑手把手带;

以及与你的能力相匹配的薪水。

坐标北京,简历投递至:[email protected]

---

“喜欢就赶紧关注我们”

宅客『Letshome』

雷锋网旗下业界报道公众号。

专注先锋科技领域,讲述黑客背后的故事。

长按下图二维码并识别关注

如有侵权请联系:admin#unsafe.sh