2024-9-28 15:1:58 Author: www.cybersecurity360.it(查看原文) 阅读量:7 收藏

Il gruppo di cyber criminali noto come Marko Polo è recentemente emerso come una delle minacce più sofisticate nel panorama della sicurezza informatica.

Identificato da Insikt Group di Recorded Future, Marko Polo ha attirato l’attenzione per le sue campagne di malware infostealer altamente sofisticate, che hanno preso di mira individui e aziende a livello globale.

Marko Polo come traffer team

Marko Polo si distingue per la sua capacità di adattarsi e colpire una vasta gamma di vittime, con un focus particolare su influencer di criptovalute e personalità del gioco online. Utilizzando tattiche di ingegneria sociale, come spear phishing e false opportunità di lavoro, il gruppo riesce a ingannare le vittime inducendole a scaricare i malware.

Insikt Group spiega nel rapporto che“ha identificato una serie di post sul dark web e su fonti ad accesso speciale che suggeriscono che Marko Polo sia un “traffer team” finanziariamente motivato. I traffer team sono gruppi di individui organizzati che reindirizzano il traffico delle vittime verso contenuti dannosi gestiti da altri attori delle minacce”.

Utilizzando un hosting condiviso e un’infrastruttura C2 flessibile, l’attore della minaccia avrebbe messo in atto più di 30 truffe sui social media, sfruttando piattaforme come Zoom, Discord e OpenSea e compromettendo decine di migliaia di dispositivi in tutto il mondo, ricavando guadagni illeciti di milioni di dollari.

Il toolkit multipiattaforma e multifunzione

Il toolkit di Marko Polo, multipiattaforma e multifunzione, è impressionante e comprende vari malware, tra cui:

- HijackLoader: un malware utilizzato per caricare altri tipi di malware sui dispositivi infetti;

- Stealc: un infostealer che raccoglie informazioni sensibili dalle vittime;

- Rhadamanthys: un malware noto per la sua capacità di rubare credenziali e altre informazioni personali;

- AMOS (Atomic macOS Stealer): un noto stealer MaaS per macOS.

Tutti questi strumenti rendono Marko Polo una minaccia versatile e pericolosa, capace di operare su diverse piattaforme e di adattarsi rapidamente alle difese delle vittime.

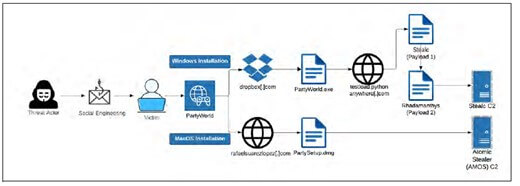

Infatti, le operazioni Marko Polo seguono una catena di infezione duale per Windows e MacOS adescando inizialmente le vittime con messaggi su social media e piattaforme NFT da parte di presunti rappresentanti delle risorse umane o capo progetto, spesso con account carpiti in precedenza tramite frodi di tipo ATO (Account TakeOver).

Una tipica catena d’infezione del malware Marko Polo

Nel caso in esempio, PartyWorld (partyworld[.]io) è un software spacciato come videogioco online legittimo in cui agli utenti viene richiesto di scaricare il client per Windows OS o macOS.

Per gli utenti Windows il client “PartyWorld.exe” viene scaricato via Dropbox mentre per gli utenti macOS il file di installazione (PartySetup.dmg) può essere scaricato da ask-ashika[.]com, punitrai[.]com rafaelsuarezlopez[.]com, portando rispettivamente al rilascio di Stealc e Rhadamanthys su Windows e AMOS su MacOS.

Fonte: Insikt Group.

In ogni caso, i ricercatori evidenziano come le posizioni di download vengano frequentemente modificate suggerendo la volontà di Marko Polo di aggiornare attivamente la propria infrastruttura per evitare il tracciamento.

Tra i marchi impiegati nelle truffe e non correlati a progetti esistenti, figurano inoltre Vortax e Vorion propinati come software per riunioni, PDFUnity come piattaforma di collaborazione e NightVerse come gioco web3.

Fonte: Insikt Group.

Fonte: Insikt Group.

Proteggersi dalle possibili conseguenze

Le attività di Marko Polo hanno portato a perdite finanziarie significative e a numerose violazioni dei dati. Le vittime spesso si trovano a dover affrontare non solo il furto di informazioni sensibili, ma anche il rischio di ulteriori attacchi e ricatti.

Per proteggersi dalle minacce rappresentate da gruppi come Marko Polo, è essenziale adottare misure di sicurezza informatica robuste.

Queste includono educare dipendenti e utenti sui rischi del phishing e delle altre tattiche di ingegneria sociale, utilizzare software antivirus aggiornati e implementare l’autenticazione a due fattori per aggiungere un ulteriore livello di sicurezza.

Per le aziende i ricercatori consigliano inoltre il filtraggio web, la segmentazione della rete e di aggiornare la strategia di risposta agli incidenti.

Il gruppo Marko Polo rappresenta una minaccia significativa nel mondo della sicurezza informatica. La loro capacità di adattarsi e utilizzare una varietà di strumenti e tecniche rende essenziale per individui e aziende rimanere vigili e adottare misure di sicurezza adeguate.

Solo attraverso una combinazione di formazione, tecnologia e pratiche di sicurezza solide è possibile mitigare i rischi associati a questo tipo di minacce.

如有侵权请联系:admin#unsafe.sh