安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/15703

先知社区 作者:熊猫正正

Confucius是一个印度背景的APT组织,该组织在恶意代码和基础设施上与Patchwork存在重叠,但目标侧重有所不同,该组织自2013年起开始活跃同时也被国内安全厂商称为摩罗桫或者孔夫子,与许多其他南亚 APT 组织团伙一样主要对中国和巴基斯坦等国的关键基础设施部门发起网络攻击,其中包括政府机构、军工企业、核工业等。

该组织使用了多种攻击手法,包括但不限于邮件结合钓鱼网站、邮件结合木马附件、单一投放木马等,其除了使用自身的特种木马外,疑似还使用了一些商业、开源木马,其投递样本基本都使用rar或者zip进行压缩。

笔者最近跟踪到该组织最新的攻击样本,对该批样本进行了详细分析,分享出来供大家参考学习。

详细分析

1.初始样本是一个压缩包,解压缩之后,如下所示:

2.LNK文件命令行信息,如下所示:

3.提取里面包含的PowerShell恶意脚本,如下所示:

4.恶意脚本在指定的目录下生成恶意模块,恶意模块为NET程序,如下所示:

5.恶意脚本在指定的目录下生成欺骗PDF文档并打开,PDF文档内容,如下所示:

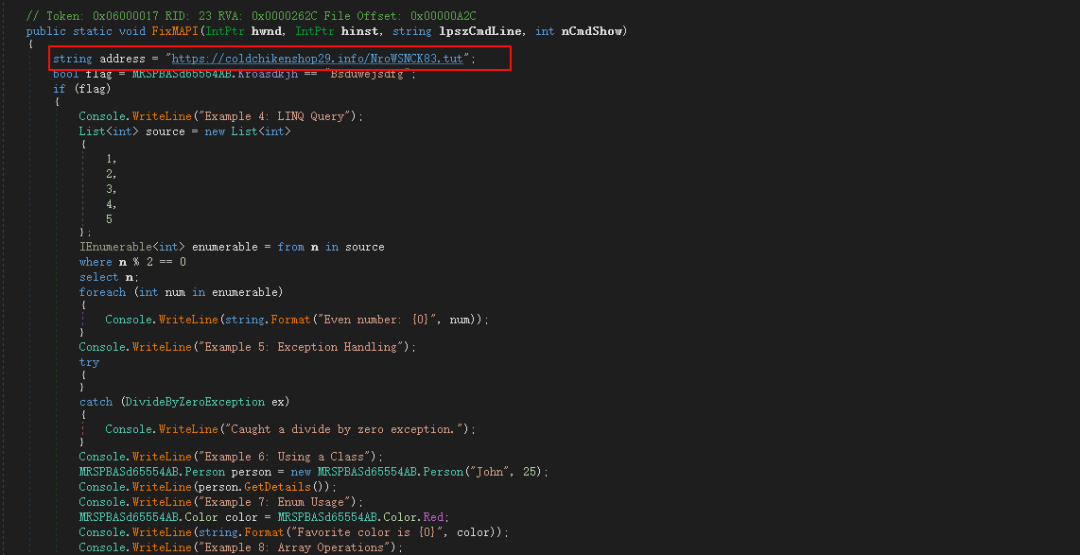

6.通过白+黑的方式加载恶意模块,NET程序中包含很多垃圾无用代码,获取远程服务器恶意模块URL链接,如下所示:

7.获取第二个(备用)远程服务器恶意模块URL链接,如下所示:

8.从远程服务器上下载恶意模块,如下所示:

9.最后加载执行下载的恶意模块Bsdfwiyersdkfh函数,如下所示:

10.下载的恶意模块,也是NET程序,如下所示:

11.恶意模块Bsdfwiyersdkfh函数,也包含大量的无用垃圾代码,如下所示:

12.可以手动去除垃圾代码方便进行静态分析,恶意模块会获取设置硬盘的卷标号,如下所示:

13.获取主机名、用户名,然后请求远程服务器,下载已上传文件的MD5文件,如下所示:

14.遍历获取磁盘指定后缀的文件,如下所示:

15.将指定的文件和数据上传到黑客远程服务器上,该木马为了避免重复上传文件,会在上传文件的时候,向C2服务器回传文件的MD5值,上传文件的时候,会判断当前文件的MD5值是否存在已上传文件MD5列表中,来避免文件被重复上传,如下所示:

通过对样本进行逆向分析,该样本与孔夫子APT组织此前的攻击样本非常相似,可以确定该攻击样本为孔夫子APT组织的最新攻击样本。

16.笔者通过威胁情报平台查询黑客的域名服务器,发现这些域名已经被标记为孔夫子APT组织,如下所示:

威胁情报

总结结尾

黑客组织利用各种恶意软件进行的攻击活动已经无处不在,防不胜防,很多系统可能已经被感染了各种恶意软件,全球各地每天都在发生各种恶意软件攻击活动,黑客组织一直在持续更新自己的攻击样本以及攻击技术,不断有企业被攻击,这些黑客组织从来没有停止过攻击活动,而且非常活跃,新的恶意软件层出不穷,旧的恶意软件又不断更新,需要时刻警惕,可能一不小心就被安装了某个恶意软件。

如有侵权请联系:admin#unsafe.sh