04/10/2024

riepilogo

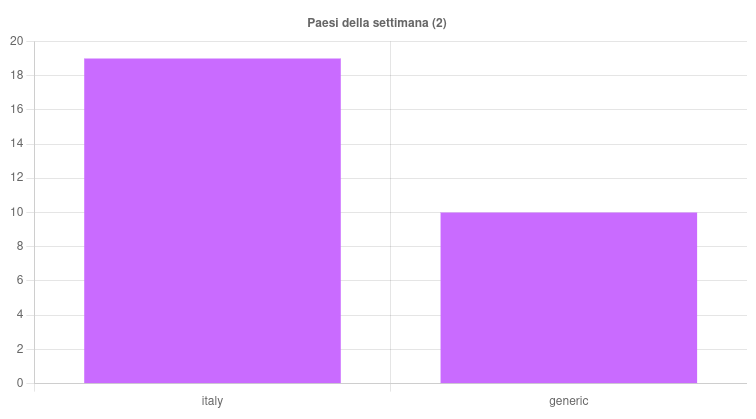

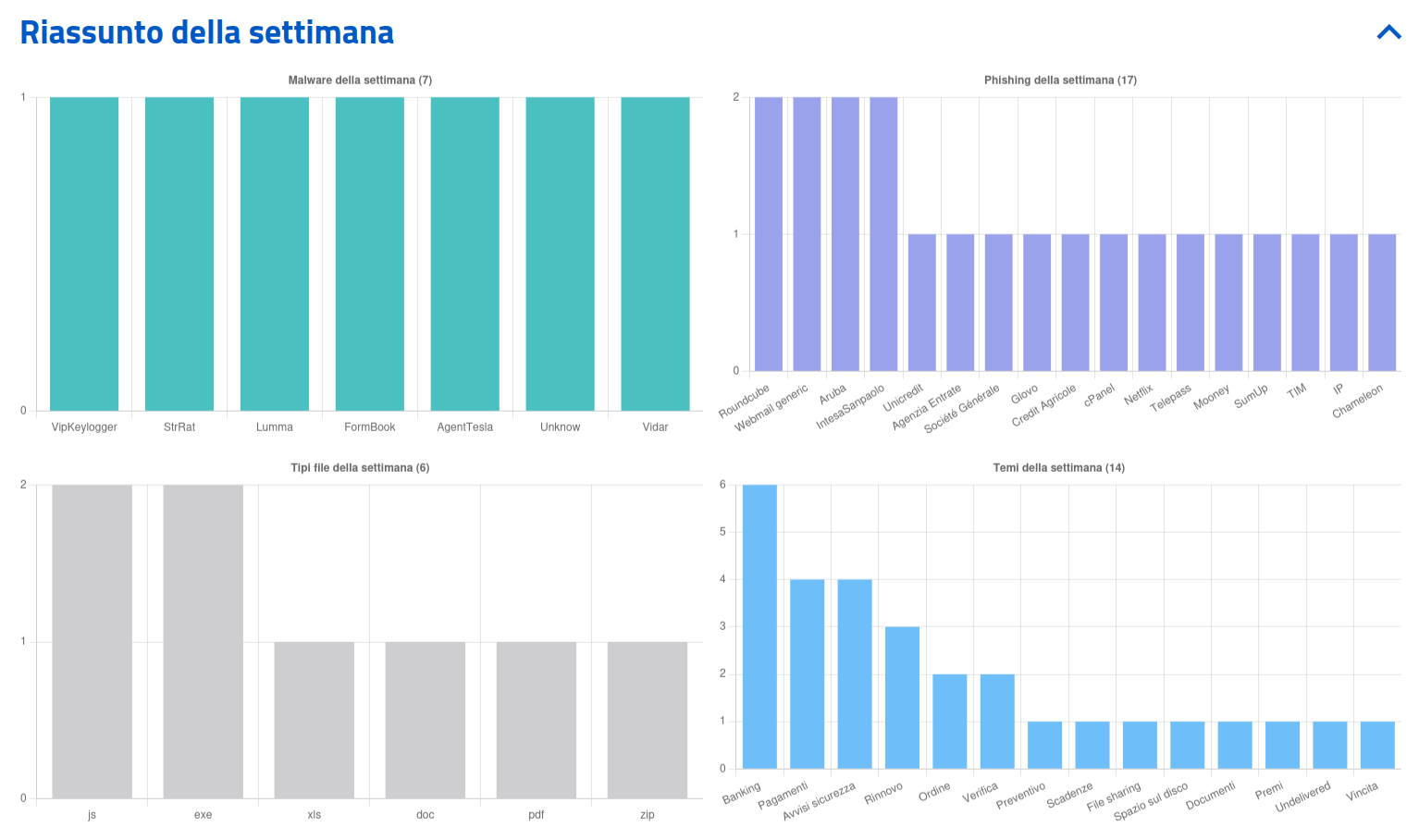

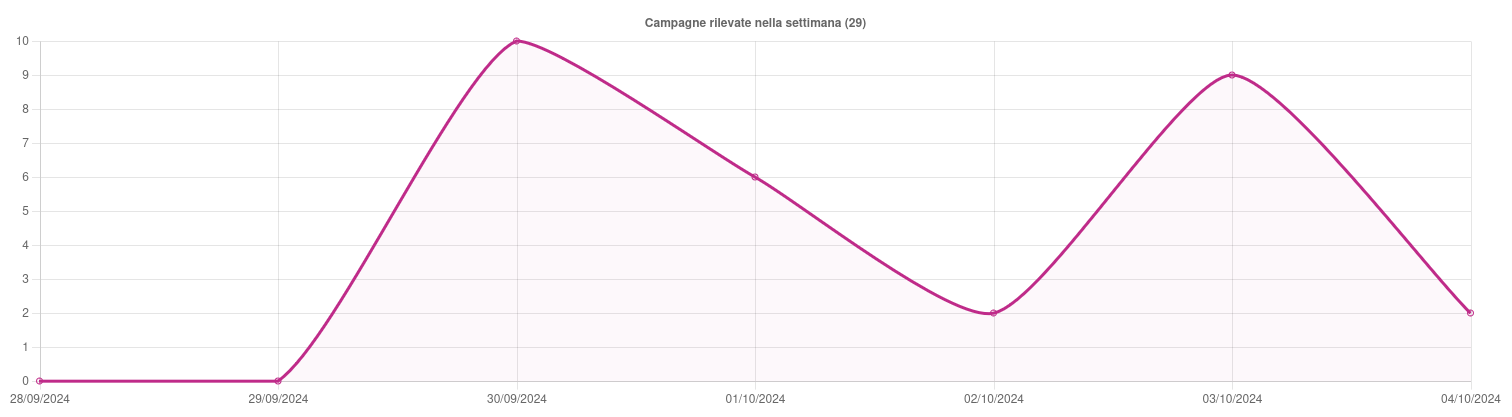

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 29 campagne malevole, di cui 19 con obiettivi italiani e 10 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 310 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

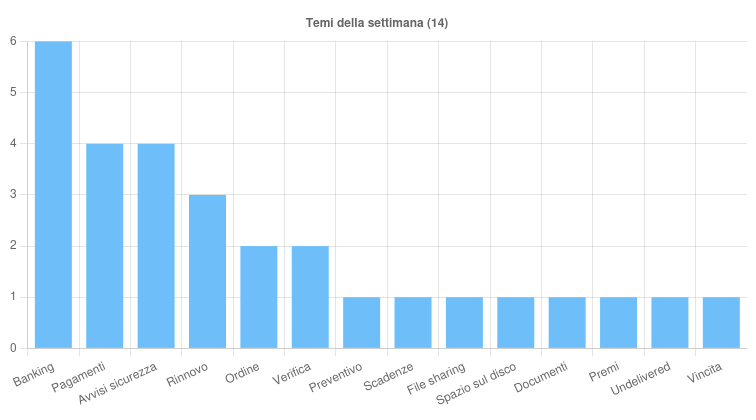

Sono 14 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne di phishing rivolte principalmente a clienti di istituti bancari italiani e non, come Intesa Sanpaolo, Crédit Agricole, Unicredit, Société générale e Mooney.

- Pagamenti – Tema utilizzato per due campagne di phishing, una italiana ai danni di Agenzia delle Entrate e un’altra generica che sfrutta il nome della piattaforma di user engagement Chameleon. Inoltre, il tema è servito per veicolare i malware StrRat e Vidar.

- Avvisi di sicurezza – Tema sfruttato per due campagne di phishing, una italiana ai danni di SumUp e una a tema webmail generica. L’argomento è stato inoltre utilizzato per diffondere alcuni malware fra cui si segnala LummaC.

- Rinnovo – Argomento utilizzato per veicolare alcune campagne italiane di phishing ai danni di Netflix e Aruba.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Nuova campagna di malspam del malware Vidar, veicolata tramite email fraudolente inviate da caselle PEC compromesse e che richiedono il pagamento di una falsa fattura insoluta. Dettagli nel post Telegram del CERT-AGID.

- Rilevata campagna di phishing a tema Agenzia delle Entrate. Attraverso e-mail in italiano, le vittime vengono spinte ad aprire un allegato PDF che simula una ricevuta di pagamento. Cliccando su un link all’interno del documento, gli utenti sono indirizzati verso una pagina fraudolenta progettata per raccogliere le credenziali email.

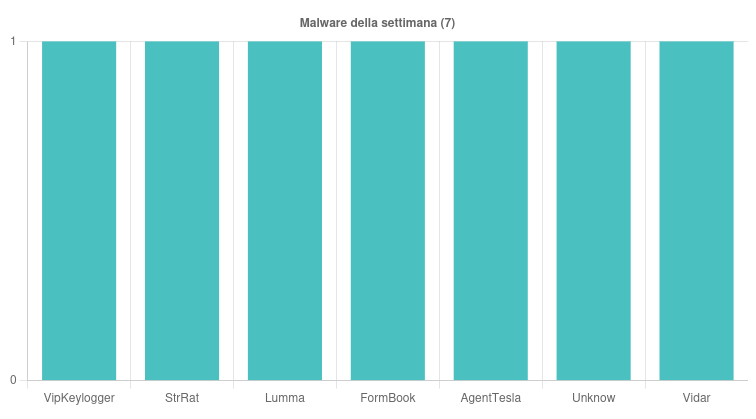

Malware della settimana

Sono state individuate, nell’arco della settimana, 7 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- VIPKeylogger – Scoperta una campagna italiana a tema “Preventivo” diffusa tramite email con allegato DOC.

- StrRat – Rilevata una campagna generica a tema “Pagamenti” e veicolata tramite email con allegati JS.

- Remcos – Individuata una campagna italiana a tema “Ordine”, diffusa tramite email con allegato XLS.

- LummaC – Scoperta una campagna generica a tema “Avvisi sicurezza” diffusa tramite email e di cui è stato analizzato un eseguibile del payload (EXE).

- Vidar – Individuata una campagna italiana a tema “Pagamenti”, veicolata tramite PEC con allegato JS.

- AgentTesla – Rilevata una campagna generica a tema “Documenti”, diffusa mediante email e di cui è stato analizzato un eseguibile (EXE).

- Formbook – Individuata una campagna italiana a tema “Ordine”, veicolata tramite email con allegato ZIP.

- Sconosciuto – Osservata infine una campagna generica a tema “Avvisi sicurezza” che veicola un malware con apparente comportamento da spyware, ancora da identificare in modo definitivo.

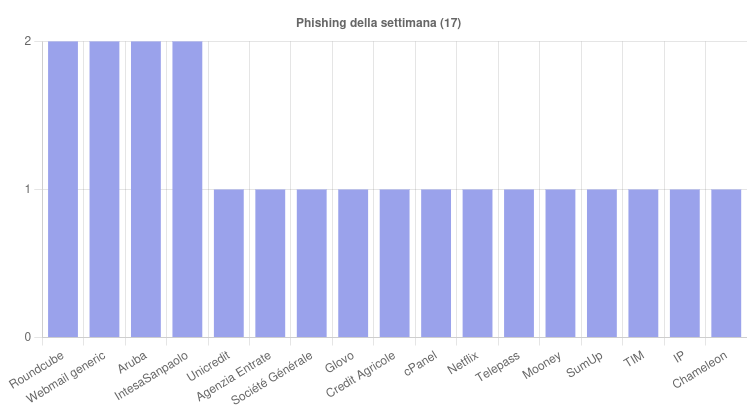

Phishing della settimana

Sono 17 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Roundcube, Aruba e Intesa Sanpaolo, oltre alle comuni campagne a generico tema Webmail.

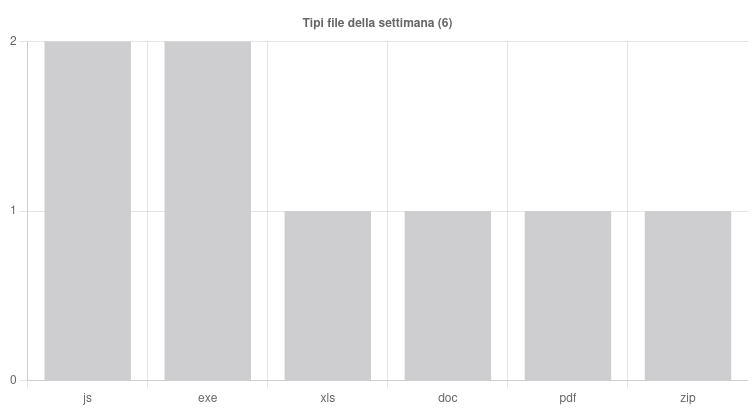

Formati di file principalmente utilizzati per veicolare i malware

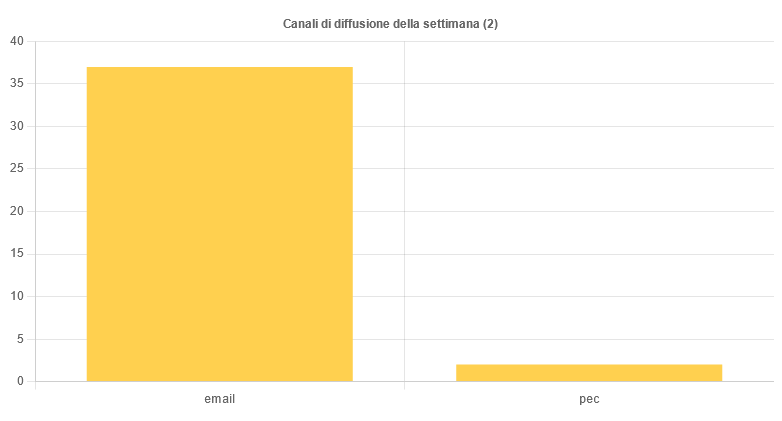

Canali di diffusione

Campagne mirate e generiche