一、概述

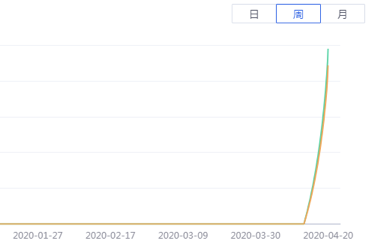

近日,腾讯安全威胁情报中心检测发现,UU页游助手通过其软件升级通道,传播独狼Rootkit病毒。独狼Rootkit家族是一个长期依赖第三方Ghost镜像传播的恶性锁主页后门病毒,本次由于通过借助UU页游助手推广渠道流氓传播,使得该病毒在短时间内其感染量激增,受害网民已过万,分布在全国各地。中毒电脑会出现莫名其妙安装不请自来的软件、频繁弹出广告、浏览器主页被锁定等现象。

二、病毒分析

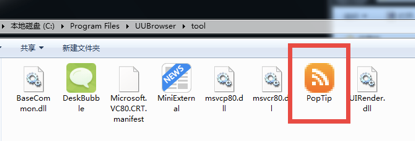

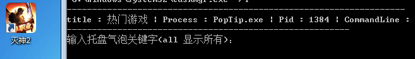

UU页游助手安装完毕后,会在安装目录内安装名为PopTip.exe的模块,该模块负责与hxxp://update.uuyyzs.com/query_action.php页面通信。

PopTip.exe模块负责拉取弹窗广告信息、托盘广告信息、升级信息等,例如下图中从云端拉取的Mini页信息。

由于广告窗口没有显示厂商标识,没有广告来源信息,该软件在系统托盘区闪动消息提示,点击后会自动创建桌面页游图标,这些行为令用户十分反感。而PopTip.exe模块提供的升级功能,较多使用了流氓手段恶意推广安装,其中甚至包含病毒木马文件。

PopTip.exe模块通过“虚假更新提示”的弹出框恶意推装用户不需要的软件:该窗口右上角的关闭按钮,无论如何点击均无法关闭,该弹出框强迫用户点击升级完成按钮。该窗口还默认勾选两个文字描述模糊,颜色极浅的可选项。放大图片发现分别为亿迅图片转换器和数据优化。用户点击完成,UU游戏助手则进行全程静默安装行为。

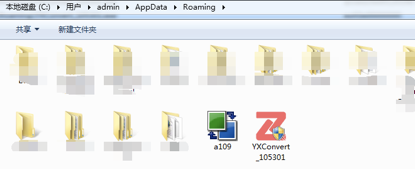

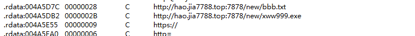

当前版本的poptip.exe模块通过以下两个地址,拉取推装程序到Roaming目录静默安装执行:

hxxp://www.fikuu.com/app/YXConvert_105301.exe(亿迅图片转换器)

Hxxp://www.jia7788.top:7788/new/a109.exe(数据优化服务:实际为病毒文件)

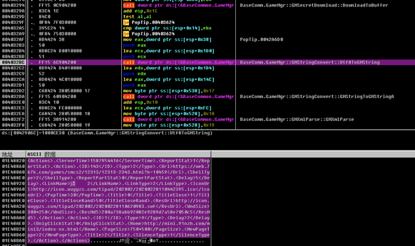

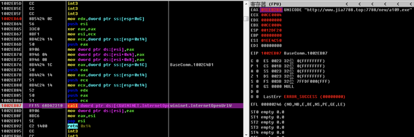

a109.exe模块会判断当前系统内是否包含安全软件的进程,当进程存在则向其窗口发送WM_QUIT尝试退出相关进程,同时该模块通过拉起系统svchost.exe作为傀儡进程执行恶意代码,释放随机名的驱动程序。或下载执行xww999.exe执行释放随机名驱动程序,将独狼Rootkit模块植入到系统内。

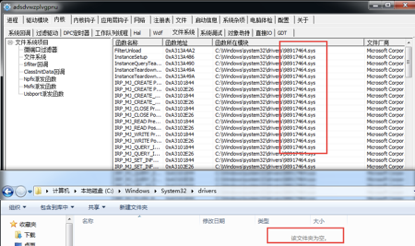

独狼Rootkit病毒,该病毒的特点之一是通过创建Minifilter文件过滤系统,用户使用系统文件管理器就会发现Drivers目录不可见,同时将所有访问病毒驱动随机名母体文件的请求重定向到系统acpi.sys文件,意思是,当你试图查看那些莫名其妙进来的随机文件名驱动文件时,你看到的实际是acpi.sys。

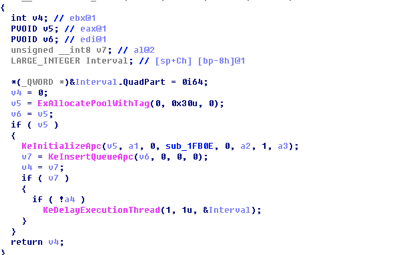

独狼Rootkit模块最终通过插APC的方式向浏览器进程注入恶意代码达到主页劫持、后门代码驻留等恶意行为。

独狼rootkit病毒会向浏览器进程注入恶意代码,实现劫持浏览器启动命令行,达到主页劫持的目的。分析发现,当前主页配置信息暂未下发,病毒暂未执行锁定用户浏览器主页的能力。推测当前病毒处于投递扩散期,保留了部分恶意行为暂不执行,当其感染量到达一定程度时,再随时下发劫持指令,实现浏览器劫持功能。

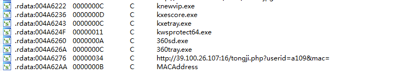

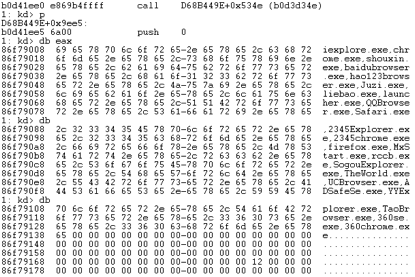

独狼Rootkit病毒可劫持数十款主流浏览器软件,包括IE、Chrome及其他国内用户常见的浏览器等等:

以插apc的方式向浏览器注入恶意代码:

我们通过对该病毒以往版本的分析,知道该病毒可以简单修改或升级配置,实现对浏览器主页的锁定功能,通常会将浏览器主页劫持到带推广id的2345广告站点。

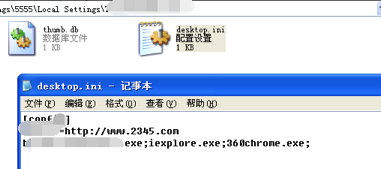

当前病毒配置:

简单构造病毒劫持配置文件desktop.ini:

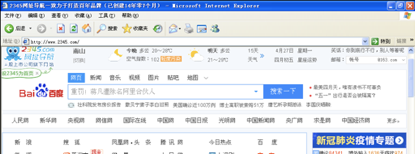

打开浏览器主页发现主页已被劫持到指定地址:

IOCs

MD5:

717d43d175430844467993ac4834396f

21a9876550dcebe12df9ec1011a01035

75f39f61ecc20a088766eb319d1ec9e2

7652ad8e2c69bef67c786eff3e9e3ef3

51991e47adb0b9160f077a0fc722f115

238b0180e66d16309efe50143b46560d

94f31a6d0d3243811705e0c9796cf060

8ec5ee614f76d0c547e2b76a52e8dae2

1374c22e5c861813c82bf6a1c8c159f9

Domain:

www.jia7788.top

update.uuyyzs.com

URL

hxxp://update.uuyyzs.com/query_action.php(UU页游助手云控地址)

Hxxp://www.jia7788.top:7788/new/a109.exe(独狼病毒母体投递地址)

相关签名信息:

南京凡游网络技术有限公司(UU页游助手签名,经验证不通过)

深圳市克罗姆科技有限公司(独狼病毒使用签名,经验证不通过)

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh