安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/15811

先知社区 作者:熊猫正正

前几天慢雾科技的公众号发布了一篇关于加密货币被盗的文章《慢雾:2024 Q3 MistTrack 被盗表单分析》,笔者注意到加密货币被盗的三个主要的原因之一就是被黑客钓鱼攻击,如下所示:

文章中有提到一个伪装的钓鱼网站,受害者在骗子的诱导下,下载恶意应用程序,导致数据和权限被盗,如下所示:

原文链接:https://mp.weixin.qq.com/s/gP3sScmA87e05zx-Ta_uDA,全球著名的APT组织Lazarus APT一直在通过这种钓鱼方式盗取加密货币,笔者后面有空的时候,再给大家分享笔者此前研究Lazarus APT组织的一些攻击活动。

针对文章中提到的钓鱼网站,笔者去该钓鱼网站下载了相关的攻击样本,对该攻击样本进行了详细分析,分享出来供大家参考学习。

详细分析

1.访问钓鱼网站partychaos[.]space,与官方网站partychaos[.]fun界面基本一模一样,如下所示:

2.点击开始按钮之后,会弹出下载页面,如下所示:

3.不管你是点击下载Windows,还是Mac都一样,会下载一个压缩包文件Installer.zip,如下所示:

4.压缩包解压缩之后,如下所示:

5.采用白+黑的方式加载恶意模块,如下所示:

6.恶意模块在VT上的检出率非常低,如下所示:

7.对比原文件发现代码被大量修改,如下所示:

8.读取同目录下的加密数据文件pnyb,如下所示:

9.读取加密数据到内存,如下所示:

10.通过LoadLibrary加载dbghelp.dll模块,如下所示:

11.修改dbghelp.dll模块的代码段属性,如下所示:

12.将ShellCode数据写入到dbghelp.dll模块的代码段,如下所示:

13.写入之后,如下所示:

14.还原dbghelp.dll模块代码段属性,如下所示:

15.跳转执行dbghelp.dll模块的ShellCode代码,如下所示:

16.读取同目录下的加密数据文件owjxug,如下所示:

17.读取到内存当中,如下所示:

18.拷贝指定加密数据到分配的内存当中,如下所示:

19.拷贝完成之后,如下所示:

20.解密加密的数据,如下所示:

21.解密之后,如下所示:

22.通过LoadLibrary加载pla.dll模块,如下所示:

23.修改pla.dll模块代码段属性,然后将ShellCode代码写入到代码段,并执行ShellCode代码,与上面的手法一样,如下所示:

24.跳转执行到pla.dll模块代码段的ShellCode代码,如下所示:

25.相关的函数采用HASH值存储,如下所示:

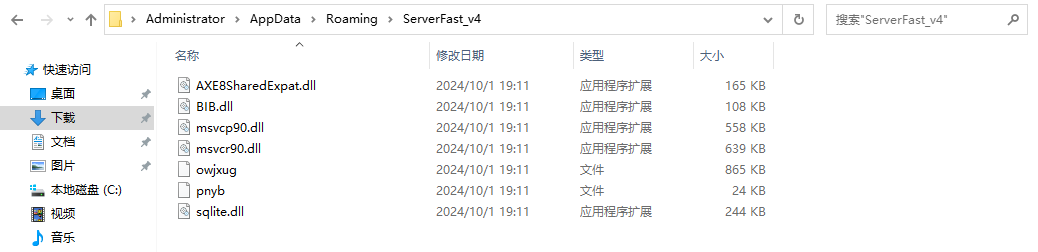

26.在%appdata%目录下创建目录,并拷贝生成恶意软件复本,如下所示:

27.启动cmd.exe程序,然后将shellcode代码注入到cmd.exe进程,如下所示:

28.注入到cmd.exe进程中的shellcode代码,函数全部加密,如下所示:

29.获取主机HWID、网络信息、系统相关信息,如下所示:

30.获取主机相关应用信息,如下所示:

31.获取主机stream帐号信息,如下所示:

32.获取主机相关浏览器数据,如下所示:

33.获取主机浏览器插件中保存的相关数据,如下所示:

34.获取主机加密货币私钥信息等,如下所示:

35.与远程服务器通信,如下所示:

36.将恶意代码注入到explorer.exe进程,注入 shellcode代码,同样会获取浏览器相关信息,如下所示:

37.获取Cookies信息,如下所示:

到此该攻击活动使用的窃密样本基本功能分析完毕,有兴趣的朋友可以自行下载研究。

威胁情报

总结结尾

最近几年随着WEB3流行,各种区块链加密货币层出不穷,只要有利益的地方,就有黑客的存在,全球几大黑客组织早就盯上了WEB3加密货币这块,开发出很多盗取WEB3加密货币的恶意软件,这些恶意软件在VT上的检出率都比较低,大家要提前做好相应的防护,不要随意安装和使用一些加密货币软件,以及访问一些WEB3相关的项目,以防自己的加密货币被盗。

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、高端APT样本都有深入的分析与研究

如有侵权请联系:admin#unsafe.sh