阅读: 5

一、漏洞态势

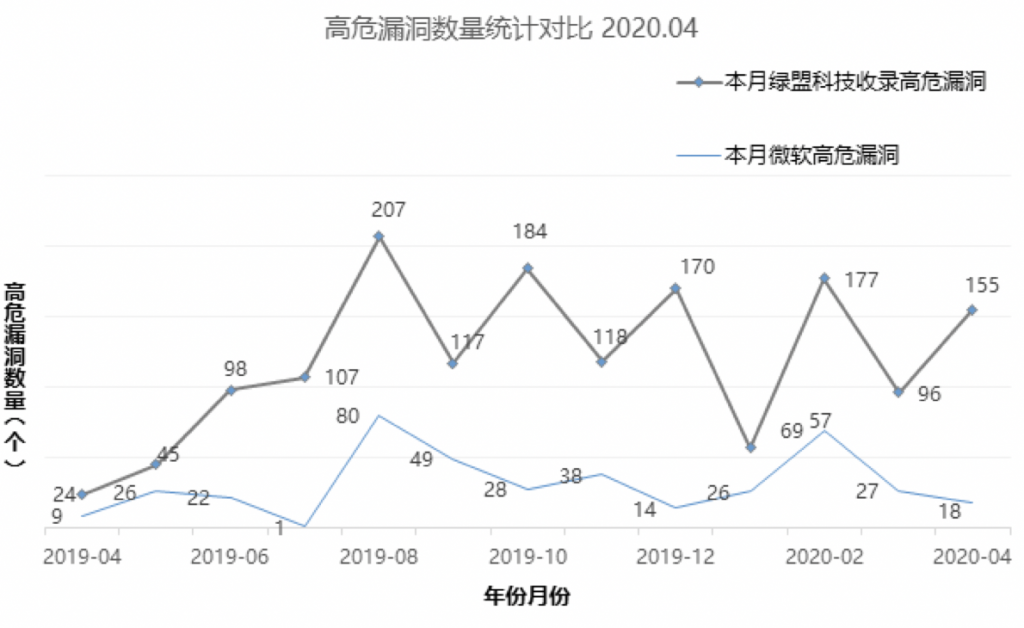

2020年04月绿盟科技安全漏洞库共收录209漏洞, 其中高危漏洞155个,微软高危漏洞18个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2020.04.29

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等。

二、威胁事件

【标签】polaris

【时间】2020-04-10

【简介】

近期绿盟科技格物实验室发现针对Netlink GPON路由器RCE漏洞的利用行为。在2020年3月18日Netlink GPON路由器的远程执行漏洞被公布不久后,polaris僵尸网络便通过该漏洞传播其样本,导致攻击源数量、攻击次数以及捕获到攻击的节点数量均呈上升趋势。

【防护措施】

绿盟威胁情报中心关于该事件提取12条IOC,其中包含2个IP、6个样本和4个漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】DarkHotel、SSL VPN

【时间】2020-04-06

【简介】

境外黑客组织DarkHotel通过非法手段控制部分深信服SSL VPN设备,并利用客户端升级漏洞(本次漏洞为SSL VPN设备Windows客户端升级模块签名验证机制的缺陷)下发恶意文件到客户端,从而进行高级可持续攻击活动。

【关联的攻击组织】

DarkHotel是非常活跃的威胁组织,该组织经常开展酒店和商务中心Wi-Fi连接和点对点文件共享网络活动,也会利用鱼叉式网络钓鱼进行攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,其中包含1个IP、3个样本;DarkHotel组织相关事件13件,该攻击组织有10个关联IP、2个关联漏洞、43个关联样本和24关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】APT32、COVID-19

【时间】2020-04-21

【简介】

在2020年1月至2020年4月期间,APT32组织利用COVID-19疫情向中国发起鱼叉式网络钓鱼攻击。

【关联的攻击组织】

APT32,也被称为Ocean Lotus、Ocean Buffalo和SeaLotus,是一个与越南有关的威胁组织,主要关注越南、菲律宾、老挝和柬埔寨等东南亚国家。该组织的目标是多个私营部门以及外国政府、持不同政见者和记者,主要关注越南、菲律宾、老挝和柬埔寨等东南亚国家。据称该集团以越南为基地。

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,其中包含4个域名、3个样本和1个邮箱;APT32组织相关事件18件,该攻击组织有8个关联IP、1个漏洞、11个关联样本和107关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】APT41、Speculoos

【针对行业】医疗保健、高等教育、制造业、政府和技术服务等

【时间】2020-04-12

【简介】

APT41组织利用最近披露的漏洞特地设计了功能齐全的后门Speculoos,并发起一场全球攻击行动,该行动针对Citrix、思科和Zoho网络设备,受害者来自多个行业,如医疗保健、高等教育、制造业、政府和技术服务等,遍布全球多个地区,如北美、南美和欧洲。

【关联的攻击组织】

APT41是一个与中国有关的威胁组织,至少从2012年活跃至今,主要业务包括国家赞助的网络间谍活动以及出于经济动机的入侵活动,该组织攻击影响多个行业,包括医疗保健、电信、金融科技、电影和媒体、虚拟货币行业等。

【关联的攻击工具】

Speculoos是一个用GCC 4.2.1编译的ELF可执行文件,可以在FreeBSD系统上运行,针对Citrix应用程序交付控制器、Citrix网关和Citrix SD-WAN WANOP设备,攻击者远程执行任意命令。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,其中包含3个IP、2个域名、5个样本和1个漏洞;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Gamaredon、Covid-19

【时间】2020-04-17

【简介】

Gamaredon是一个针对乌克兰政府机构的具有高度威胁的APT组织,最近该组织利用冠状病毒大流行作为诱饵发起攻击活动。Gamaredon组织使用包含恶意文档文件(docx格式)的鱼叉式钓鱼攻击,引诱受害者打开电子邮件和附件,下载并执行VBScript (VBS)的恶意宏代码,进而发起攻击。

【关联的攻击组织】

Gamaredon是一个网络威胁组织,自2013年以来一直活跃,主要针对乌克兰政府进行恶意活动。其主要目的是窃取政府,军事人员资料信息。

【防护措施】

绿盟威胁情报中心关于该事件提取46条IOC,其中包含21个域名、25个样本;Gamaredon组织相关事件7件,该攻击组织有12个关联IP、224个关联样本和63关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Evil Eye、iOS漏洞

【时间】2020-04-21

【简介】

Evil Eye组织曾发起在安卓手机上安装恶意软件植入的攻击,到2020年1月初,该组织被发现针对维吾尔网站利用IRONSQUIRREL开源框架来启动攻击链,利用WebKit中的漏洞针对目标苹果iOS操作系统,通过恶意的iframe加载到受攻击的网站上来进行攻击。

【关联的攻击组织】

Evil Eye是一个威胁组织,曾多次针对中国维吾尔族进行攻击活动。

【防护措施】

绿盟威胁情报中心关于该事件提取18条IOC,其中包含7个IP、5个样本和6个域名;Evil Eye组织相关事件1件,该攻击组织有7个关联IP、5个关联样本和6个关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】SideWinder

【针对行业】军队

【时间】2020-04-14

【简介】

近期该组织以新冠疫情为主题针对巴基斯坦军方进行攻击,此次攻击以一个名为Pak_Army_Deployed_in_Country_in_Fight_Against_Coronavirus.pdf.lnk的快捷方式作为诱饵,执行此快捷方式后安装木马,窃取并收集用户的数据信息。

【关联的攻击组织】

SideWinder是一个至少从2012年开始活跃的威胁组织,疑似来自印度,主要针对巴基斯坦及周边国家进行定向攻击。

【防护措施】

绿盟威胁情报中心关于该事件提取12条IOC,其中包含12个样本;SideWinder组织相关事件7件,该攻击组织有3个关联IP、1个漏洞、45个关联样本和18关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】APT41

【针对行业】法律

【时间】2020-04-01

【简介】

APT41组织利用Zoho ManageEngine的零日漏洞CVE-2020-10189攻击美国、欧洲地区的法律相关部门。

【关联的攻击组织】

APT41是一个与中国有关的威胁组织,至少从2012年活跃至今,主要业务包括国家赞助的网络间谍活动以及出于经济动机的入侵活动,该组织攻击影响多个行业,包括医疗保健、电信、金融科技、电影和媒体、虚拟货币行业等。

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含3个IP、1个域名、4个样本和1个漏洞;APT41组织相关事件4件,该攻击组织有27个关联样本和26关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】VOLLGAR

【针对行业】医疗、航空、IT、电信、教育等多个领域

【时间】2020-04-01

【简介】

VOLLGAR活动旨在感染运行MS-SQL服务器的Windows计算机,使用暴力破解受害者计算机,部署多个后门并执行多个恶意模块,受害者分布在中国、印度、韩国、土耳其和美国等国家,受影响的行业涵盖医疗、航空、IT、电信、教育等多个领域。

【防护措施】

绿盟威胁情报中心关于该事件提取38条IOC,其中包含12个IP和26个域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】FIN6、Anchor、PowerTrick

【时间】2020-04-07

【简介】

FIN6是一个有组织的网络犯罪团伙,自2015年以来一直很活跃,主要针对美国和欧洲的实体零售商和酒店行业的POS机,该组织与TrickBot合作使用Anchor和PowerTrick对企业网络进行针对性的攻击。另外,FIN6的目标包括但不限于电子商务环境和勒索软件。

【关联的攻击组织】

FIN6是一个网络犯罪组织,以窃取支付卡数据并将其出售给地下市场以牟利,主要针对酒店和零售业等。

【防护措施】

绿盟威胁情报中心关于该事件提取4个样本;FIN6组织相关事件4件,该攻击组织有14个关联IP、18个关联样本和1关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Donot

【时间】2020-04-08

【简介】

近期发现Donot组织大量移动端恶意app,这些app功能和内容涵盖各个方面,其中包含应用市场、新闻、游戏等,运行后会对手机进行远程控制、窃取目标手机的机密信息等。

【关联的攻击组织】

Donot是至少可以追溯到2016年的攻击组织,主要针对南亚巴基斯坦等国家进行攻击活动。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,其中包含4个IP、8个域名、28个样本;Donot组织提取相关事件6件;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Lazarus

【时间】2020-04-13

【简介】

近期,Lazarus组织在定向攻击活动中伪装成韩国仁川疾控中心,发送以新型冠状病毒为主题的钓鱼邮件诱导用户,附件中带有恶意HWP文档。

【关联的攻击组织】

Lazarus Group(又名HIDDEN COBRA、Guardians of Peace、ZINC和NICKEL ACADEMY)是一个威胁组织,归属于朝鲜政府,该组织至少从2009年以来一直活跃。

【防护措施】

绿盟威胁情报中心关于该事件提取5个样本;Lazarus组织相关事件32件,该攻击组织有22个关联IP、5个关联漏洞、117个关联样本和31关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】TA505、SDBbot

【时间】2020-04-13

【简介】

TA505是一个以财务为动机的网络犯罪组织,目标包括金融、零售和餐饮在内的多个行业。最近TA505组织主要通过恶意垃圾邮件传播各种自定义和开源恶意软件,如SDBbot木马,其具有远程访问功能,并且能够窃取用户数据。

【关联的攻击组织】

TA505是至少从2014年以来一直活跃的威胁组织,该组织是臭名昭著的Dridex银行木马和Locky勒索软件的幕后黑手,这两大恶意软件借助Necurs僵尸网络通过恶意电子邮件活动传播。与TA505相关的其他恶意软件包括Philadelphia和GlobeImposter勒索软件家族。

【关联的攻击工具】

SDBbot具有远程访问功能,接受来自C&C服务器的命令,并窃取用户数据。

【防护措施】

绿盟威胁情报中心关于该事件提取18条IOC,其中包含3个IP、3个域名、12个样本;TA505组织相关事件11件,该攻击组织有1个关联IP和3关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Chimera

【针对行业】半导体

【时间】2020-04-15

【简介】

Chimera是一个针对台湾半导体行业的黑客组织,该组织操纵恶意软件SkeletonKeyInjector将一个万能钥匙植入域控制器(DC)服务器以实现内网漫游,还可以绕过基于API挂钩的安全产品。攻击者以网络钓鱼邮件或数据泄露获取的各种有效凭证作为起点,并将CobaltStrike伪装成谷歌更新工具对供应商进行网络攻击。

【关联的攻击组织】

Chimera是一个与中国有关的威胁组织,曾多次针对台湾半导体行业发起攻击活动。

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,其中包含5个样本和5个域名;Chimera组织相关事件1件,该攻击组织有5个关联样本和5个关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】WINNTI

【针对行业】化学

【时间】2020-04-20

【简介】

近期WINNTI组织的一个新样本被发现,该样本从德国上传到公共病毒扫描程序中,已被用于攻击德国化工企业Tagesschau,同时发现一个新的C2技术利用iodine源代码实现DNS隧道通信,可通过DNS服务器建立IPv4数据的隧道。

【关联的攻击组织】

Winnti是一个具有中国血统的威胁组织,至少自2010年以来一直活跃。该组织主要针对游戏行业,但它也扩大了定位范围,包括化学、制药、技术和软件行业。

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,其中包含2个IP、1个域名和6个样本;Winnti组织相关事件13件,该攻击组织有20个IP、6个关联样本和6个关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

【标签】Gorgon、Azorult

【时间】2020-04-26

【简介】

近期Gorgon组织的攻击活动以包含恶意宏代码的PPT文档为诱饵,打开附件会触发恶意代码,下载保存在托管平台pastebin上的恶意软件,该恶意软件会不定期更换,当前获取的木马是Azorult窃密木马。

【关联的攻击组织】

Gorgon是一个与巴基斯坦有关的威胁组织,主要针对英国、西班牙、俄罗斯和美国政府组织。

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,其中包含3个样本;Gorgon组织相关事件3件,该攻击组织有85个关联样本和7关联域名;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力