据Hackread消息,Zimperium's zLabs 的网络安全研究人员发现了 FakeCall 恶意软件的一个新变种,能够诱导受害者拨打诈骗电话,导致身份信息被窃取。

FakeCall 是一种语音钓鱼类型的网络钓鱼恶意软件,一旦安装,就能完全控制住安卓系统手机。而最新的变种还具备了几项新功能:选择性上传特定图像、远程控制屏幕、模拟用户操作、捕获和传输实时视频以及远程解锁设备,这些功能可以捕获敏感文件或用户个人照片。

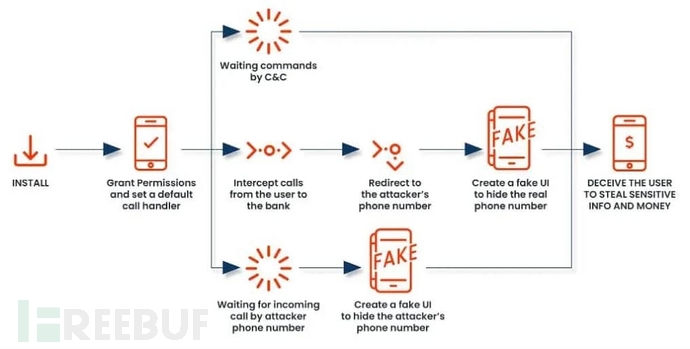

FakeCall 恶意软件通常从受到攻击的网站或钓鱼邮件中渗透到设备,并请求成为默认呼叫处理程序的权限, 如果获得许可,恶意软件就会获得大量权限。

攻击链路

攻击链路

根据 Zimperium 与 Hackread分享的博文,攻击者在攻击过程中使用了一种名为 "电话监听器服务 "的功能,这项服务是恶意软件的重要组成部分,使其能够操纵设备的通话功能,从而拦截和控制所有来电和去电,并窃取敏感信息,如一次性密码(OTP)或账户验证码。

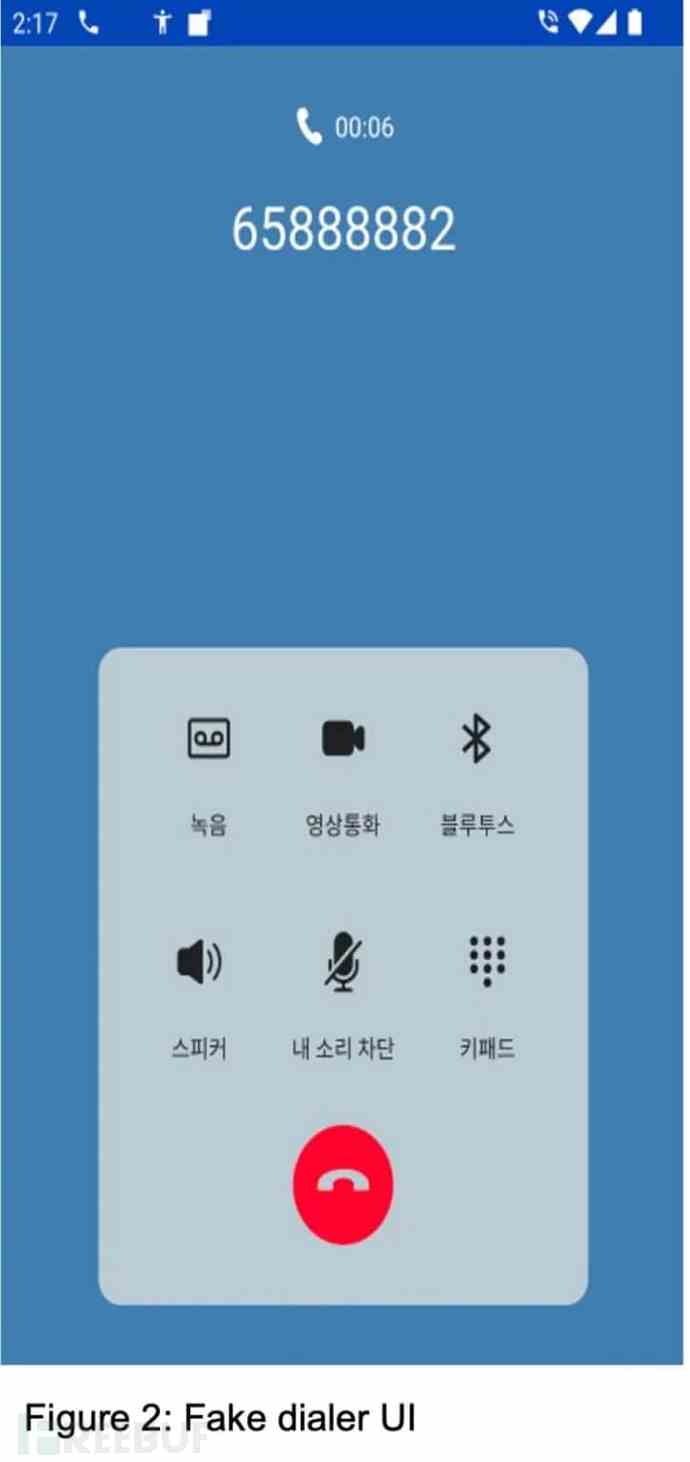

恶意软件还能操纵设备显示屏,显示虚假的通话界面,诱骗受害者提供敏感信息。它还可以操纵通话记录来隐藏其恶意活动并控制通话时间。 攻击者可以利用这些功能欺骗受害者,使其泄露敏感信息并进一步造成经济上的损失。

伪造的呼叫界面

伪造的呼叫界面

此外,该恶意软件还利用安卓辅助功能服务捕获屏幕内容并操纵设备显示屏,在模仿合法手机应用的同时创建欺骗性用户界面。 通过监控来自Stock Dialer 应用程序的事件,并检测来自系统权限管理器和系统 UI 的权限提示。在检测到特定事件时,该恶意软件可以绕过用户同意授予的权限,让远程攻击者控制受害者的设备 UI,从而模拟用户交互并精确操纵设备。

目前谷歌已经调查了受 Scary 恶意软件模仿影响到的应用程序,并表示Google Play 上的所有应用程序都受到保护,不受新变体的影响。 为了防范此类恶意软件,建议用户从可信来源下载应用程序,谨慎处理权限请求,并使用具有设备检测功能的移动安全软件。

参考来源:

New “Scary” FakeCall Malware Captures Photos and OTPs on Android

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022